安全研究

(已补图)渗透实战 | 简单的拿下项目的root权限

**0x00** **前言**分享一个简单的项目,小有坎坷但仍旧几乎畅通无阻的最终拿下root权限。先说重要的事情:如有 **漏码少码** 导致能定位目标请各位师傅手下留情。**0x01** **信息收集**过程略,收集到目标的主站、邮服、dns服务器,之后选择从主站入手。 **0x02** **漏洞挖掘**先在域名后随手加一个 **

请教一个关于加密shellcode的py脚本

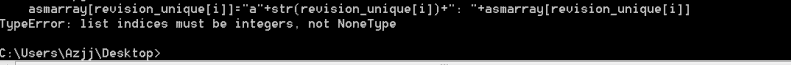

我想问一下,为什么用原作者带的shellcode执行就不会报错,但是我自己用msf或者c2生成的shellcode就会报 问了一个python大佬,他说代码没问题,问题出现在数据。因为之前看免杀的文章,经常看到这个,是哪里搞错了吗,有没有遇到过这种情况的我看报错说的是列表索引必须是整数,而不是非类型,asmarray

记一次愉快的渗透

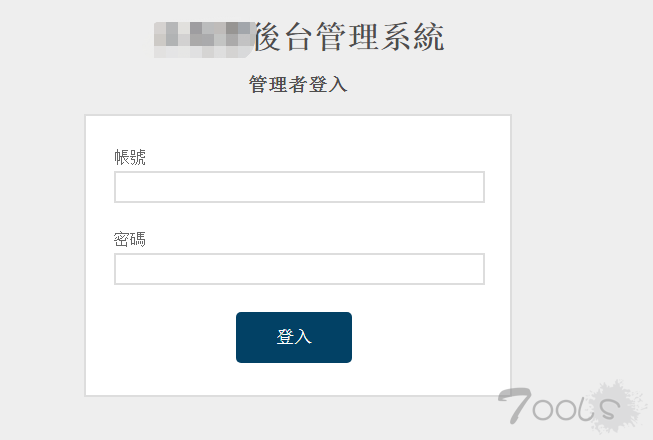

写在前面戏精附身,不喜勿喷,各位看官,高抬贵手。娓娓道来目标站:www.xxxx.xxx渗透的本质是信息收集,此处省略信息收集过程一万字。。。打开目标资产范围内的某个网站,页面是这个样子滴:后台管理系统?无验证码?弱口令、爆破、sqli组合套餐安排一下!发现有惊喜:这咱不得伺候着?掏出sqlmap,梭

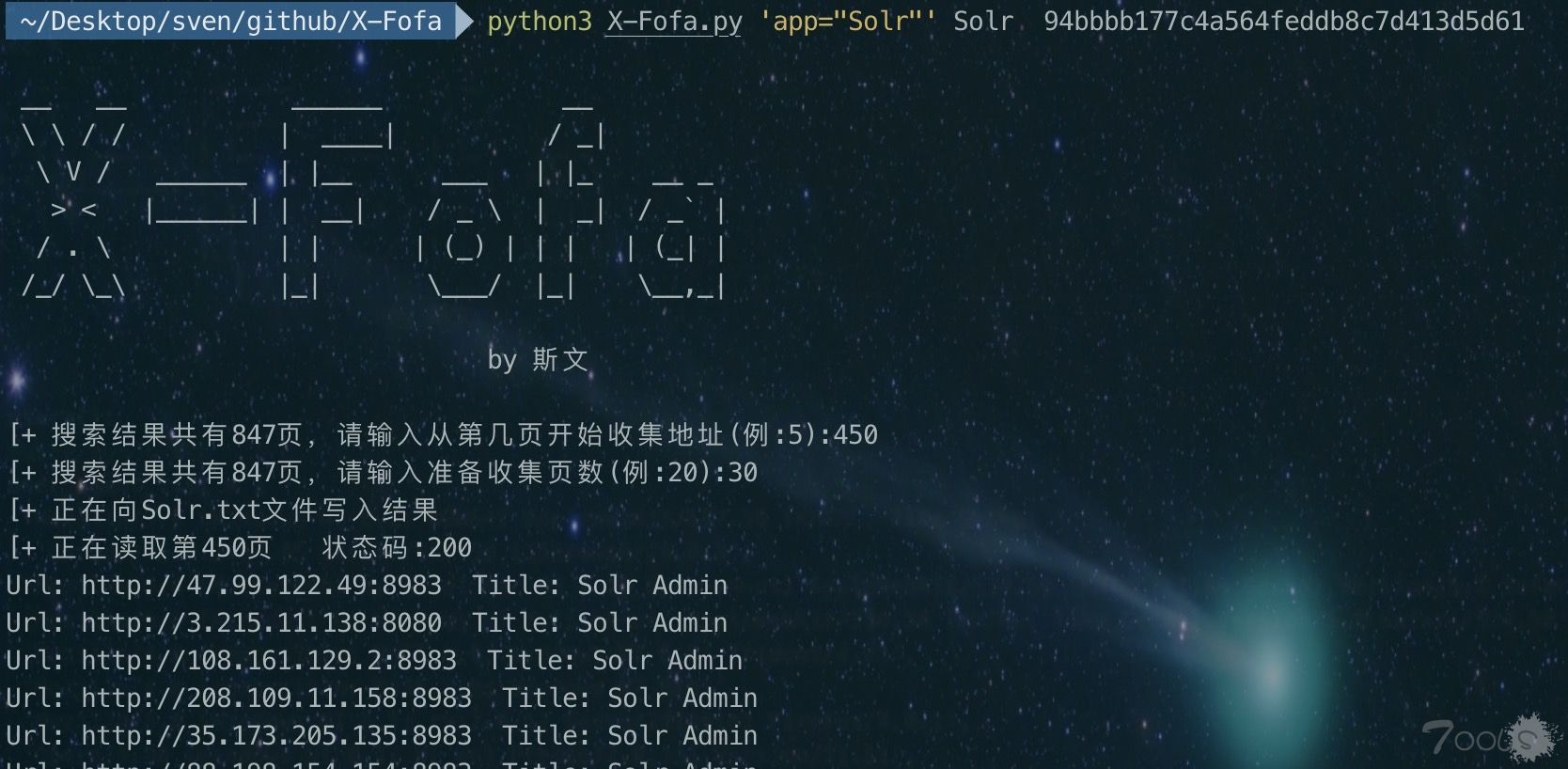

【Fofa会员的爬虫版工具】

### 0x01 场景比如编写扫描器时,需要验证某个POC或者复现某个漏洞,但环境受限于企业版、不公开源码等原因无法搭建,目标漏洞在搜索引擎内又大部分已修复,这里搜索引擎使用Fofa,使用API获取会有大量冗余的问题,因为API获取的url貌似都是固定的,我获取多少数量的url,前面的都一样,导致我认为这些u

常用PC端工具搜集贴

一、Windows1)安全相关Java Decompiler:http://java-decompiler.github.io/#jd-gui-downloadScanners-Box:https://github.com/We5ter/Scanners-Box/blob/master/README_CN.mdProcess Monitor:https://learn.microsoft.com/en-us/sysinternals/downloads/procmonRemote Desktop Connection Manager

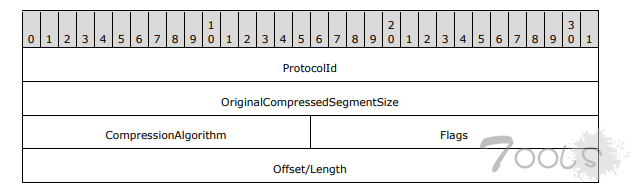

在流量层面对smb漏洞CVE-2020-0796的检测

1漏洞信息1.1漏洞描述 该漏洞是位于Server Message Block 3.0(SMBv3)网络通信协议的一个远程代码执行漏洞。SMB v3协议在处理特定请求时的方式中存在远程代码执行漏洞,攻击者可以通过向目标的SMBv3服务发送一个特制的数据包来利用这个漏洞。成功利用该漏洞的攻击者可以在目标SMB服务器或SMB客户端上执

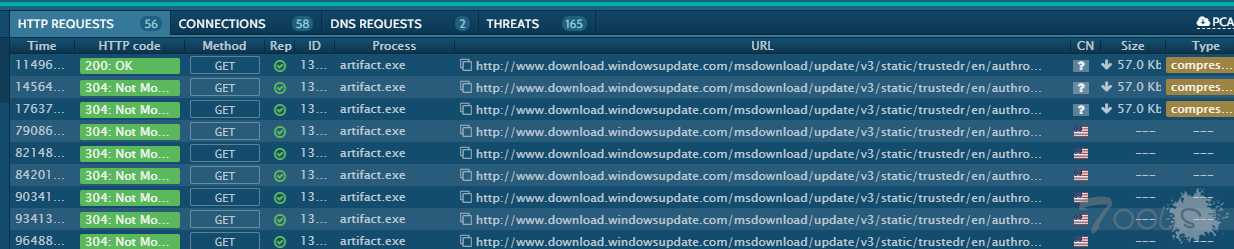

关于cobaltstrike 3.14生成的https远控木马流量的疑问

最近在看cobaltstrike的马的流量特征,看http的马一切很正常,但是测试https马的时候,发现会发起一个请求地址为:http://www.download.windowsupdate.com/msdownload/update/v3/static/trustedr/en/authrootstl.cab这是微软的地址,难道是因为证书原因吗,哪位大佬解释一下。

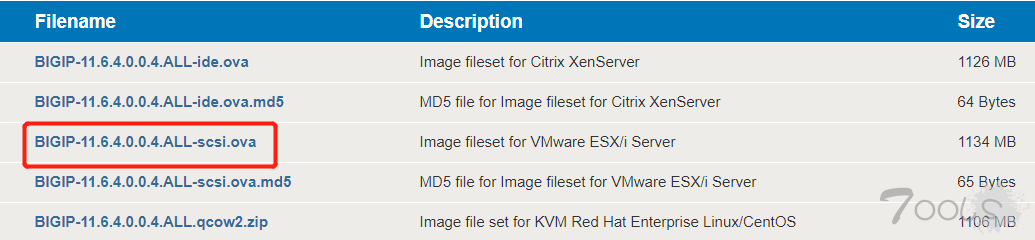

F5 BIG-IP 远程代码执行漏洞复现

## 漏洞详情F5 BIG-IP 是美国F5公司一款集成流量管理、DNS、出入站规则、web应用防火墙、web网关、负载均衡等功能的应用交付平台。在 F5 BIG-IP 产品的流量管理用户页面 (TMUI)/配置实用程序的特定页面中存在一处远程代码执行漏洞。未授权的远程攻击者通过向该页面发送特制的请求包,可以造成任意Java

甲方的老表们,求问一下,你们现在甲方安全部门会开发一些内部的安全扫描器吗

甲方的老表们,求问一下,你们现在甲方安全部门会开发一些内部的安全扫描器吗在甲方一年了觉得确实和乙方不太一样,没有那么多的安全服务工作了,大多围绕基础建设,但是这样感觉久而久之会技术落后

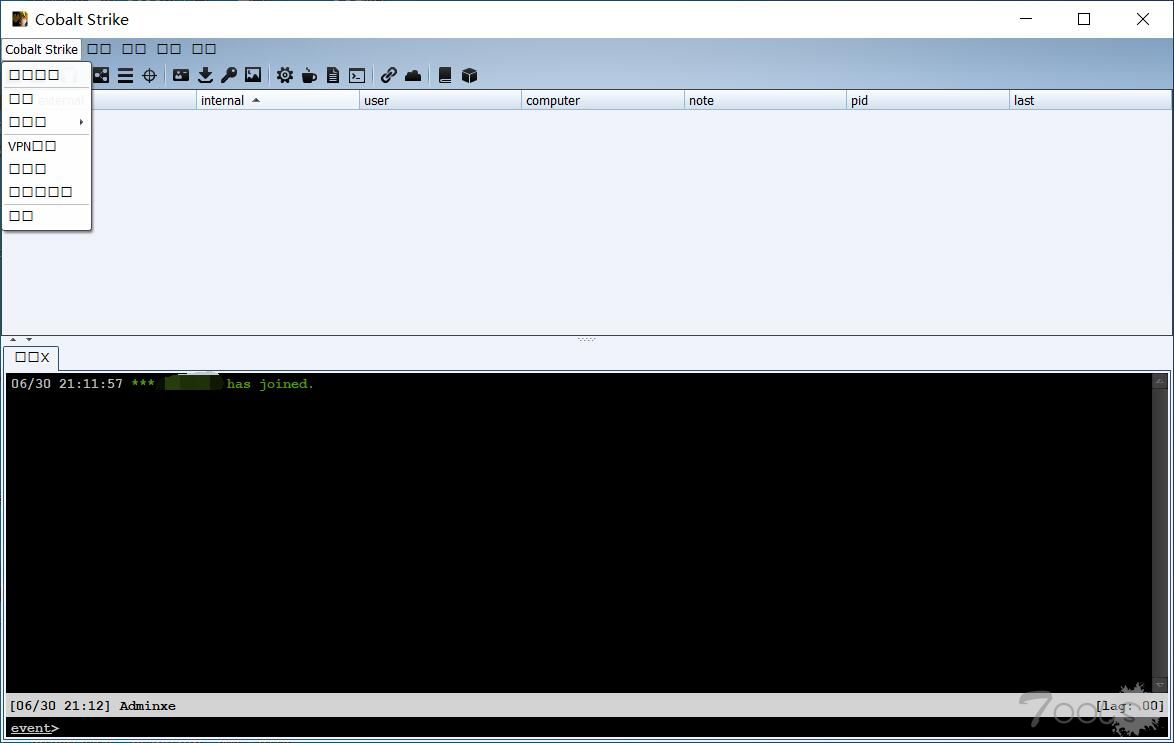

关于CobaltStrike界面乱码问题,遇到过的朋友帮忙解决下

关于CobaltStrike界面乱码问题,遇到过的朋友帮忙解决下1.CS没有任何问题,CS放到配置好环境的虚拟机,就会正常显示,只是我物理本机存在问题,切换网上各种版本的CS,同样是乱码2.我感觉是系统原因,刚换新电脑,使用的是win10 家庭版 1909 ,但是环境都配置好了,工具也部署了,更换系统显得更让人心