新闻资讯

Signal确认遭针对性钓鱼攻击,用户账户被接管

Signal正式确认,一波针对性的钓鱼攻击活动已导致包括记者和政府官员在内的高知名度用户账户被成功接管。这款加密信息服务明确表示,其核心基础设施和端到端加密协议仍然完好无损,完全未被攻破。威胁行为者并非利用技术漏洞,而是通过直接操纵人为因素来绕过安全边界。这些针对性攻击活动凸显了一个日

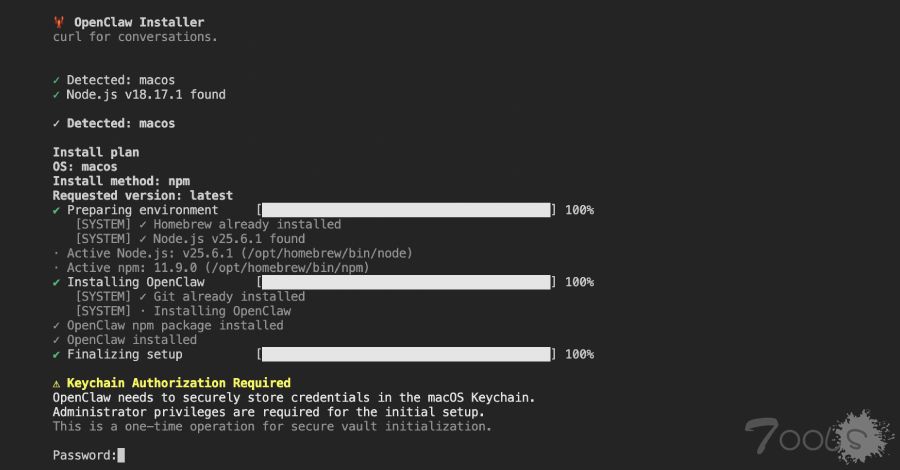

恶意 npm 包伪装成 OpenClaw 安装程序,部署 RAT 窃取 macOS 凭证

网络安全研究人员发现了一个恶意的 npm 包,该包伪装成 OpenClaw 安装程序,旨在部署远程访问木马 (RAT) 并从受感染的主机中窃取敏感数据。 该软件包名为“@openclaw-ai/openclawai”,由一名名为“openclaw-ai”的用户于 2026 年 3 月 3 日上传至注册表。截至目前,该包已被下载 178 次。截至本文撰写

Nginx UI 存在严重漏洞,攻击者可利用这些漏洞下载完整的系统备份。

Nginx UI 中新发现的一个严重漏洞允许未经身份验证的攻击者下载并解密完整的系统备份 。该漏洞被追踪为 CVE-2026-27944,属于 CWE-306 和 CWE-311 类漏洞,最高 CVSS 评分为 9.8。它会影响 2.3.2 之前的所有 Nginx UI 版本,管理员需要升级到 2.3.3 才能应用安全补丁。该漏洞源于 Nginx UI Go 代码库中

维基百科遭到恶意JS攻击后临时进入只读状态 事后调查发现恶意脚本已潜伏两年

日前知名百科网站维基百科出现严重的安全问题,维基百科在进行某种安全测试时调用某个不安全的 JavaScript 脚本,此次安全事件导致大量维基百科管理员账号出现安全问题。为应对这种紧急情况维基百科直接将受影响的站点设置为只读模式,随后进行排查后发现相关的恶意脚本已经存在两年但没有被发现,而且

AVideo平台零点击命令注入可致流被劫持

广泛使用的开源视频托管与流媒体平台AVideo近日披露了一个高危漏洞。该漏洞被追踪为CVE-2026-29058,是一个零点击触发的高危缺陷,允许未经身份验证的攻击者在目标服务器上执行任意操作系统命令。该漏洞由安全研究员Arkmarta发现,主要影响AVideo 6.0版本,官方已在7.0及后续版本中发布补丁修复。此漏

医疗IT公司TriZetto Provider Solutions发生数据泄露事件,导致超过340万人的敏感信息外泄

TriZetto表示,支付卡、银行账户或其他财务信息在此次事件中并未暴露。受影响的提供商于2025年12月9日收到警报,但客户通知始于2026年2月初。此外,该公司尚未发现任何网络罪犯试图滥用这些信息的案例。TriZetto表示,已经采取措施加强系统的网络安全,并向执法部门通报了这一事件。Kroll为通知收件人

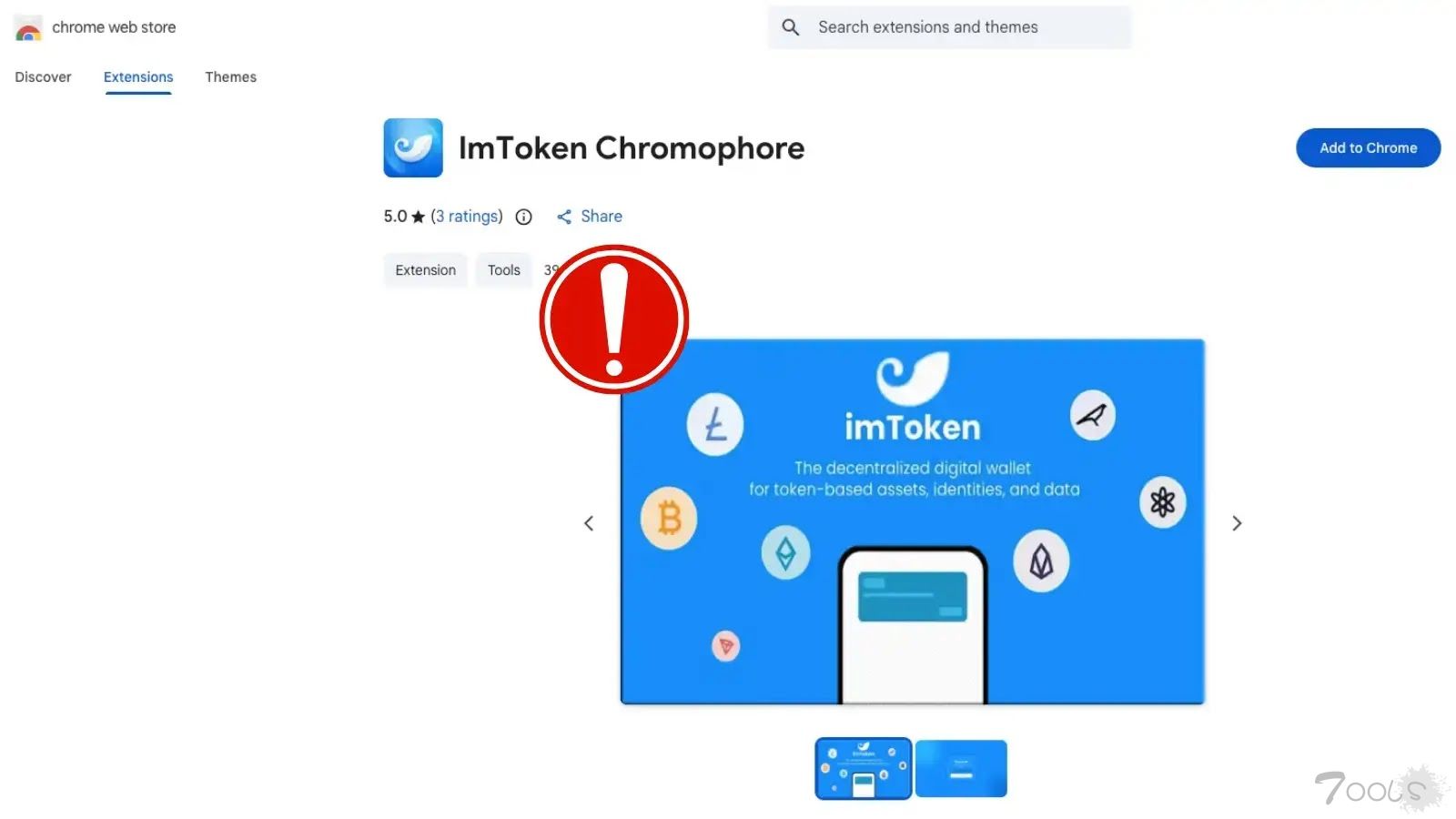

恶意 imToken Chrome 扩展程序被发现窃取助记词和私钥

Socket 的威胁研究团队发现了一个名为“lmToken Chromophore”的恶意 Google Chrome 扩展程序,该程序会主动窃取加密货币钱包凭证。该扩展程序伪装成无害的十六进制颜色可视化工具,实际上模仿了流行的非托管钱包品牌 imToken。自 2016 年推出以来,imToken 已为全球超过 2000 万客户提供服务,使其成

多阶段 VOID#GEIST 恶意软件正在投放 XWorm、AsyncRAT 和 Xeno RAT

网络安全研究人员披露了一起多阶段恶意软件活动的细节,该活动利用批处理脚本作为途径,投放各种加密的远程访问木马 (RAT) 负载,包括 XWorm、AsyncRAT 和 Xeno RAT。 Securonix 威胁研究将这一隐蔽的攻击链代号定为 VOID#GEIST。 总体而言,该混淆批处理脚本用于部署第二个批处理脚本,搭建合法的嵌入

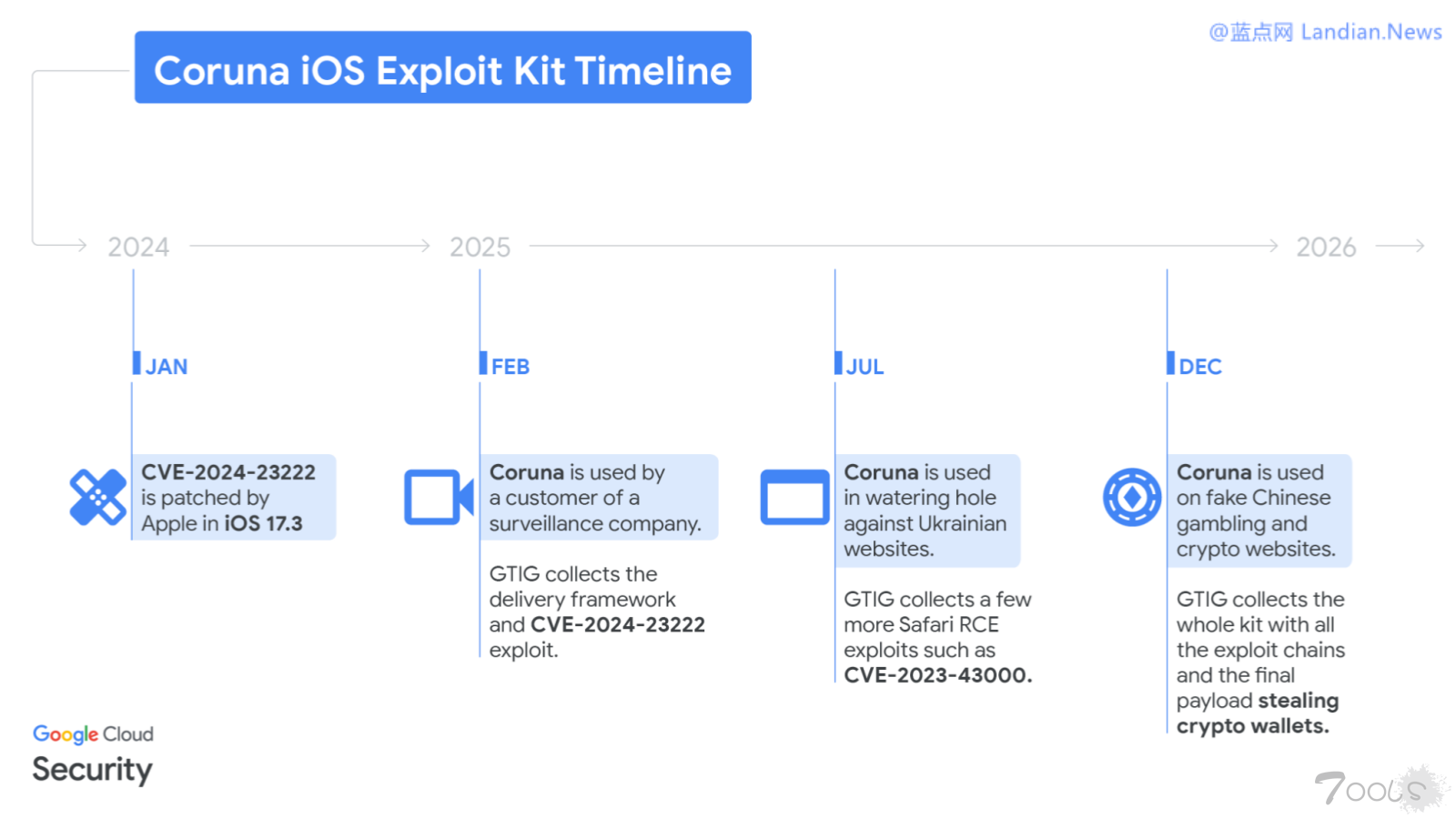

iOS间谍软件Coruna疑似被泄露到网上 用来窃取加密货币用户的钱包助记词

谷歌威胁情报小组日前发布报告披露名为 Coruna 的间谍软件,这款间谍软件最初应该是某个国家级黑客团队开发的,但不知道什么原因导致其泄露到网上并开始遭到各路黑客的使用。Coruna 工具包含 5 条完整的 iOS 漏洞利用链条,合计涉及 23 个安全漏洞,其中最复杂的是利用非公开技术和漏洞缓解绕过措施,

MongoDB曝出新漏洞,黑客可致任意服务器崩溃

在 MongoDB 中发现了一个编号为 CVE-2026-25611(CVSS 评分 7.5)的高危漏洞,该漏洞允许未认证的攻击者利用极低带宽即可使暴露在外的服务器崩溃。据 Cato CTRL 研究显示,此漏洞影响所有启用压缩功能的 MongoDB 版本(v3.4 及以上版本,自 v3.6 起默认为开启状态),包括 MongoDB Atlas 云服务。此外