Web安全

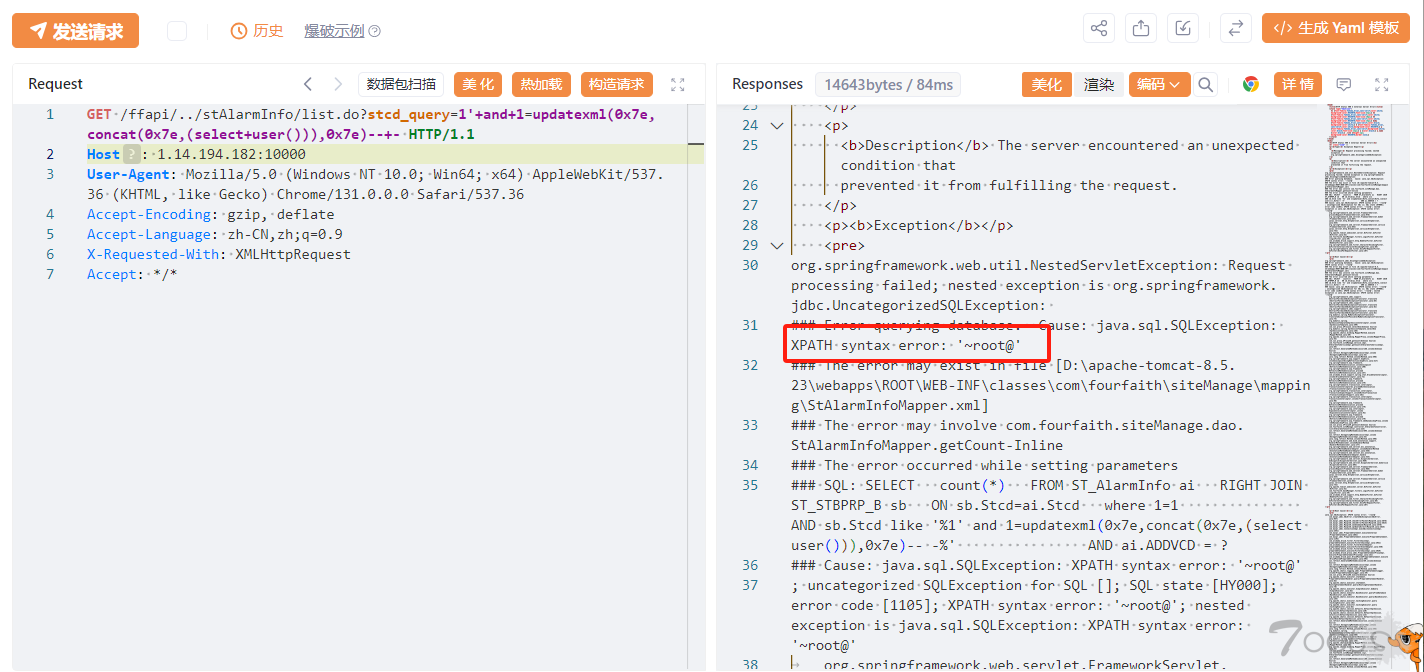

投稿文章:水利信息化平台存在SQL注入漏洞

投稿文章:水利信息化平台存在SQL注入漏洞

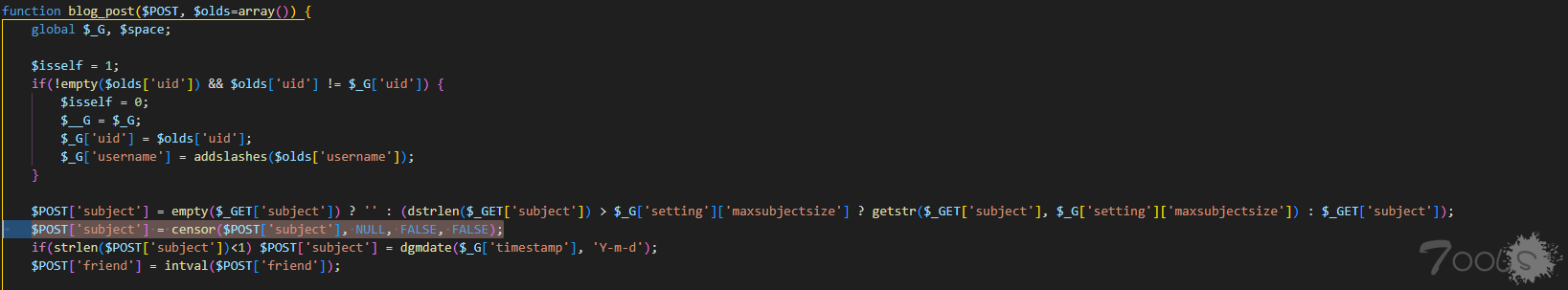

Discuz! 储型跨站脚本(XSS)漏洞

漏洞类型: 存储型XSSDiscuz : 需要启动日志模块 (默认是关闭的)xss触发 : 注册用户Discuz : 测试版本最新Discuz! X3.5 (其他版本没测试工具是通杀)1.代码分析source/include/spacecp/spacecp_blog.phprequire_once libfile('function/blog');if($newblog = blog_post($_POST, $blog)) {if(empty(

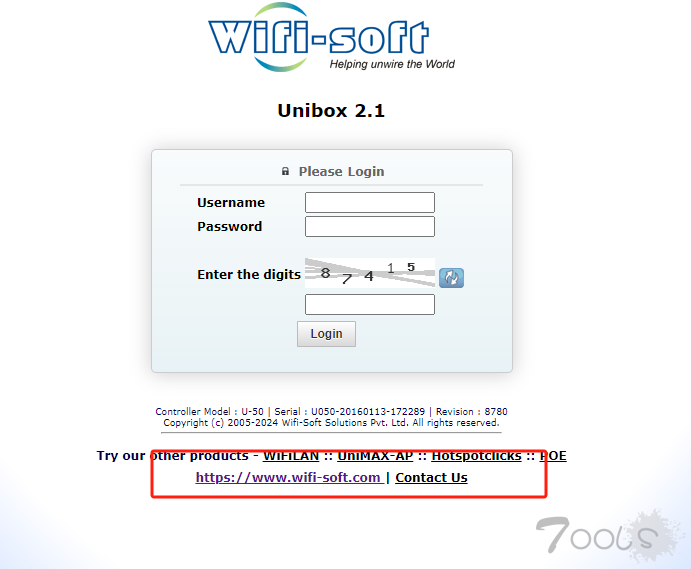

投稿文章:www.wifi-soft.com unibox路由器存在 test_userlogin.php 命令执行漏洞

投稿文章:www.wifi-soft.com unibox路由器存在 test_userlogin.php 命令执行漏洞

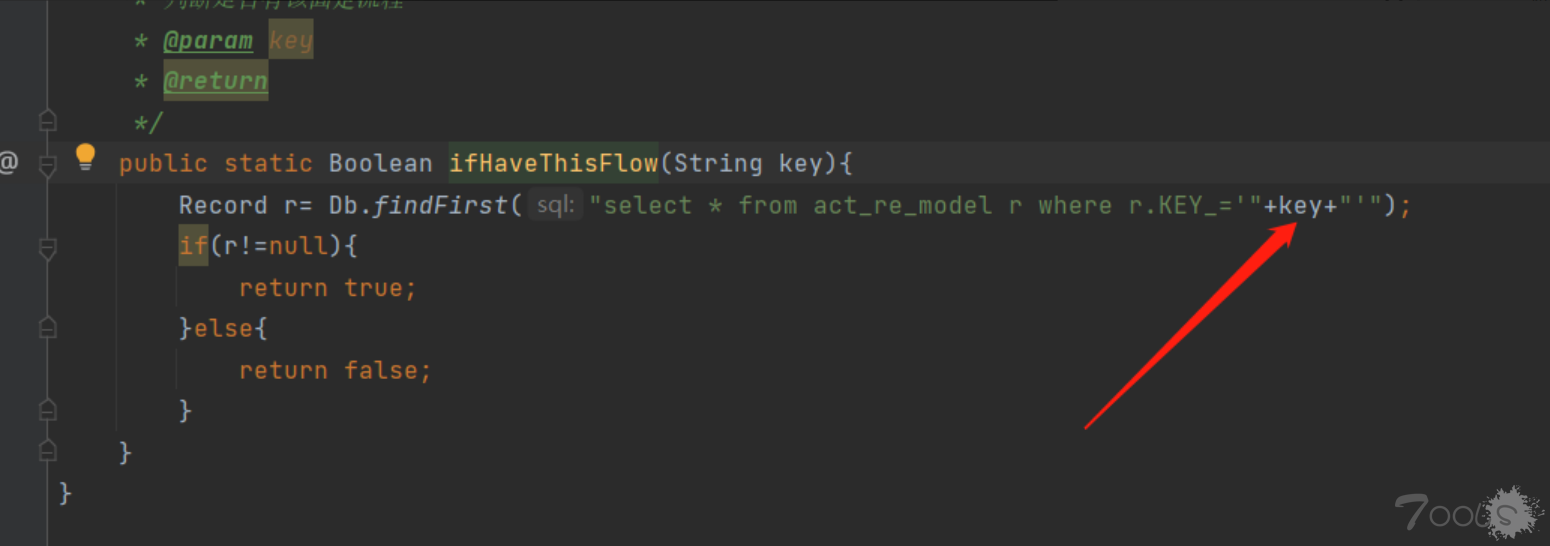

jfinal oa SQL注入漏洞 代码审计

文章写的比较潦草。可能有些地方没有讲到位,各位大佬如果有问题直接发出来。我能解答的话会回复,不能解答的问题就只能问问chatgpt了{:6_446:} 1、第一个源码分析漏洞代码在:\src\main\java\com\pointlion\mvc\admin\oa\workflow\model\ModelController.java前端传参name、key这两个参数。跟进这个Wo

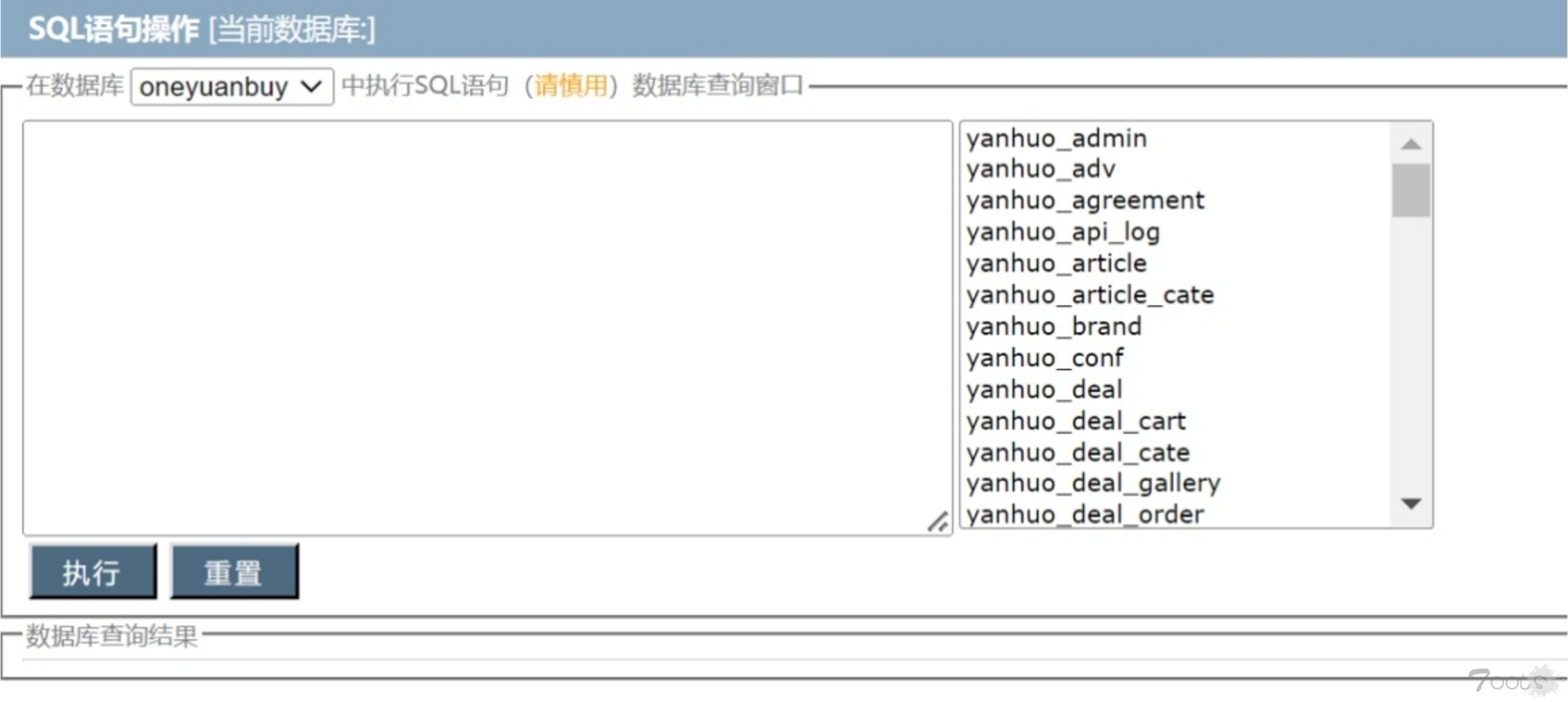

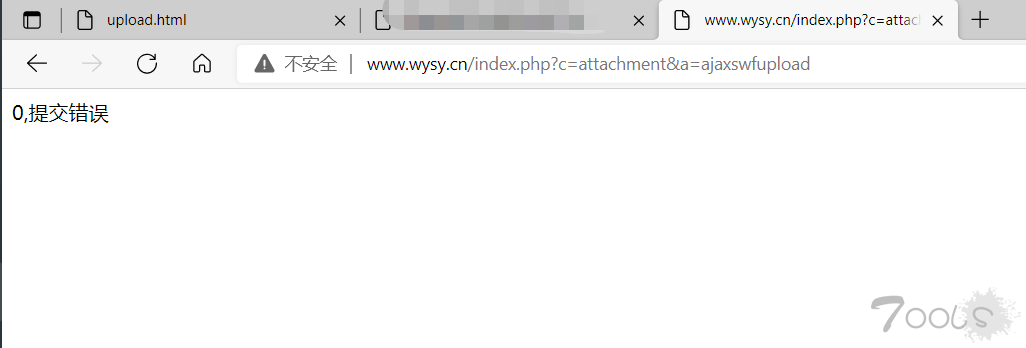

一次方维o2o商城PHP审计学习

PHP审计源码学习**一、渗透测试** 起因是朋友问fanwei o2o源码搭建的站后台能不能拿shell,于是我进后台进行了一番尝试,各功能点没什么进展,好多地方过滤了,上传也是白名单,编辑器的1day修了,万幸的是有个拿不到shell但是可以执行sql语句的功能点,再通过fofa提取特征,在其他站点下拿到一

投稿文章:EmpireCMS安装漏洞getshell代码审计

打开安装文件页面/e/install/index.php,看到需要输入书籍配置信息,通常这里会出现配置文件参数覆盖:搜索phome_关键字,看到数据传入mydbtbpre参数:查看mydbtbpre参数的表单发现没有传递表单,这就说明是使用require或include函数将处理文件源码包含进来了,搜索require函数看到包含了同级目录下的d

投稿文章:FineCMS<5.0版本文件包含漏洞

# FineCMS<5.0版本文件包含漏洞 ## FineCMS FineCMS是一款应用较为广泛的基于PHP+MySql+CI框架开发的高效简洁的开源中小型内容管理系统,开源为大家带来了便利的同时也会带来一些安全问题。 ## CMS安装步骤: 1、下载源码,地址:https://gitee.com/dayrui/finecms 2、解压FineCMS软件压缩包,将

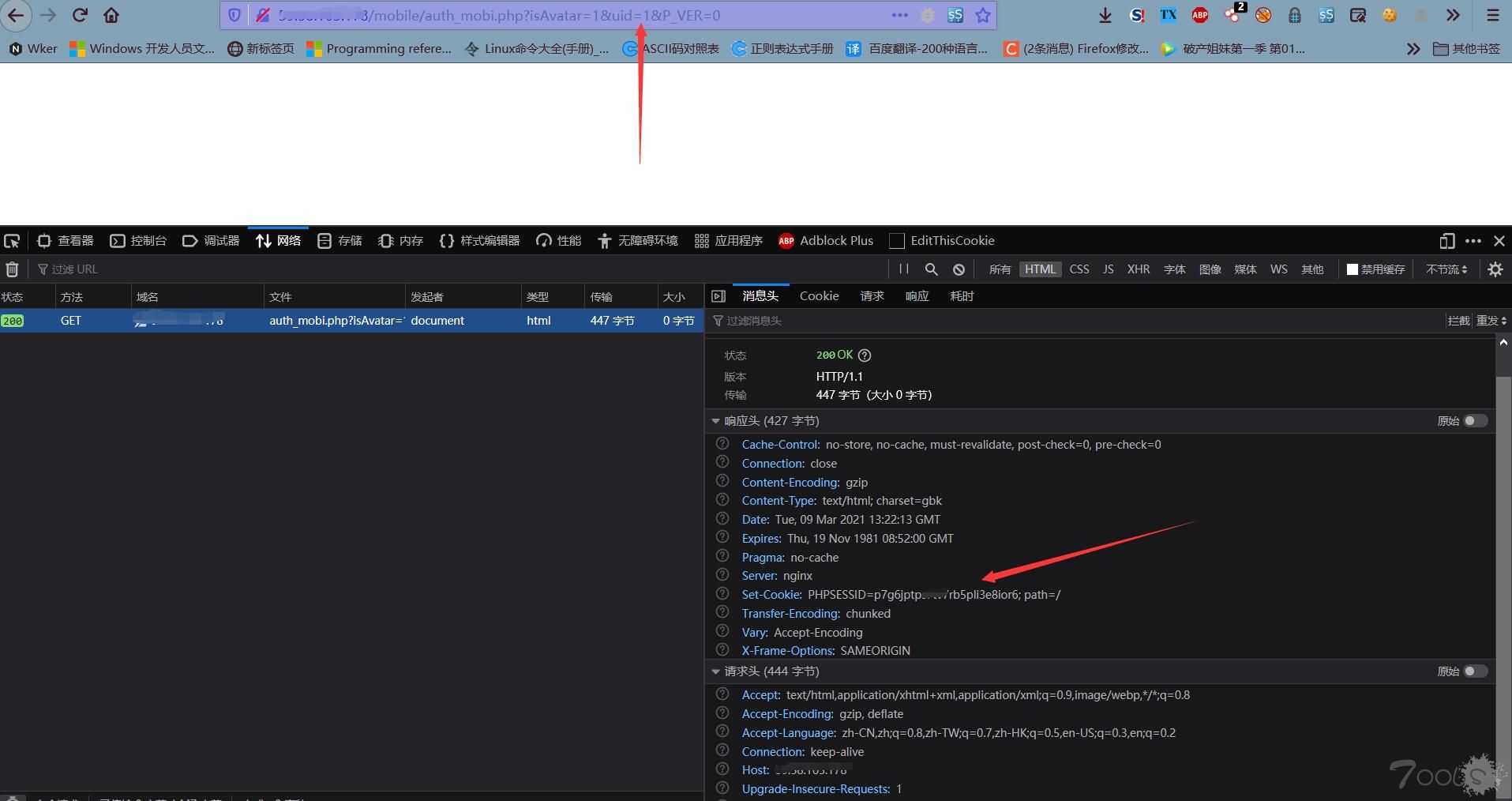

通达OA v11.7 在线用户登录漏洞复现(附带一键getshell脚本)(Cheetah语言初现)

通达OA v11.7 在线用户登录漏洞复现(附带一键getshell脚本)在文章的顶部先说明,本文章所介绍的内容以及所附带的脚本仅供学习,如果存在有牟利行为,个人负责!!!仅用于学习娱乐,切勿用于非法用途!请于下载后24小时内删除,使用者承担所有法律责任!一个类似于越权的漏洞,但是利用的方式确实比较

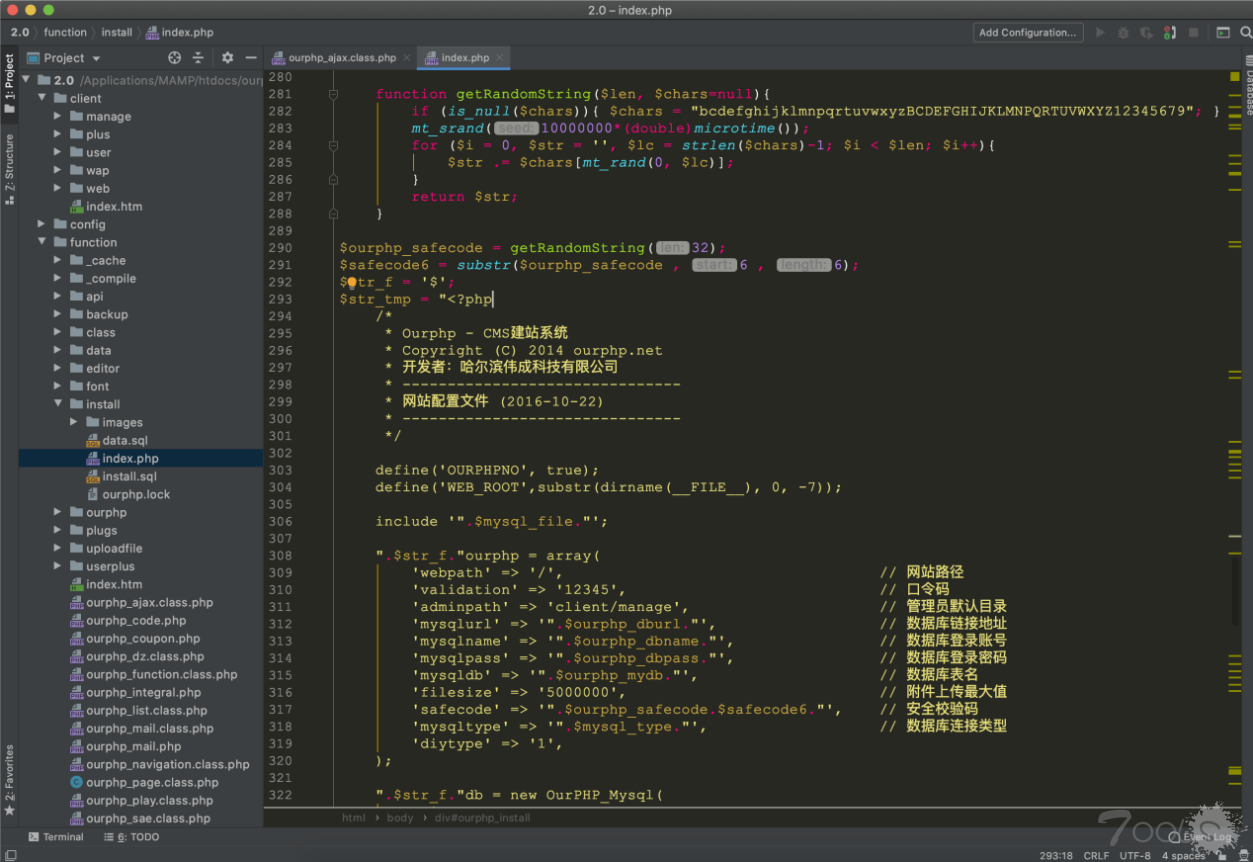

ourphp 1.6.2~2.0.0 前台getshell 0day公开

6月初审计这套cms找了这个洞,同时还有另一个前台sqli这里不提,我看见ourphp官网前几天更新了版本可能是迫于压力更新修复漏洞了? 此文在贵坛首发。仅做交流、交友,请先明白滥用漏洞会让你承担什么风险。这里我以v2.0.0 源代码示例,网站在进行安装时通过文件 /function/install/index.php 执行安装,

通读审计之天目MVC

0x00 前言天目MVC是天目网络科技有限公司开发的一款专业的PHP+MYSQL产品,采用自主MVC构架。我们今天所通读的CMS为天目MVC,从了解框架运行原理到漏洞挖掘。源码下载地址:https://www.a5xiazai.com/php/141613.html官网下载渠道:因为本篇文章涉及到前台漏洞,笔者已将漏洞信息提交给官网,官网已经更