渗透测试

记一次SEO引流后门的webshell应急响应样本分析

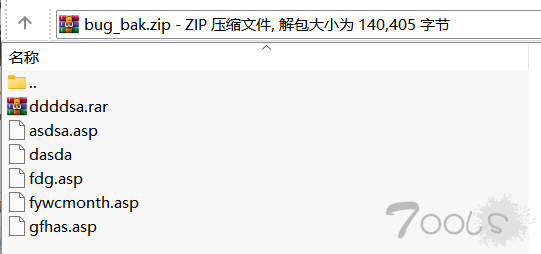

写在最前:由于工作性质,不写具体事件前后经过,本贴只对攻击者上传的webshell样本进行分析。大早上的被消息震醒,遂有了后面的应急响应样本,一个名为 bug_bak.zip 的压缩包。1、gfhas.asp:表面上是一个图片。文件头 ffd8 证明是JPEG。但是经过实际分析,该图片是蚁剑的图片木马。把名字改回来之后可

对抗前端反调试:编译免疫无限debugger的Chromium浏览器

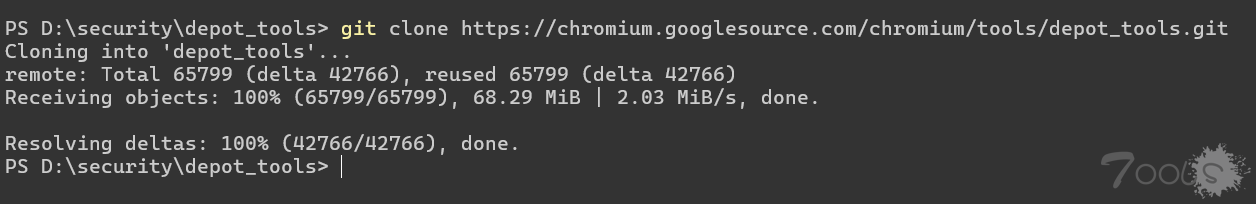

## 前言最近在测试某系统的时候,发现瑞数好像最近又升级了,以往绕过无限 debugger 的一些方法都失效了。经大佬指点,发现通过魔改 `Chromium` 内核,可以从浏览器层面彻底解决 debugger 拦截问题。不过,大佬们放出的魔改版本改动太多了、价格也不便宜。而我的需求很简单,只需解决掉无限弹出的debug

投稿文章:在cron中添加隐藏计划任务

## 原理`/etc/crontab`文件是系统级计划任务配置,几乎没有人修改只需要修改cron程序加载`/etc/crontab`的文件名,即可实现隐蔽计划任务## 命令```bashcp /etc/crontab /etc/.cronxxtouch /etc/.cronxx -r /etc/crontabecho "* * * * * root touch /tmp/fuck.tmp" >> /etc/.cronxxsed -i 's|/etc/cront

Java 安全 | Click1 链分析

Click1 链分析环境说明链路分析危险方法PropertyUtils::getValue 手动调用ColumnComparator::compare 手动调用链路开头 -> readObject一条新链挖掘【失败】Ending...

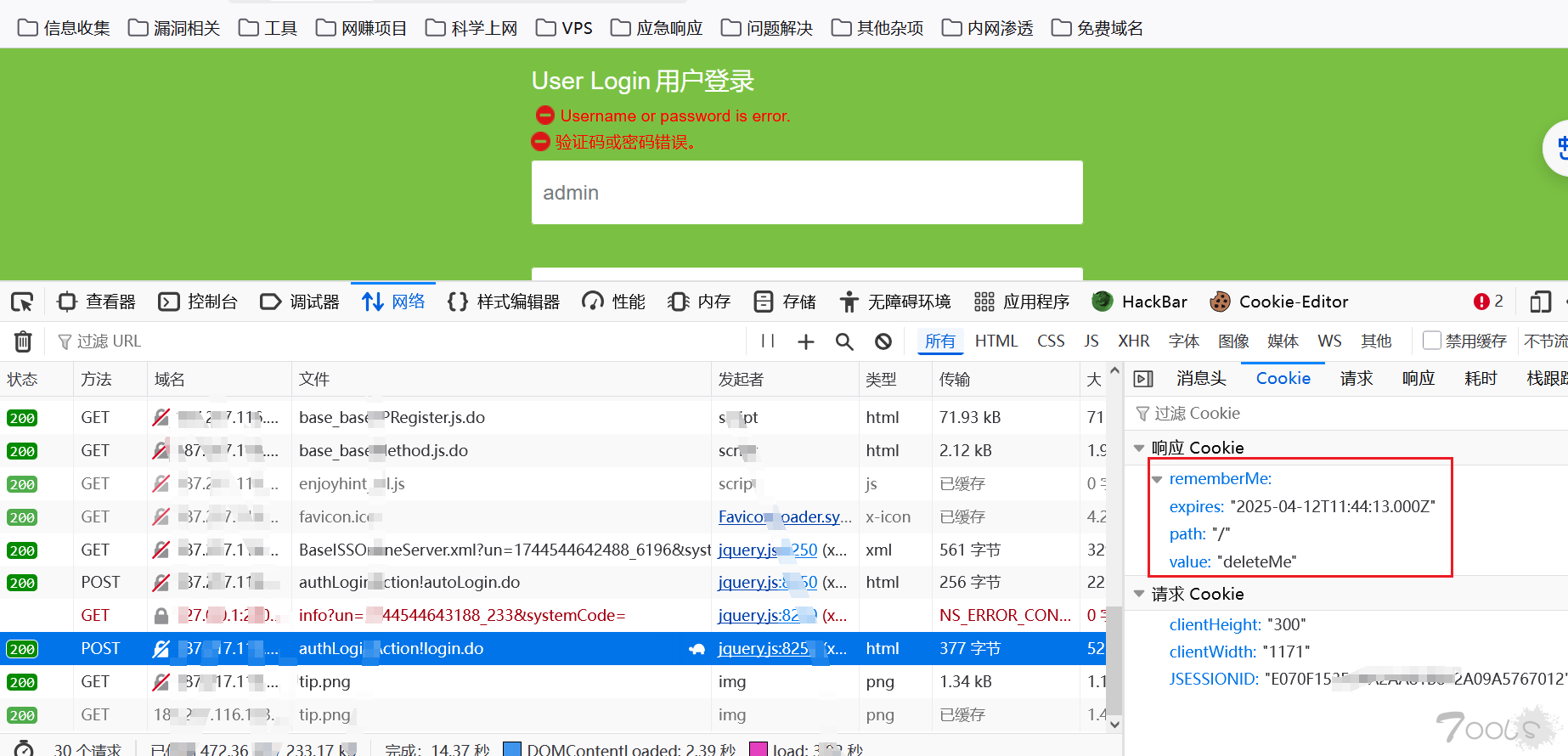

投稿文章:从Shiro反序列到拿下域控

投稿文章:从Shiro反序列到拿下域控

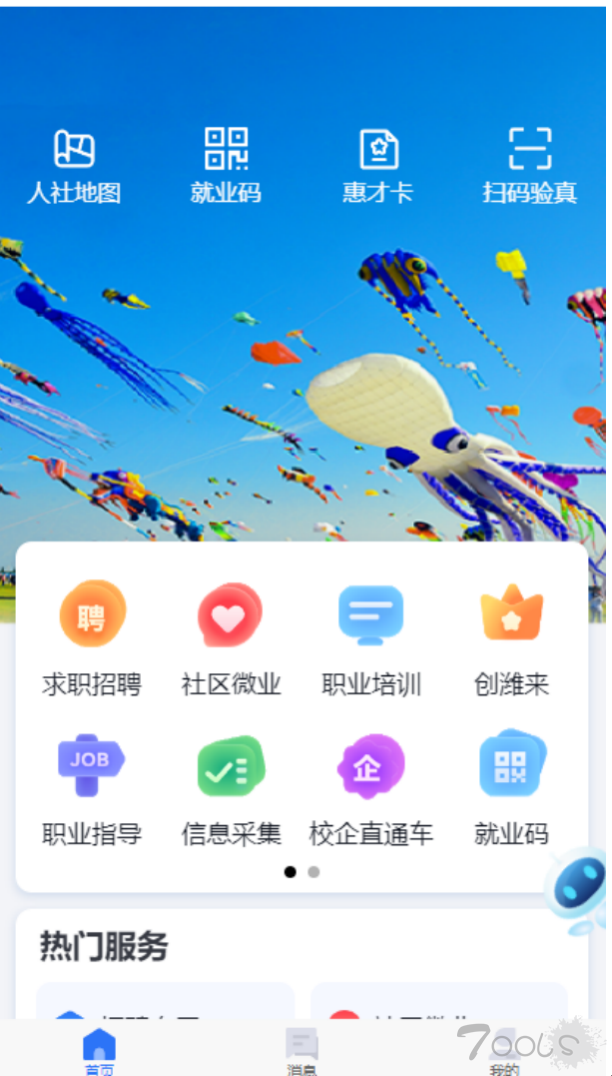

记录一次真实信息泄露

获取prod-web-auth-api/gateway/commonPostLogin 接口类似于获取信息的登录接口遍历username字段,可以获取到对应身份证号的人姓名、手机号和小程序鉴权值获取到小程序session,可以任意越权其他功能用其他数据包证明session可利用遍历username字段,根据id字段可以证明数据量200万+,可以获取上两百万

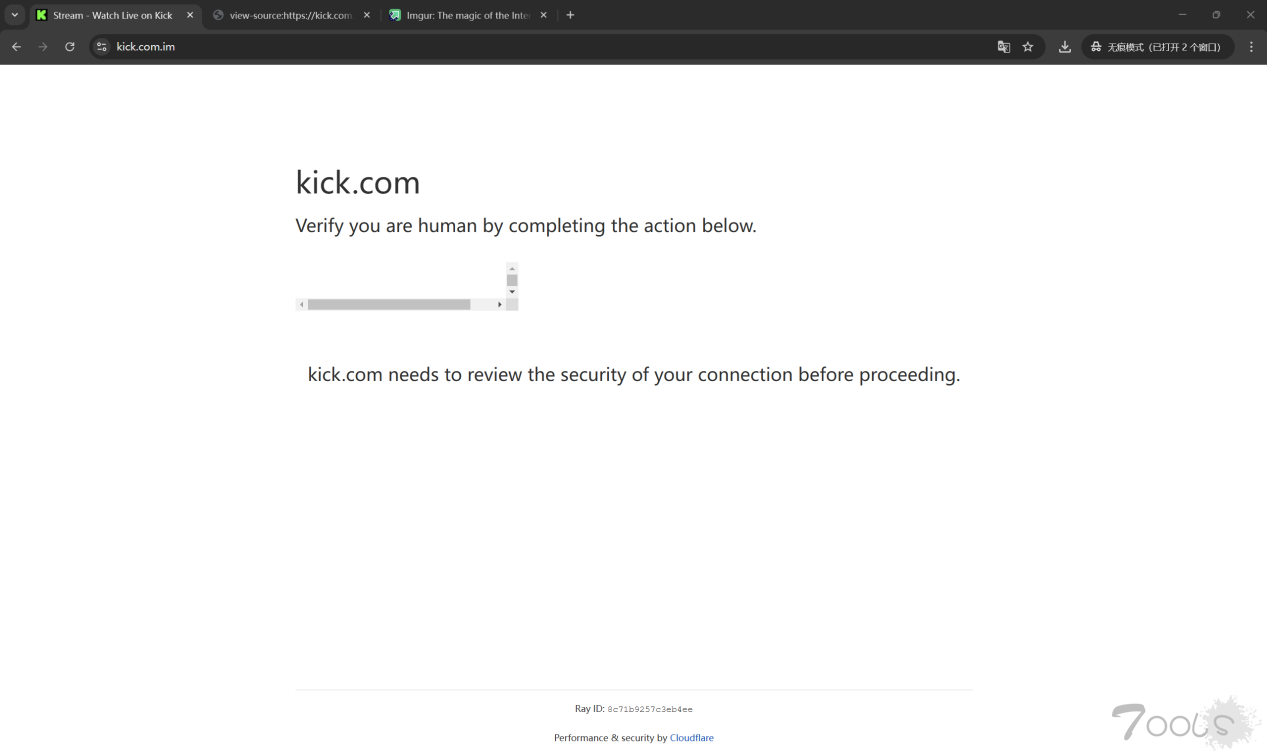

【喜庆2025征文】一个Clickfix钓鱼网址行为分析

一、攻击主要特征模拟如 Google Meet 或 reCaptcha 等常用服务,诱导用户执行一系列操作,从而实现恶意代码的传播和执行。IOC:https://kickcomim/模仿国外知名网站直播网站kick.com(类TWICH)。验证码处提示用户:1. 攻击者设计的钓鱼页面,页面伪装成合法的服务界面。页面弹出虚假的验证码窗口。受害

从 Shiro 底层源码看 Shiro 漏洞

# 从 Shiro 底层源码看 Shiro 漏洞## 前言Shiro 的漏洞已爆出很多年, 我们只关心到了它如何触发, 有时并没有想过这个框架是干嘛的, 甚至没有分析过该框架的底层运行逻辑, 那么本篇文章, 让大家从开发者的角度, 来观察 Shiro 漏洞.从开发者为什么使用 Shiro, 到 Shiro 底层运行逻辑, 再到 Shiro 漏洞原

Nginx协助的PHP LFI

Origin:(https://gist.github.com/loknop/b27422d355ea1fd0d90d6dbc1e278d4d)From:https://bierbaumer.net/security/php-lfi-with-nginx-assistance/(发布于: 2021 年 12 月 26 日)这篇文章介绍了一种利用本地文件包含(LFI)漏洞的新方法,该方法具有最大的通用性,只需假设 PHP 与 Nginx 一起在

车联网攻击链路图

技术背景智能网联汽车的发展:随着汽车电动化、网联化、智能化和共享化的“新四化”发展趋势,智能网联汽车(Intelligent Connected Vehicles, ICVs)已经成为新时代的必然产物。这些车辆部署了多种智能传感器组件,如激光雷达、毫米波雷达、超声波雷达、摄像头等,并通过车载以太网、CAN总线、蜂窝网