技术文章

记一次SEO引流后门的webshell应急响应样本分析

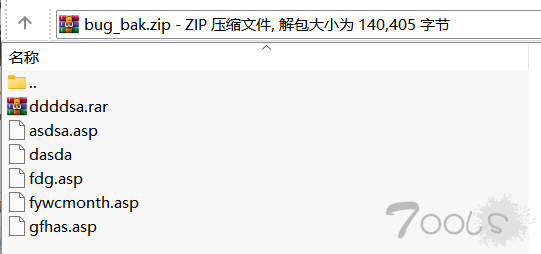

写在最前:由于工作性质,不写具体事件前后经过,本贴只对攻击者上传的webshell样本进行分析。大早上的被消息震醒,遂有了后面的应急响应样本,一个名为 bug_bak.zip 的压缩包。1、gfhas.asp:表面上是一个图片。文件头 ffd8 证明是JPEG。但是经过实际分析,该图片是蚁剑的图片木马。把名字改回来之后可

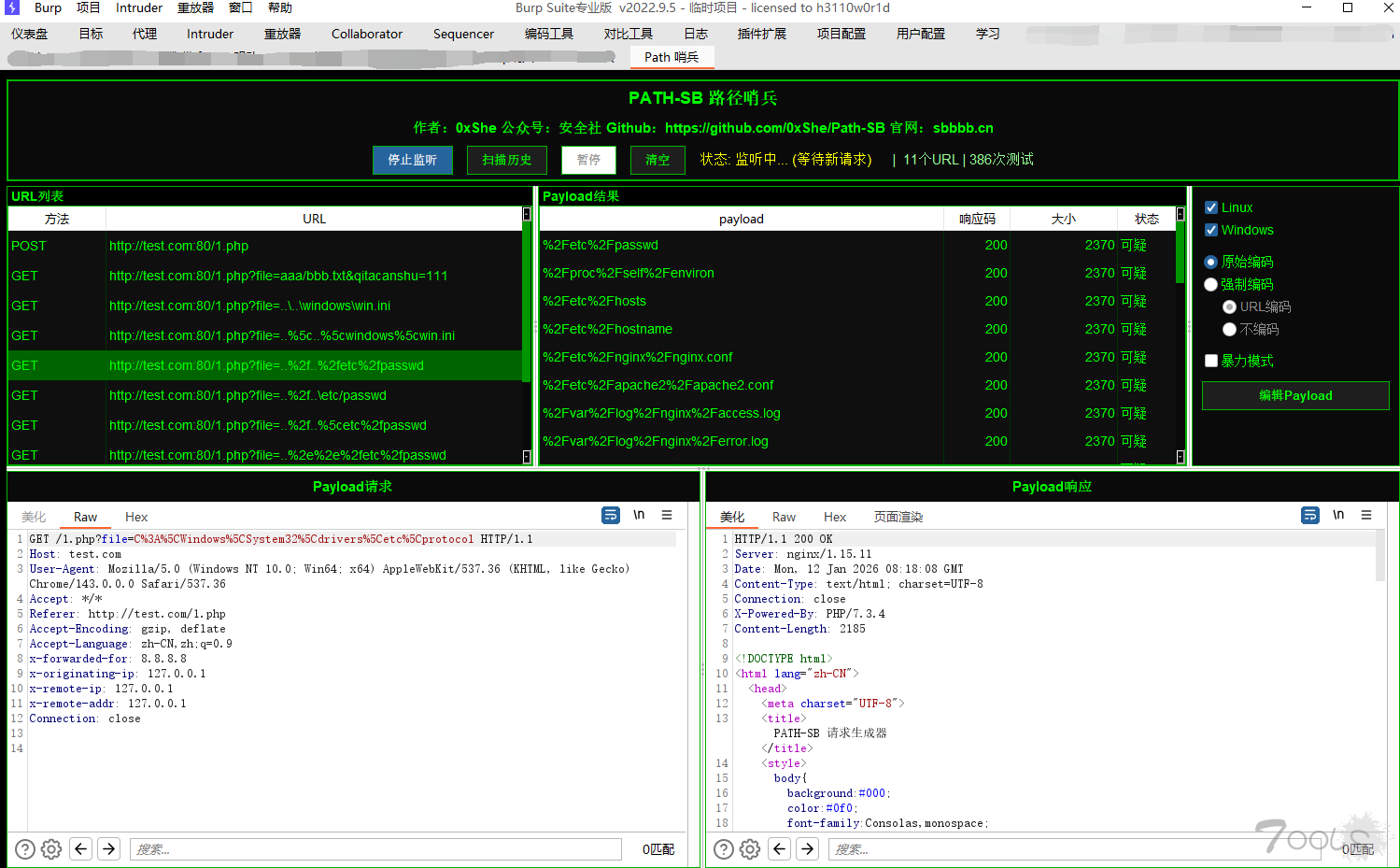

Path哨兵 - 2026哨兵系列第三弹

# PATH-SB 路径哨兵> 任意文件读取漏洞检测工具### 1. 介绍```Path-SB 路径哨兵,智能化检测URL中的路径,快速发现潜在任意文件读取漏洞,自动化fuzz,支持Windows和Linux,支持自定义配置/自定义payload。```### 2. 使用切换到"路径哨兵"标签页 → 点击"启动监听"---## 功能说明### 两种模式**监听模

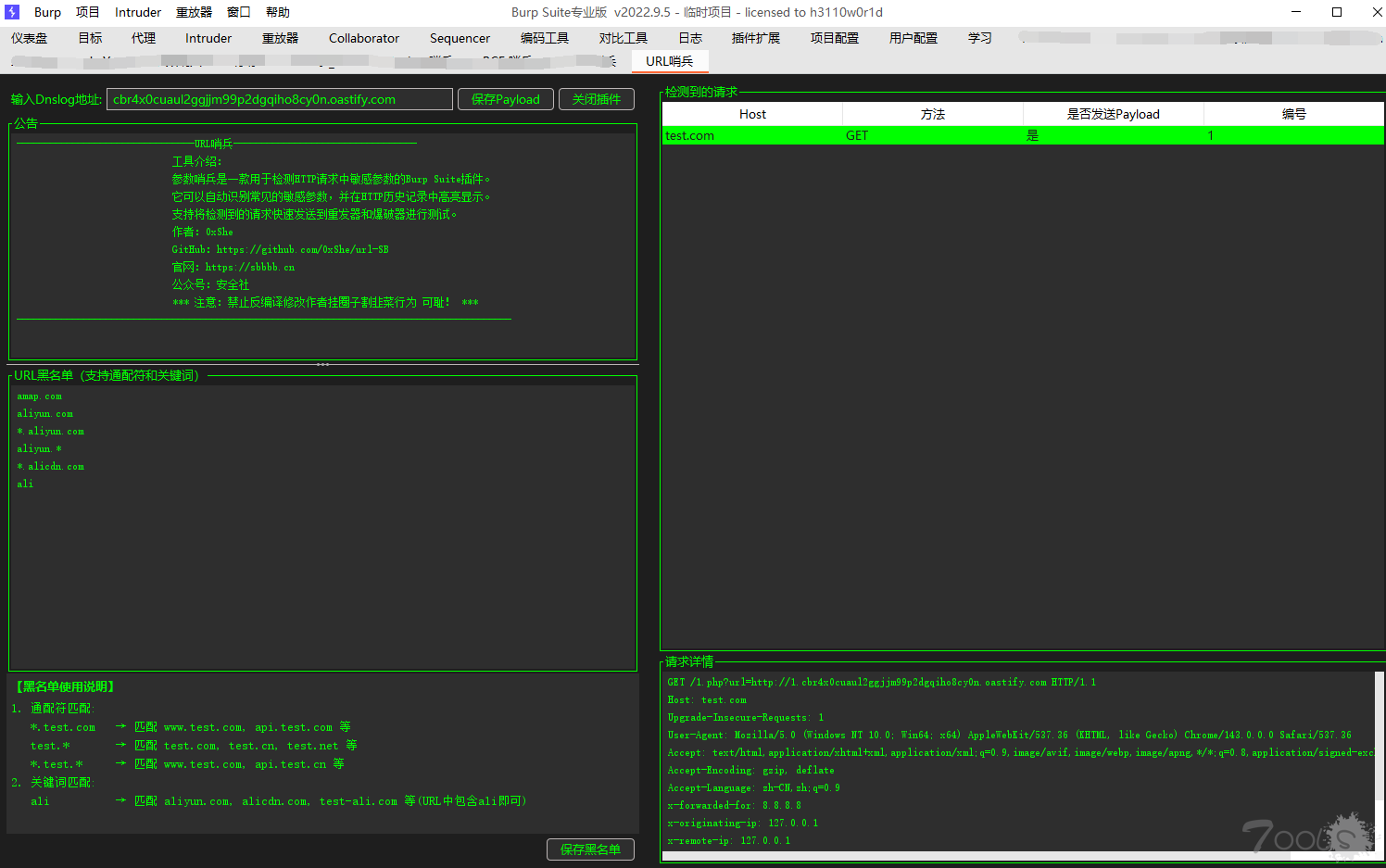

URL哨兵 - 2026哨兵系列第二弹

# URL哨兵 (URL-SB)## 📖 工具简介URL哨兵是一款专业的Burp Suite插件,用于自动化检测和测试SSRF(服务器端请求伪造)漏洞。它能够自动识别HTTP请求中的URL参数,并将其替换为自定义的测试payload,配合DNSLog等平台快速发现潜在的SSRF漏洞点,支持GET、POST、JSON、multipart/form-data等多种格式,

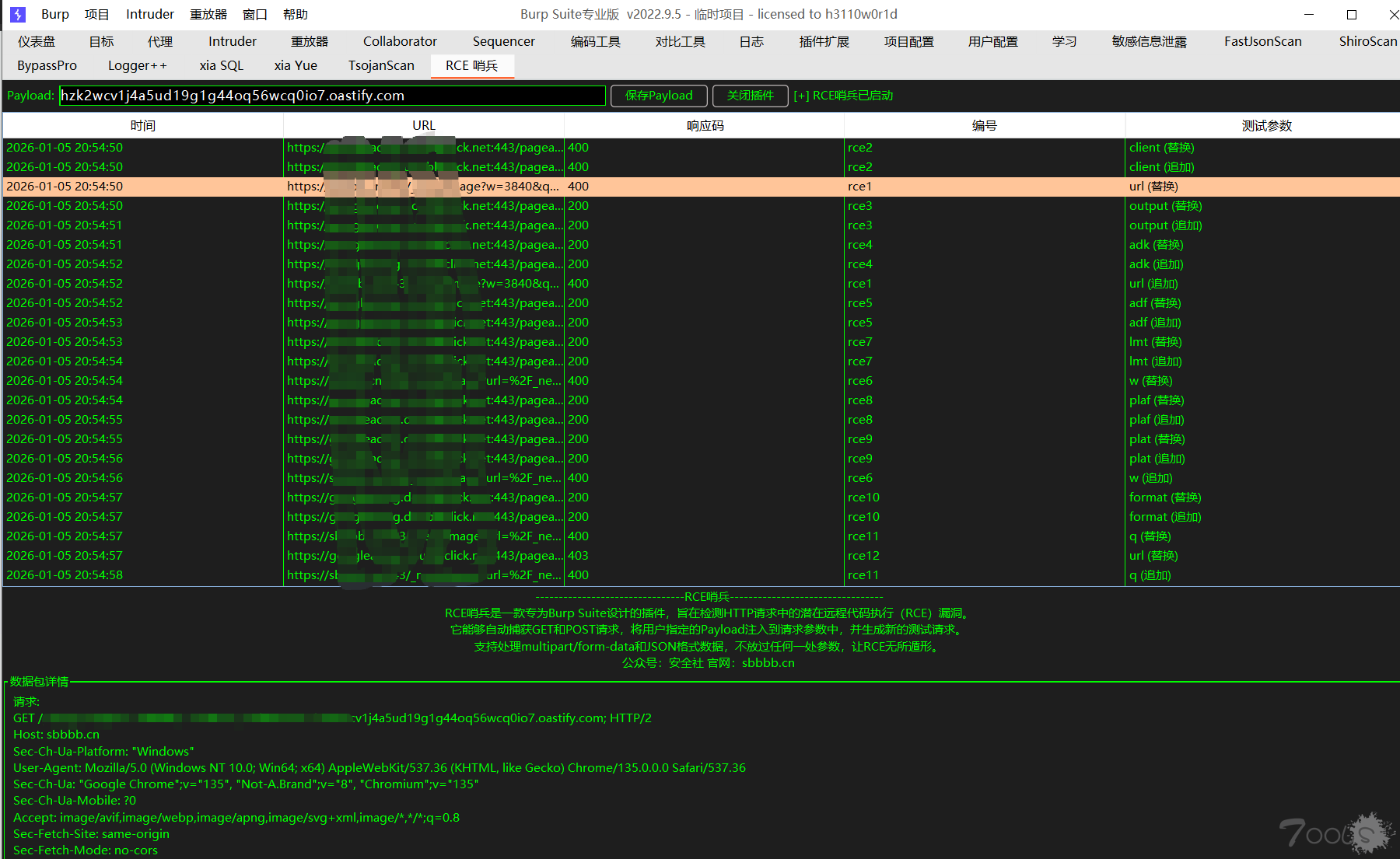

RCE哨兵 - 2026哨兵系列第一弹

# RCE 哨兵 (RCE-SB)> 一款专为 Burp Suite 设计的远程代码执行漏洞检测插件> 自动化跟踪所有参数,塞入payload,暴力RCE (用这个插件黑盒挖过几个RCE 不喜勿喷)## 📖 工具介绍RCE 哨兵是一款高效的 Burp Suite 扩展插件,专注于检测 HTTP 请求中的潜在远程代码执行(RCE)漏洞。它能够自动捕获 GET

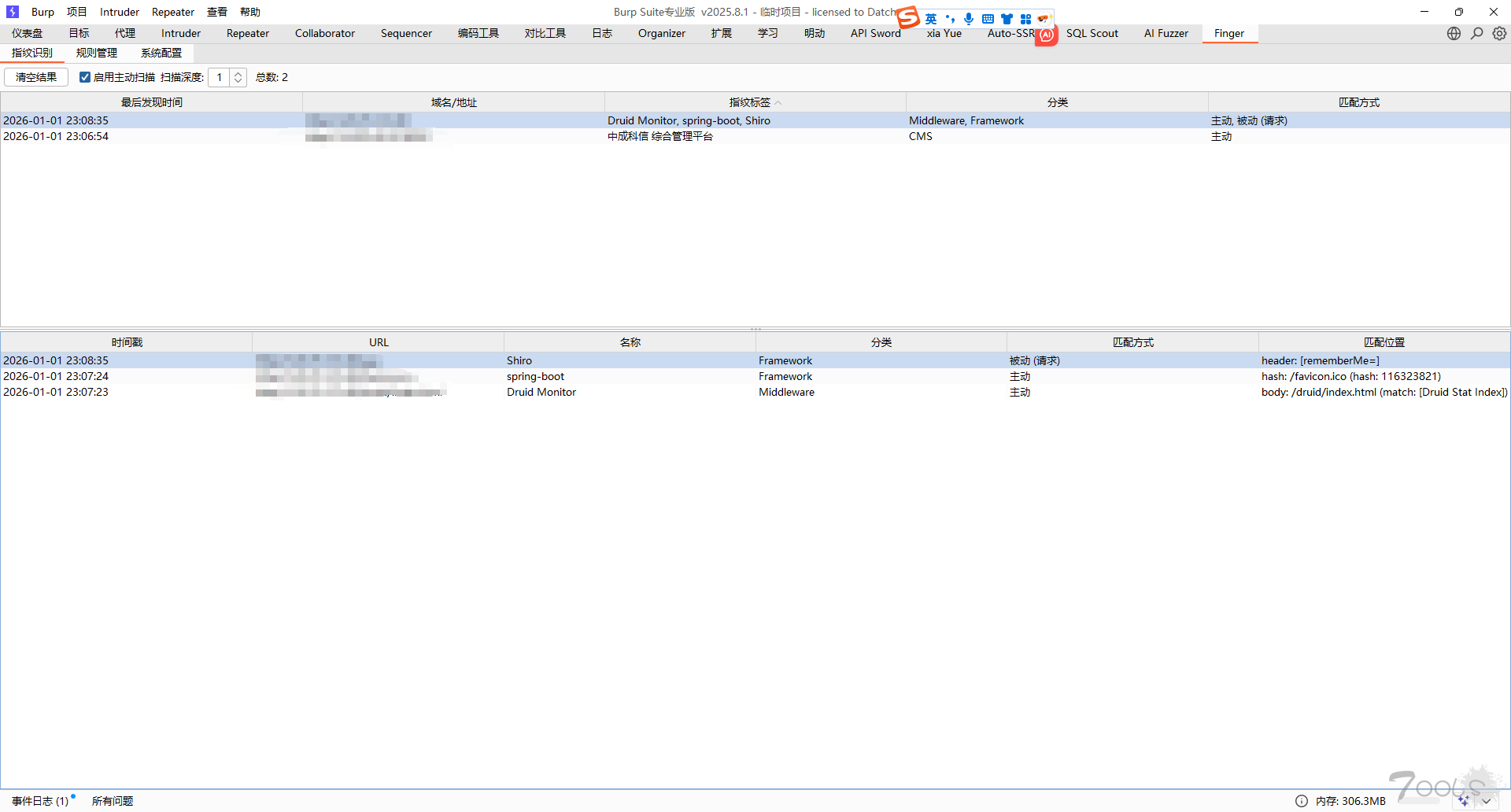

Finger - Burp Suite 自动化指纹识别与主动探测插件

Finger - Burp Suite 自动化指纹识别与主动探测插件Finger 是一款专为 Burp Suite 打造的模块化指纹识别插件,旨在通过被动流量监控与智能主动探测,快速识别目标站点的技术栈(CMS、框架、中间件、API 接口及敏感路径泄露)。https://github.com/238469/burp-finger🚀 核心特性中英文双语支持:内置完

VOIDWAVE:整合100余种工具的进攻性安全框架

VOIDWAVE 是一个综合性进攻性安全框架,通过现代化的基于 Python 的终端界面整合了 100 多种安全工具,涵盖网络侦察、公开情报收集、WiFi攻击、凭证破解、漏洞利用及流量分析,专为渗透测试人员、红队成员和安全研究人员打造。``` ▄█ █▄ ▄██████▄ ▄█ ████████▄ ▄█

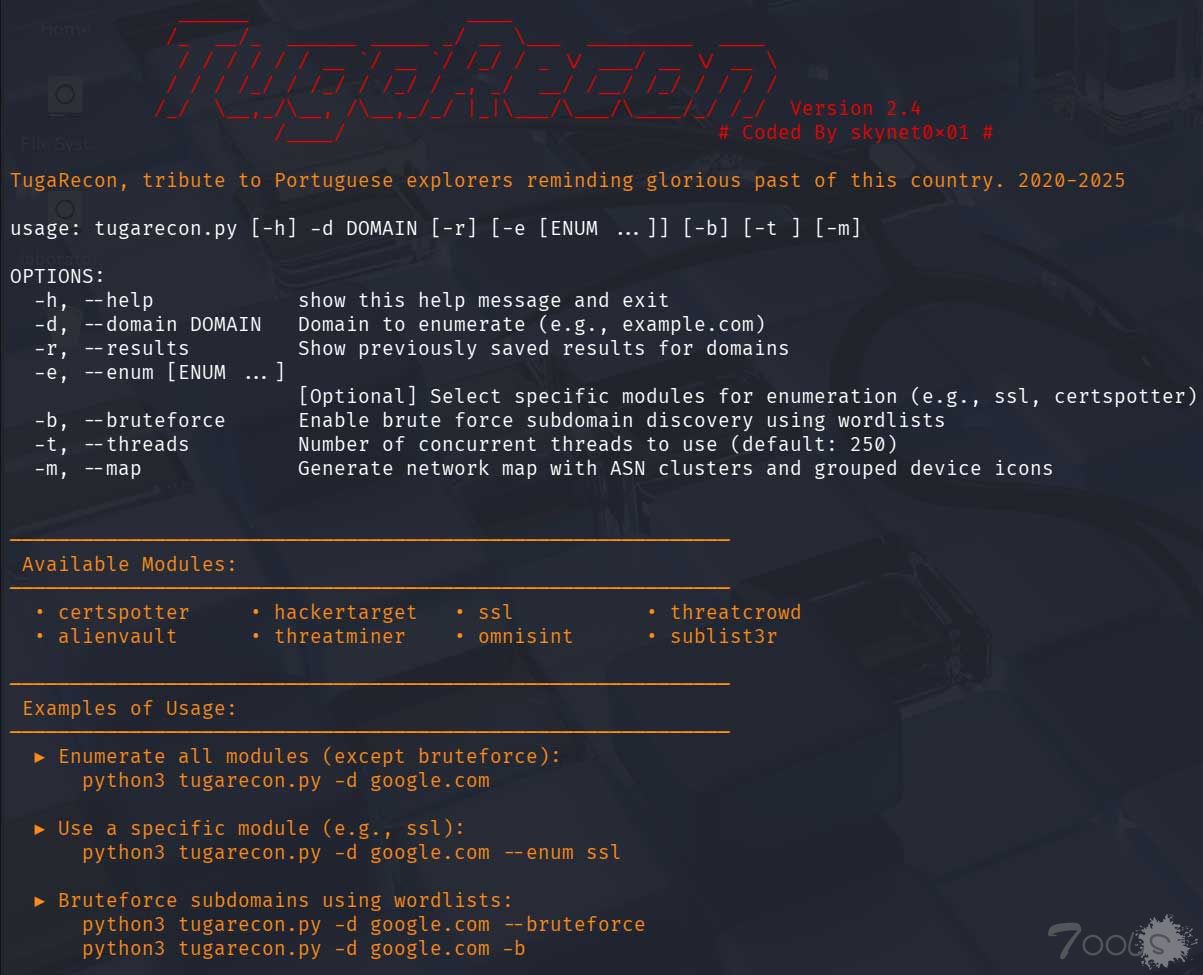

TugaRecon:渗透测试人员专用子域名枚举工具

TugaRecon是一款专为安全研究人员、渗透测试人员及OSINT专业人士打造的高级子域名枚举与DNS侦察工具。它整合了多种被动与主动模块,能够高效提取、验证并映射目标域名的子域名。GitHub:https://github.com/skynet0x01/tugarecon功能特性:🔍 通过多种OSINT来源进行被动与主动子域枚举📡 内置自定义词

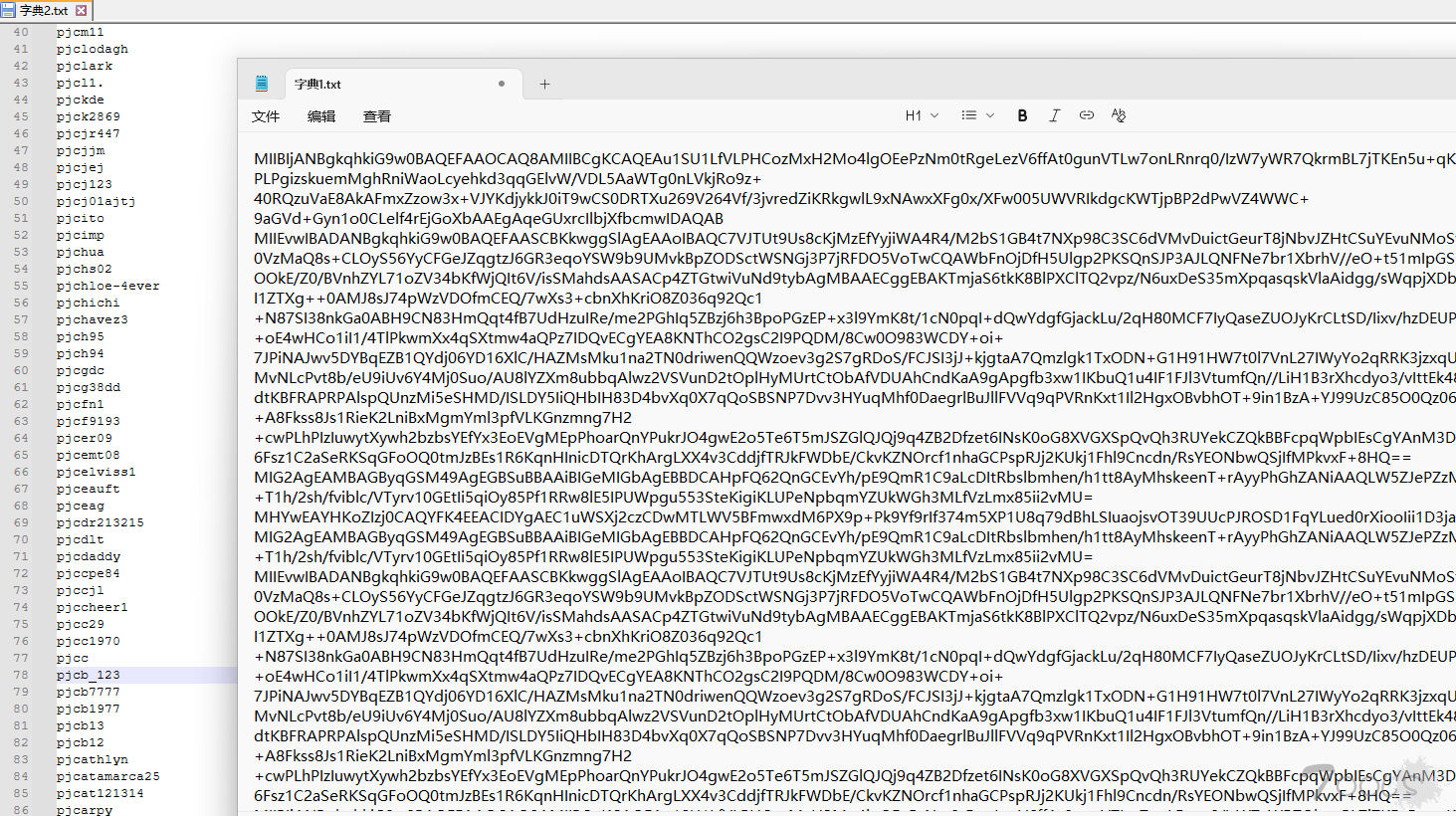

JWT密钥爆破工具--支持PEM证书

JWT_Decode-wuwuJWT密钥爆破工具 (wuwu)支持 HS256,HS384,HS512,RS256,RS384,RS512,ES256,ES384,ES512,PS256,PS384,PS512等算法 (除EdDSA)的 各种 JWT 的密钥 爆破…下载地址GitCode:https://gitcode.com/2503_93467670/JWT_DecodeGitHub:https://github.com/3wdsys-cyber/JWT_Decode-wuw

🎅CloudCone开启2025年圣诞节VPS大促活动

CloudCone(也称为CC)成立于2012年,是来自美国的一家极具性价比的互联网主机、国际VPS提供商,它不仅提供便宜好用的VPS主机托管服务,同时还提供邮箱主机、独立主机服务、CDN加速服务等。主要特点包括:按小时计费模式,灵活控制成本全中文操作界面,支持支付宝付款洛杉矶MC机房,1Gbps带宽保障稳定

CC/CloudCone开启2025年“黑五”促销:VPS价格$10.59/年起,循环折扣续费同价

CloudCone是来自美国的一家极具性价比的互联网主机托管服务商,它不仅提供便宜好用的VPS主机托管服务,同时还提供邮箱主机、独立主机服务、CDN加速服务等等。CloudCone在更换了老板后品质依然优秀,目前测试而言其VPS产品及售后服务并没有下滑。CloudCone家的VPS确实性价比非常高,且支持支付宝,方便