逆向破解

投稿文章:【病毒分析】新版勒索病毒MEDUSA LOCKER 首发深度分析

## 1.背景### 1.1 家族介绍MEDUSA LOCKER 家族于 2019 年 9 月出现,MEDUSA LOCKER 家族通常通过有漏洞的远程桌面协议(RDP)配置获取受害者设备访问权限,攻击者还经常使用电子邮件钓鱼和垃圾邮件活动——直接将勒索软件附加到电子邮件中——作为初始入侵渠道。MEDUSA LOCKER 对受害者的数据进行加密

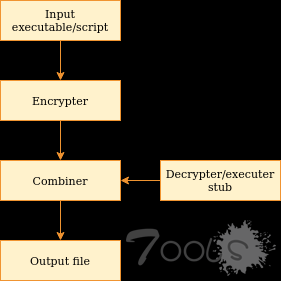

xencrypt工具原理分析及使用

我们在攻击过程中,经常会遇到有杀软拦截的情况,对于绕过的方式也不尽相同:有基于黑白名单的,有基于shellloader的,也有基于加密与混淆的。今天介绍一款工具-xencrypt是基于powershell编写的,原理是基于加密与混淆的工具,大家知道现在加密和混淆被杀软检测的狠,其实生存空间越来越难,这个工具主

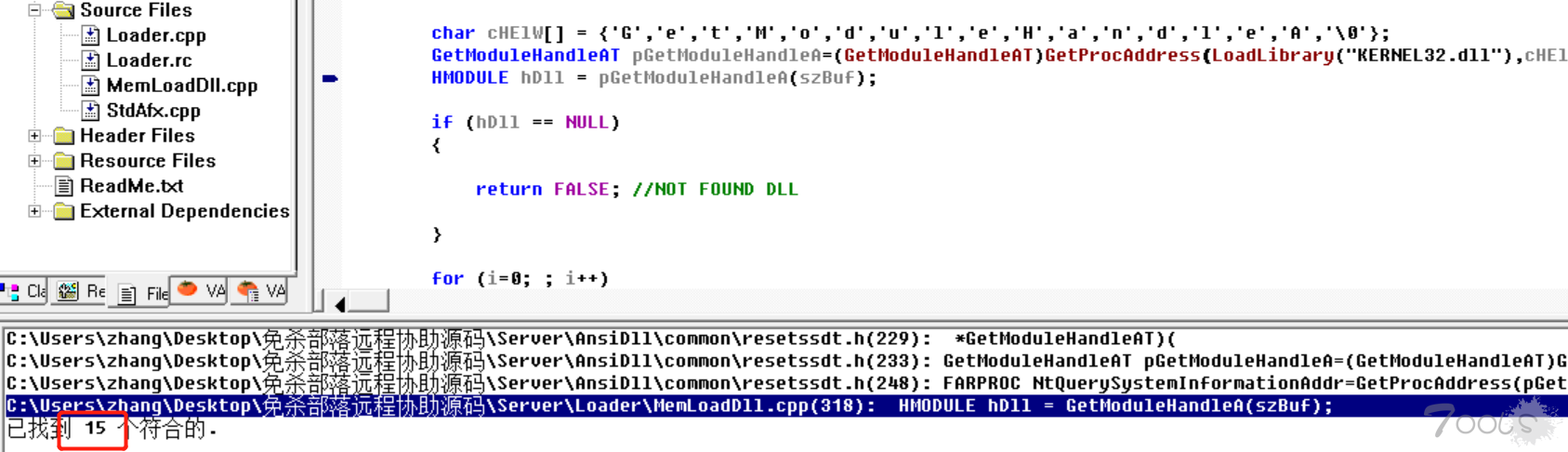

【僵尸申请复活】【已通过】一次源码免杀 - 重在思路

现在的shellcode分离免杀,远程内存加载已经很流行也比较实用了,基本被杀了改改又可以过,吹个水强行融入一下,我并不会,本篇分享下最近的一次免杀的思路,主要是思路,遇到一个点如何去对下一步进行处理。---------------------------------------------------------------------------------------

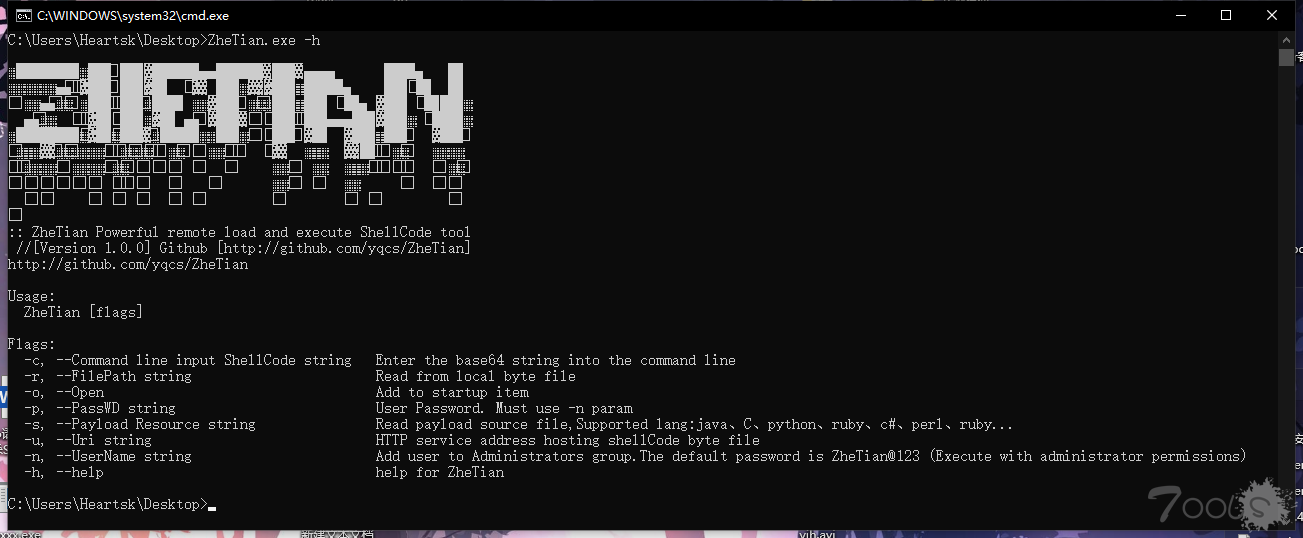

3月18日更新:沙箱全绿免杀 BY ZheTian

#距离上次更新过了很久了。近日golang更新了1.18,优化了项目编译方式,意味着基于go的免杀项目又可以残喘一段时间了。之前在社区看到大佬说加些无用函数过免杀,让我想到了Java的try case 。故意将项目报错使之进入case选项,在case里执行注入shellcode操作。说干就干,新项目在沙箱里全绿了,以及网

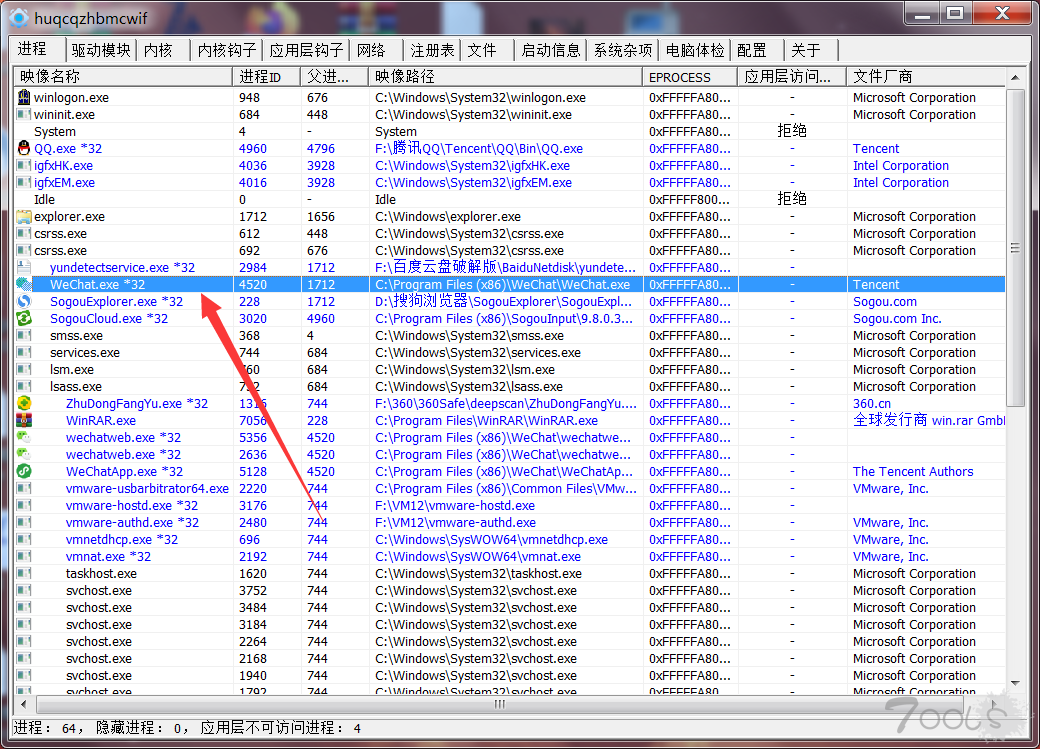

利用PChunter实现电脑微信多开

利用PCHunter_free找到微信进程:关闭句柄即可:效果如图:工具链接:这种办法的多开比较适合新手入门,也可以尝试别的方法多开在常见的实际应用中MUTANT的互斥仅仅作为一个手段而已,大部分常见程序都喜欢使用信号量Semaphore 和事件 Event来进行互斥,这是因为这两种互斥可以很好的控制互斥体运行的数量T

封包检测意外发现某Chrome 扩充元件疑似被植入间谍代码

最近可能是太过神经质,常觉得Google搜寻卡卡的,三不五时不是转圈很久,就是直接无回应。带着看看也好的精神,决定检查一下浏览器Google搜寻的所有封包看一下是不是哪个包Timeout还是其他问题,由于平常做封包检测只有把Burp Suite(使用代理做封包拦截查看的工具)的代理服务器挂在Firefox上,所以使用

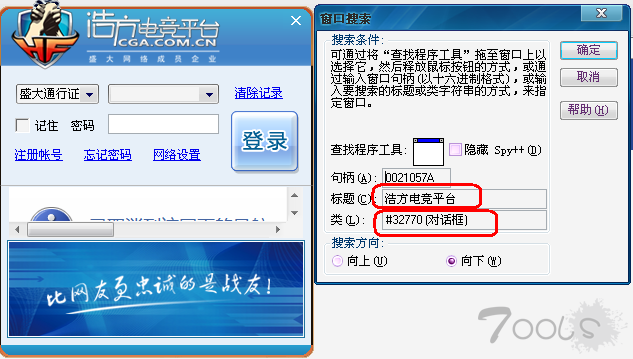

投稿文章:解密网游木马开发全记录(一)

解密网游木马开发全记录------WM_GETTEXT篇网络虚拟财产的安全越来越受到广大网民的关注,而黑客经常使用非法手段获取网游账号及密码进行非法盈利。为了揭露网游盗号的基本原理,我将给大家演示黑客是如何通过编程实现密码的截取与发送。也希望广大网民提高安全意识,免受盗号危害。首先通过分析可知,

支付宝com组件分析

所需基础请阅读<<COM本质论>>如果你此前从未玩过COM.那么首先运行 Install.bat 安装COM然后运行 HtmlCom.htm (如果不能打开程序,尝试使用IE浏览器)每次运行都会加载COM组件,浏览器都会有个提示打开后,你就能看到CM程序了工具: ie 6.0 od1.0 支付宝环境:xp sp3 在Ddv群里面有个朋友问我怎样给淘宝的

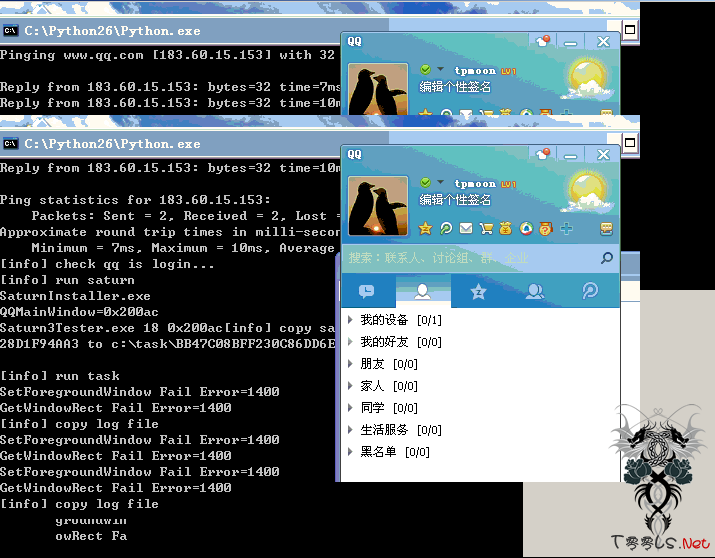

宇智波反弹2 - 获得无耻的腾讯公司逆向工程师的力量

逆向区不让发, 就发这了先腾讯公司逆向工作组工作地点的IP地址通通在广东他们调试病毒的虚拟机为vbox虚拟机他们逆向使用的工具是用py写的,非常的强大几乎把我的东西全都分析了个遍(如果不是有一次偶犯发的马), 我也不会知道tx居然会无耻到这个地步他们的逆向工具叫做土星 - 灰常牛B, 可以让小白瞬间完

CVE-2010-3333漏洞调试、分析(——适合新手入门)

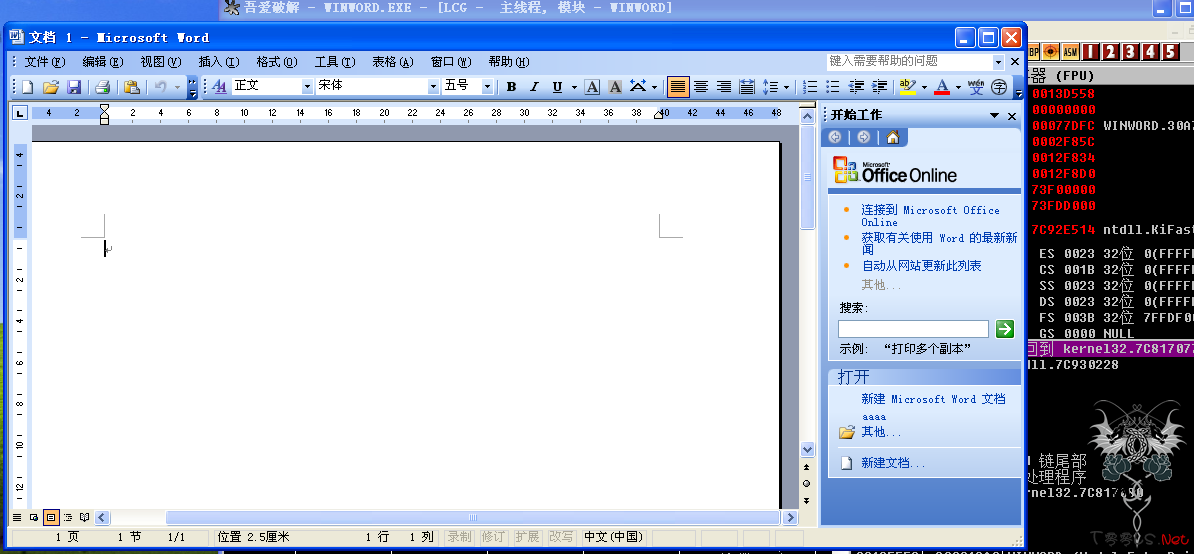

这是第二次在tools发帖,为了响应管理猿的号召,也为了爱好应用程序安全新手的需要。在此,我初步研究了一下微软3333漏洞的成因,并试着定位到了样本中的shellcode,现在就对这个入门级的漏洞做个简单的分析: 首先,我们还是用OD加载word.exe程序,按F9运行。如图: 图(一) 接下来,我