CTF交流

2020-11-I²S峰会暨工业互联网安全大赛writeup

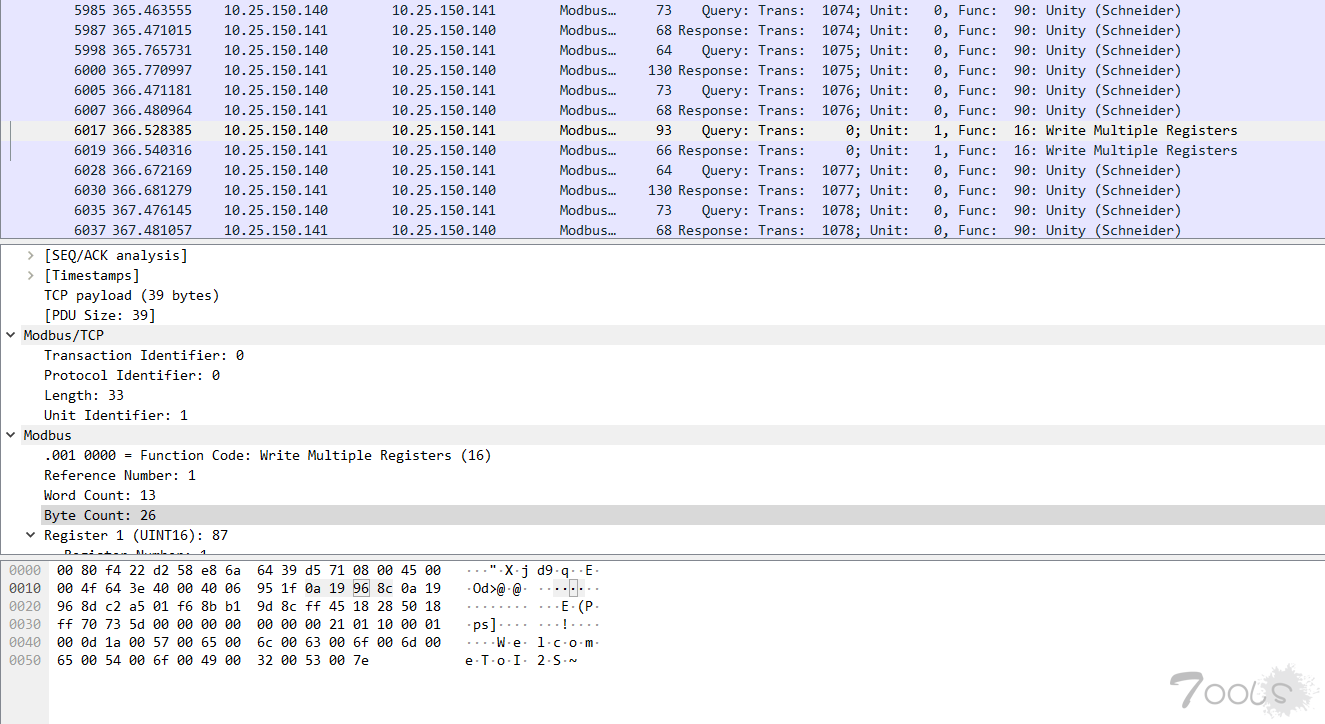

# 前言本次和几位组员打到了总分第二,由于前面解题速度太慢,和附加题第5题的失误,有点可惜。---# 签到 1查看流量包, 过滤 modbus 协议, 一个一个翻,发现 flag---# 签到 2notepad++ 打开, 直接搜 s7comm, 一个一个 IP 提交试过去, 发现 flag IP---# email在 F12 源码中发现目标是 winmail 6.1,这个

2020-网鼎杯(青龙组)_Web题目 AreUserialz Writeup

## 0x02 AreUSerialz **关于s大写小写问题,可以看p神在圈子里发的,我在最后付上截图****考点: php反序列化 php特性 利用链构造 ****1.打开页面得到代码如下:**```php<?phpinclude("flag.php");highlight_file(__FILE__);class FileHandler { protected $op; protected $filename; protected $

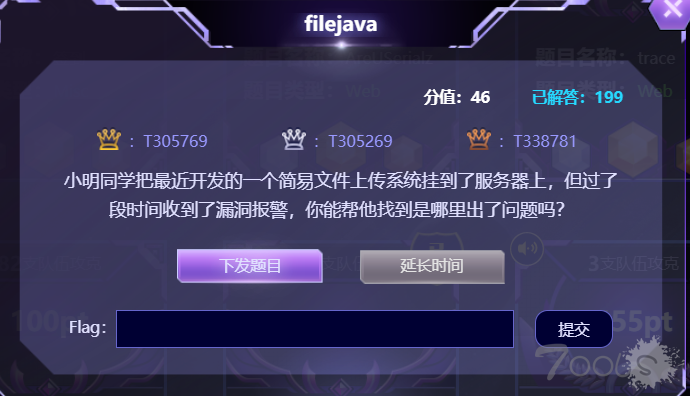

2020-网鼎杯(青龙组)_Web题目 FileJava Writeup

## 0x01 Web题目: filejava **考点: 任意文件读取 代码审计 java组件漏洞利用 盲XXE****1.随意上传文件,试了试 jsp. 可以上传,返回下载地址,有filename参数,fuzz一下,发现有任意文件读取****2.试着fuzz读flag,没有结果,读了下web.xml,那就把源码down下来,审计一下****通过一个小工具,把源码down下:***

AWD比赛总结

AWD总结做好明确的分工,每个人各司其职修改后台口令、ssh连接口令、3389口令、数据库口令、后台口令拿到服务器先备份数据库、备份源码、开启日志记录对B段进行扫描对尝试其他的已经发现的主机使用D盾对源码进行扫描,代码审计,完善自身代码,同时利用扫描结果和代码审计结果对其他队伍的服务器进行攻

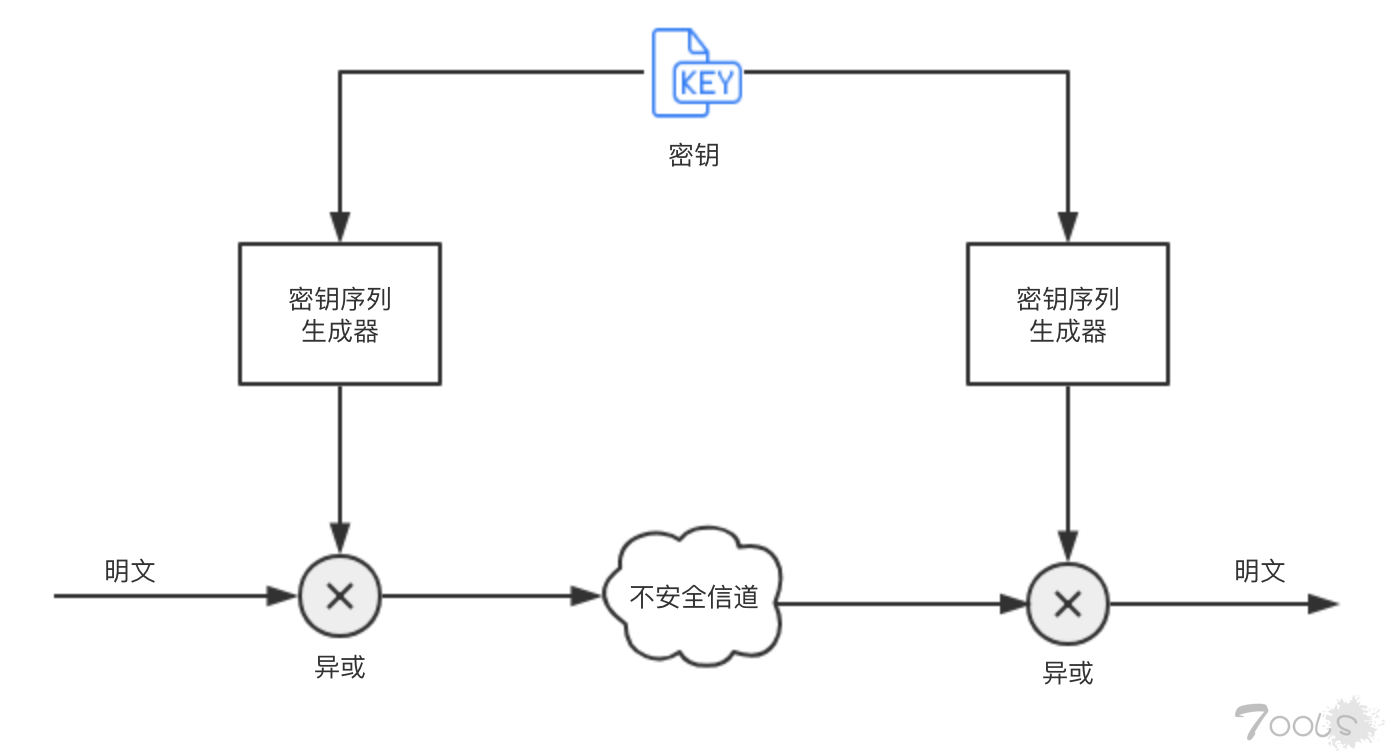

投稿文章:LFSR已知明文攻击

LFSR已知明文攻击1.流密码我们知道,OTP(一次一密)是无条件安全的,但是它的缺点使得它不具有实际意义,在实际中流密码使用的密钥都是通过具有某些属性的密钥流生成器产生的。由于密钥流生成器产生的都是伪随机序列,这也就是说序列存在着一定的循环周期,周期的长短是保密性的关键。实际上的序列密码

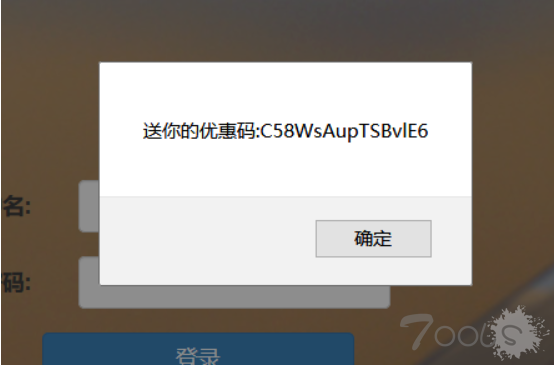

2018swpuctf---web合集

TCV:0# 前言由于进入期末预习阶段,没时间打,只能赛后看看题,复现一下,感觉这个比赛web题的质量还是挺高的,明年一定不能错过。### 用优惠码 买个 X ?<!--more-->这道题注册登陆之后会送一个优惠码,后台扫描得到www.zip,阅读源码```<?php//生成优惠码$_SESSION=rand(0,999999999);function youhui

2017年湖湘杯复赛WriteUp【WEB部分、含源码】

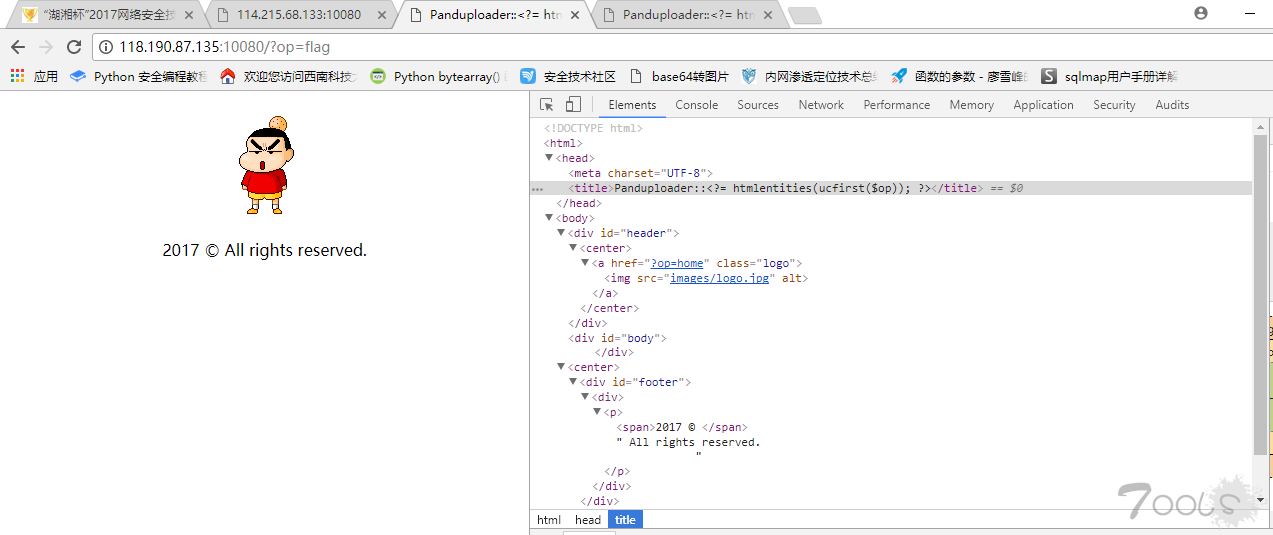

1.WEB200:题目提示:只是一个普通的上传。打开页面以后得到两点提示:a.只能上传png b.htmlentities(ucfirst($op)); op变量做过简单的处理。b.打开upload页面发现http://118.190.87.135:10080/?op=upload ==> op=upload应该是文件包含。扫描一下目录:upload.php、home.php、flag.php、show.php加

2017强网杯线下AWD攻防总结(适合新手)

这篇文章首发于个人博客https://iewoaix8736.github.io/鉴于刚建立博客,比较少人看,所以在t00ls分享给大家,欢迎来交流前言:本菜为高校组,这篇文章适合新手学习参考(dalao飘过,不喜勿喷)AWD攻击这次线下攻防用的是一个Finecms,版本是5.0.9的之前对这个cms并不了解现在复现一下,从哪里跌倒,就

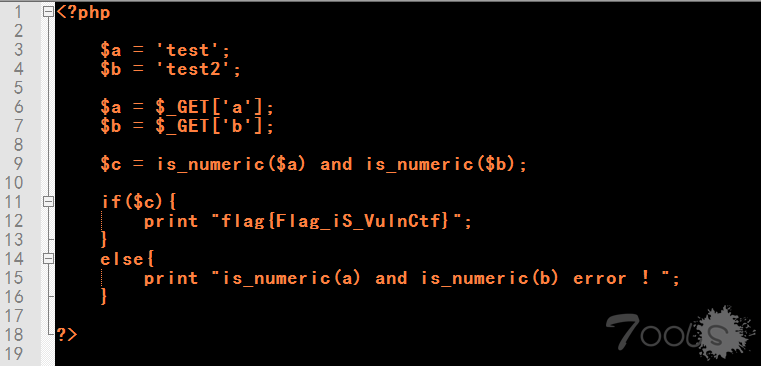

由PHP小tip引发的思考(PHP优先级)

前段时间看到有关于CTF中PHP黑魔法的总结,其中有一段只有介绍利用方法但是没有详细介绍为什么,我想了一下,思考如下,如果不对,请各位大佬多多指正~原话如下:当有两个is_numeric判断并用and连接时,and后面的is_numeric可以绕过。 PHP中is_numeric 检测变量是否为数字或数字字符串,如果 var 是数

绿盟杯Web部分Writeup

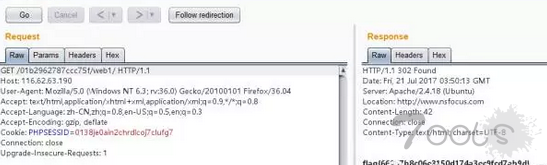

Web50http://116.62.63.190/01b2962787ccc75f/web1/这题是个签到题,直接查看返回包即可获得flagWeb350http://116.62.63.190:8000/56631c0afe39dfe8/web2/ping.php?ip=127.0.0.1%0acacatt ping.php由题目的意思可以知道,这应该是个命令执行题目过滤了|之类的字符,我们直接使用%0a绕过ip=127.0.0.1%0a