安全研究

学python得永生python大法好之利用python编写memcache数据库操作(有账号密码的那种)

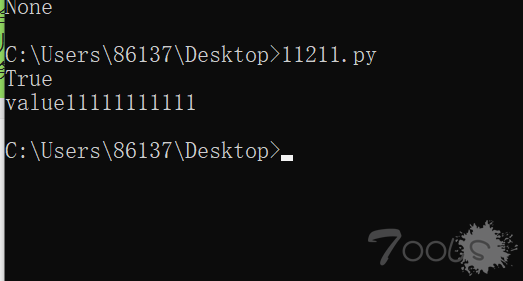

以前大家对memcache漏洞验证只局限于未授权访问,那么遇到shack2超级口令扫描出来的带账号和密码的该怎么登陆,估计知道的人应该不多,试试过一款国内的11211管理工具,也只能填写密码登陆,没有填写账号的的地方,今天给大家放一个python脚本,用来hw的时候验证漏洞,py27写的,支持账号密码登陆的#!/

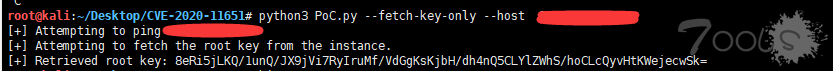

SaltStack远程命令执行 CVE-2020-11651 工具POC检测

SaltStack远程命令执行 CVE-2020-11651 工具检测 , 阿里云漏洞预警:https://help.aliyun.com/noticelist/articleid/1060284512.htmlPOC github地址: https://github.com/0xc0d/CVE-2020-11651要使用py3, pip如果不是 9.0,需要手动安装缺少的库,或者强行指定 pip版本python3 -m pip install --us

求各位大佬分享下Nessus VM 虚拟机版

求各位大佬分享下Nessus VM 虚拟机版

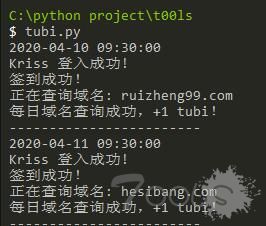

t00ls python 查域名与签到每日+2 tubi 脚本 (web端) (0414更新)

※写此脚本的目的为希望土司大佬们一起多赚些tubi 可以多发些悬赏帖或不吝于购买其他大佬开发的优秀脚本与程式 一同让土司更热闹繁荣※签到部分代码与思路请查看 https://www.t00ls.com/thread-55689-1-1.html查询域名思路为官方登入api --> 取出 formhash 与 cookie官方查看 tubi 记录api --> 判断今

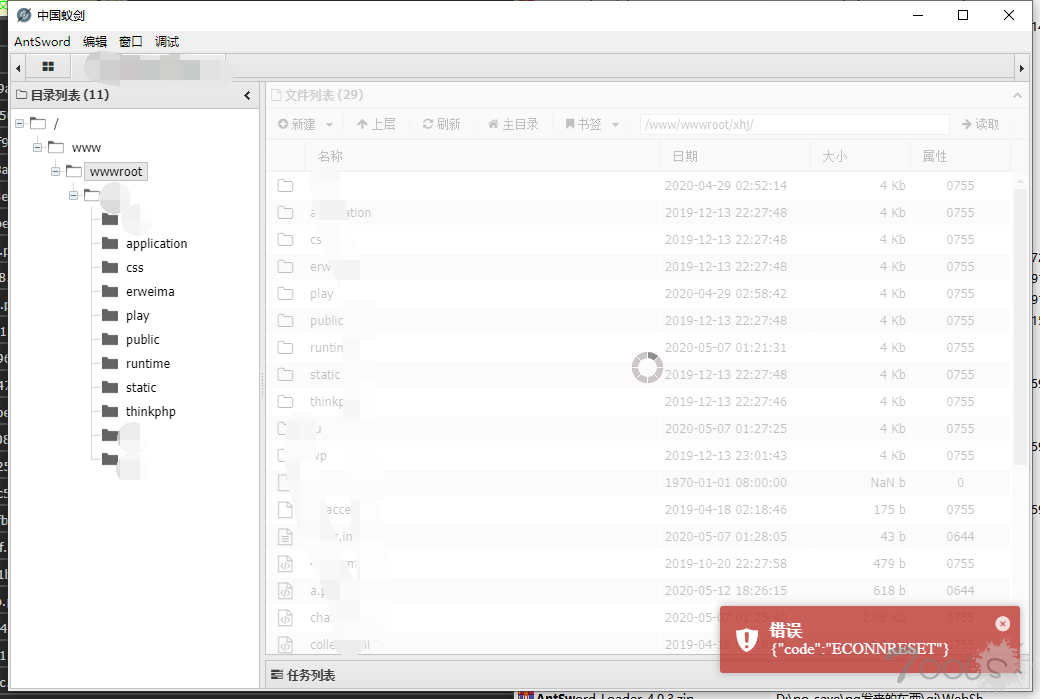

求助 蚁剑连接一句话被宝塔拦截

如题 蚁剑连接一句话被宝塔拦截 一句话本身没有被拦截不知道有没有什么办法突破 什么修改参数啥的有没有表哥知道的 告知一下 谢谢了

如何提升安全部在公司的地位

某互联网企业,1000人,安全部15人,主要集中安全系统开发,老板重视业务发展如何提高安全部地位求大神解答。

探讨windows系统下的runas命令提权

我这里有个目标机器,在我装vpn服务时导致服务器的80、3389端口无法访问,有个443端口可以访问并且可以执行cmd命令,但是权限很低,我之前已经获取了该服务器的管理员帐号和密码,现在想通过命令“shutdown /r /t 0”让目标机器重启看看能不能恢复,但是由于权限不够无法执行shutdown,于是我想到了lin

Web端的一句话管理

投个自己写的WEB端一句话管理源码https://github.com/boy-hack/WebshellManager

Magento 代码执行漏洞 的分析(英文版)

From:http://blog.checkpoint.com/2015/04/20/analyzing-magento-vulnerability/有心有技术的牛来研究下。Check Point researchers recently discovered a critical RCE (remote code execution) vulnerability in the Magento web e-commerce platform that can lead to the complete compromise of