开源工具

鸾鸟Agent:认知驱动的 AI 黑客

鸾鸟Agent:**认知驱动的 AI 黑客**Github:https://github.com/SanMuzZzZz/LuaN1aoAgent/---## 📖 简介**鸾鸟 (LuaN1ao)** 是新一代**基于大模型的自主渗透测试智能体**。传统自动化扫描工具依赖预定义规则,难以应对复杂多变的实战场景。鸾鸟突破这一局限,创新性地融合了 **P-E-R (Planner-Executor

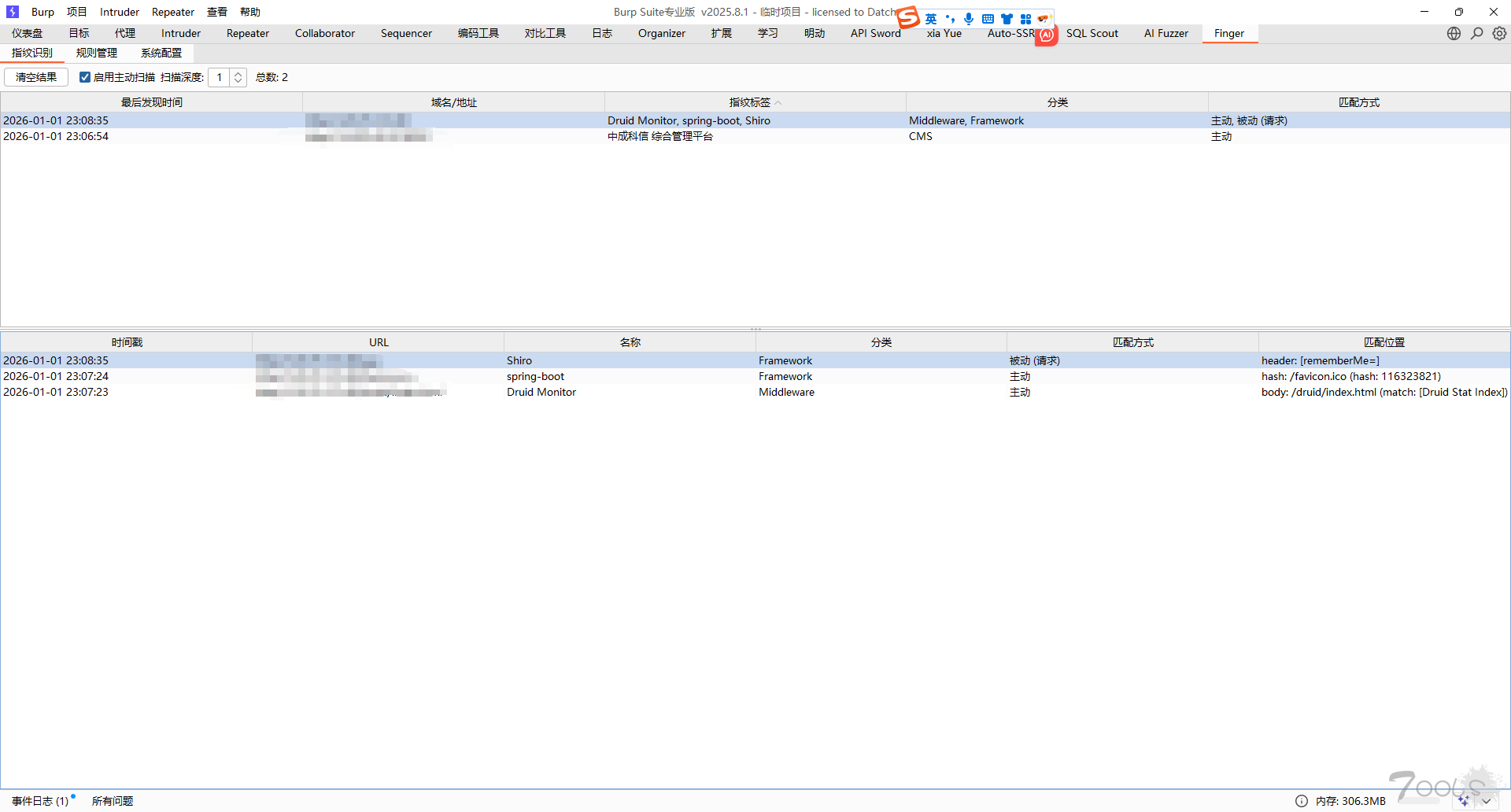

Finger - Burp Suite 自动化指纹识别与主动探测插件

Finger - Burp Suite 自动化指纹识别与主动探测插件Finger 是一款专为 Burp Suite 打造的模块化指纹识别插件,旨在通过被动流量监控与智能主动探测,快速识别目标站点的技术栈(CMS、框架、中间件、API 接口及敏感路径泄露)。https://github.com/238469/burp-finger🚀 核心特性中英文双语支持:内置完

VOIDWAVE:整合100余种工具的进攻性安全框架

VOIDWAVE 是一个综合性进攻性安全框架,通过现代化的基于 Python 的终端界面整合了 100 多种安全工具,涵盖网络侦察、公开情报收集、WiFi攻击、凭证破解、漏洞利用及流量分析,专为渗透测试人员、红队成员和安全研究人员打造。``` ▄█ █▄ ▄██████▄ ▄█ ████████▄ ▄█

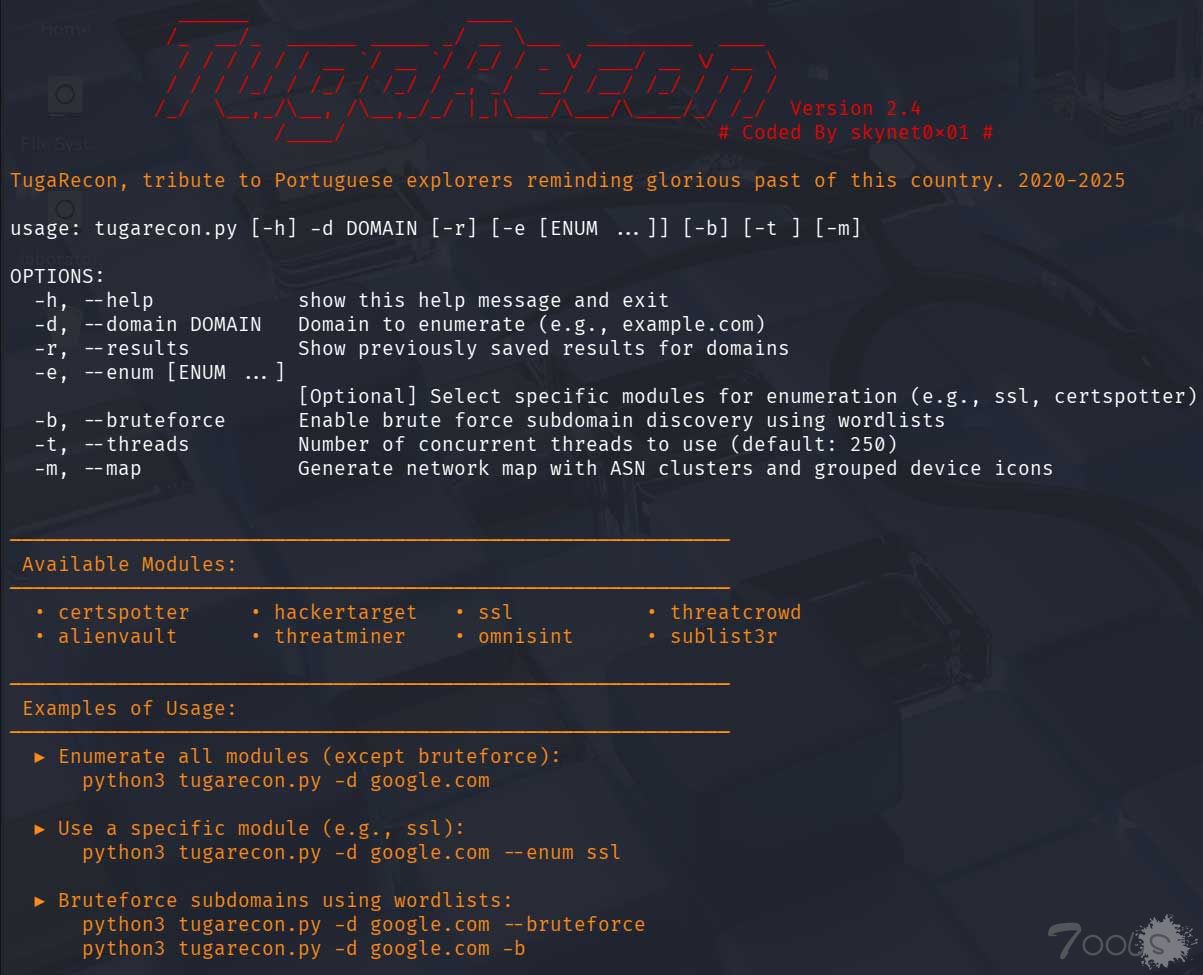

TugaRecon:渗透测试人员专用子域名枚举工具

TugaRecon是一款专为安全研究人员、渗透测试人员及OSINT专业人士打造的高级子域名枚举与DNS侦察工具。它整合了多种被动与主动模块,能够高效提取、验证并映射目标域名的子域名。GitHub:https://github.com/skynet0x01/tugarecon功能特性:🔍 通过多种OSINT来源进行被动与主动子域枚举📡 内置自定义词

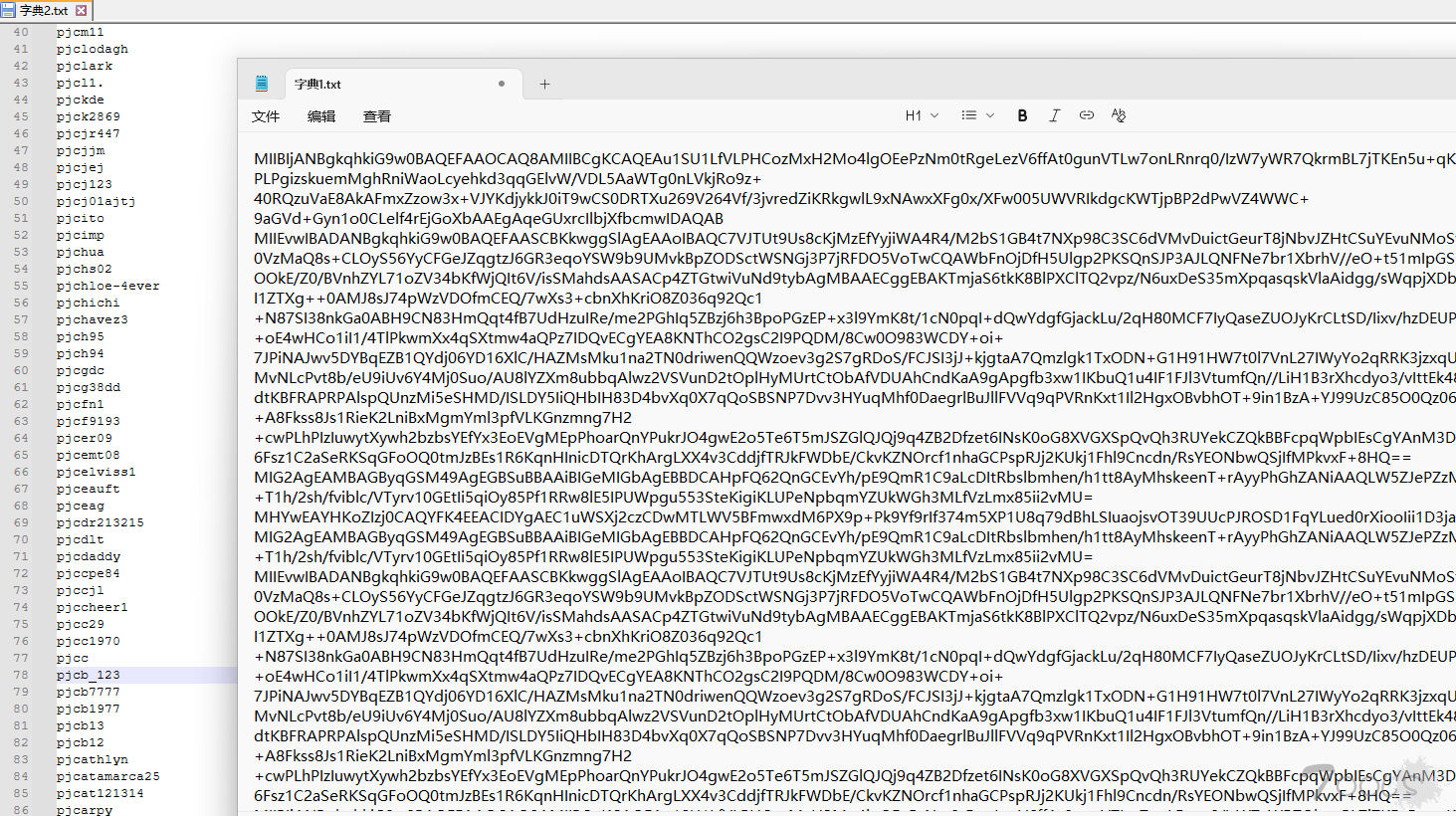

JWT密钥爆破工具--支持PEM证书

JWT_Decode-wuwuJWT密钥爆破工具 (wuwu)支持 HS256,HS384,HS512,RS256,RS384,RS512,ES256,ES384,ES512,PS256,PS384,PS512等算法 (除EdDSA)的 各种 JWT 的密钥 爆破…下载地址GitCode:https://gitcode.com/2503_93467670/JWT_DecodeGitHub:https://github.com/3wdsys-cyber/JWT_Decode-wuw

IAmAntimalware:将代码注入到防病毒软件进程的工具

1. 介绍IAmAntimalware 是一个可以将代码注入到防病毒软件进程的工具。通过克隆合法的防病毒服务(例如 Bitdefender 或 Avast 的服务)来运行,以创建继承提升权限而不会触发警报的相同进程。该工具修改 HKLM\SOFTWARE\Microsoft\Cryptography\Defaults\Provider 下的 Windows Cryptography API 注册表

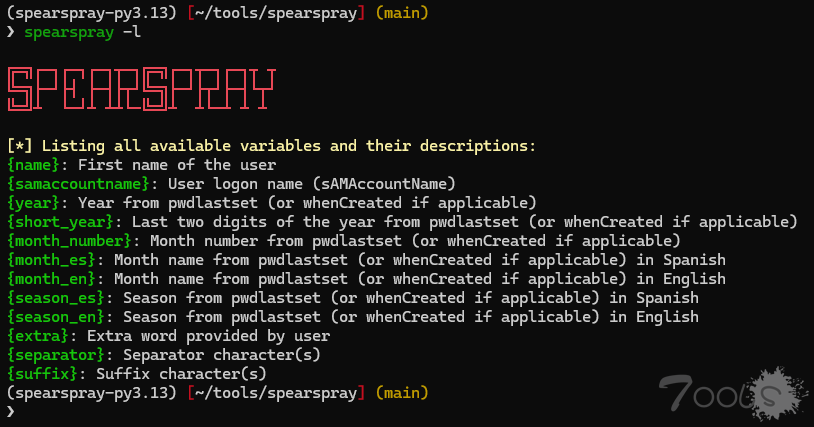

SpearSpray:专为AD环境设计的高级密码喷洒工具

# SpearSpray**SpearSpray** 是一款专为 Active Directory 环境设计的高级密码喷洒工具。它结合了通过 LDAP 进行用户枚举和基于模式的智能密码生成功能,从而通过 Kerberos 执行可控且隐秘的密码喷洒攻击。Github:https://github.com/sikumy/spearspray## 特征### 核心能力- **LDAP 集成**:通过 LDAP

Qscan:一个速度极快的内网扫描器

一个速度极快的内网扫描器,具备端口扫描、协议检测、指纹识别,暴力破解,漏洞探测等功能。支持协议1200+,协议指纹10000+,应用指纹20000+,暴力破解协议10余种 特点spy 模式极速遍历常见B段,比常见的一个一个遍历,快上很多倍; 在精确识别端口的同时,又拥有极快的速度; 线程池优化:

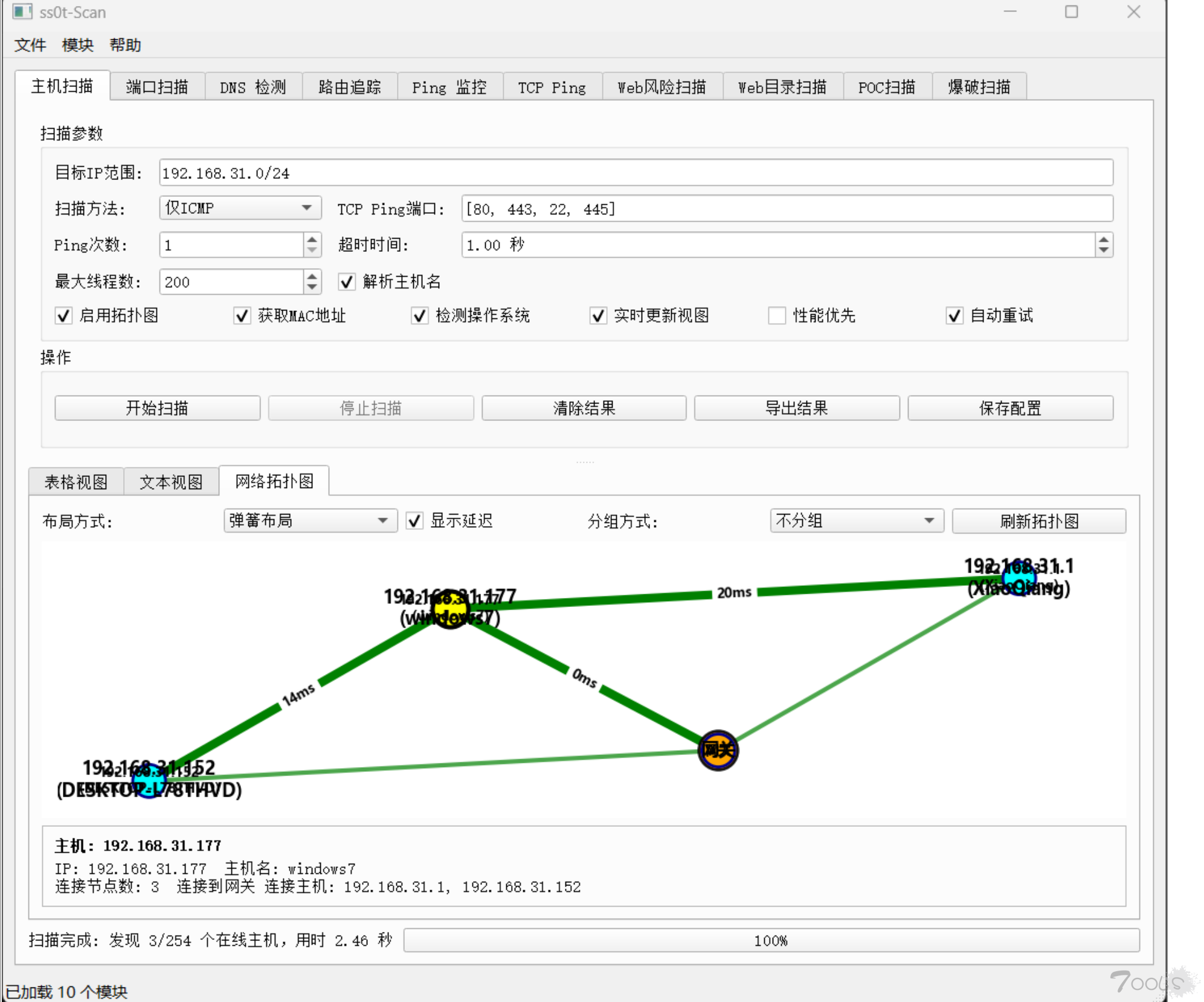

ss0t-Scan:网络扫描工具集合

项目地址https://github.com/qqliushiyu/ss0t-Scan/项目描述ss0t-scna是一个功能丰富的网络扫描与安全评估工具箱,基于Python实现,提供了图形界面(GUI)和命令行界面(CLI)两种使用方式。本工具箱集成了多种网络扫描、检测和分析功能,帮助网络管理员和安全专业人员快速了解网络状态和安全风险。

Hakrawler:简单、快速的网络爬虫,旨在轻松、快速地发现网络应用程序中的端点和资产

# Hakrawler用于收集 URL 和 JavaScript 文件位置的快速 golang 网络爬虫。这基本上是令人敬畏的 Gocolly 库的简单实现。Github:https://github.com/hakluke/hakrawler## 示例用法单个 URL:```echo https://google.com | hakrawler```多个 URL:```cat urls.txt | hakrawler```每行 stdin 的超时时间