【僵尸申请复活】【未通过】信息收集之工具、漏洞库、恶意代码库

工欲善其事,必先利其器。

公开工具库,顾名思义就是互联网上已经公开且为大众所能访问的工具库,工具有商用和开源两种,商用的工具需要通过资金进行购买,开源的工具则遵循开源协议随意使用即可。在信息安全领域,工具成千上万种,如何选择适合自己的工具最重要,同时针对公开的工具库,打造属于自己的工具库是很重要的一步,编写自己行业特定的工具,显得更加重要。

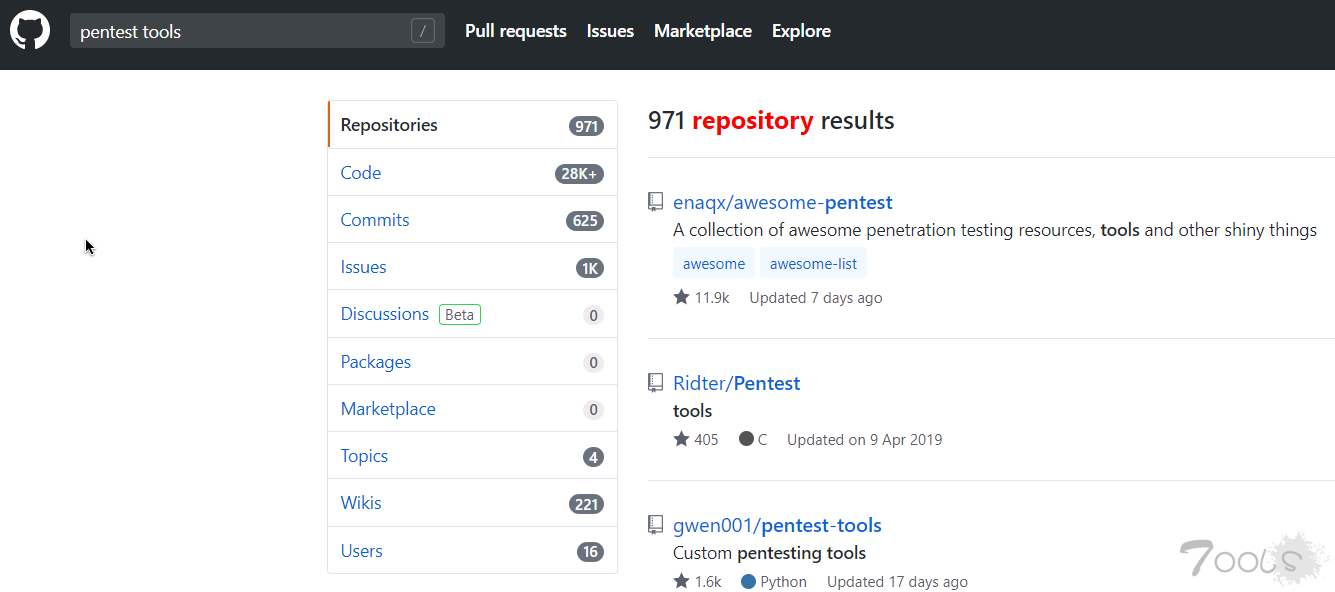

目前,最大的工具库莫过于github代码托管平台,github平台上有非常多的开源项目,包括知名的linux内核代码、apache代码等等。

合理的利用好github可以起到事半功倍的效果,也许你想实现的功能只要通过github就可以搜索到,或者需要的工具均可找到。

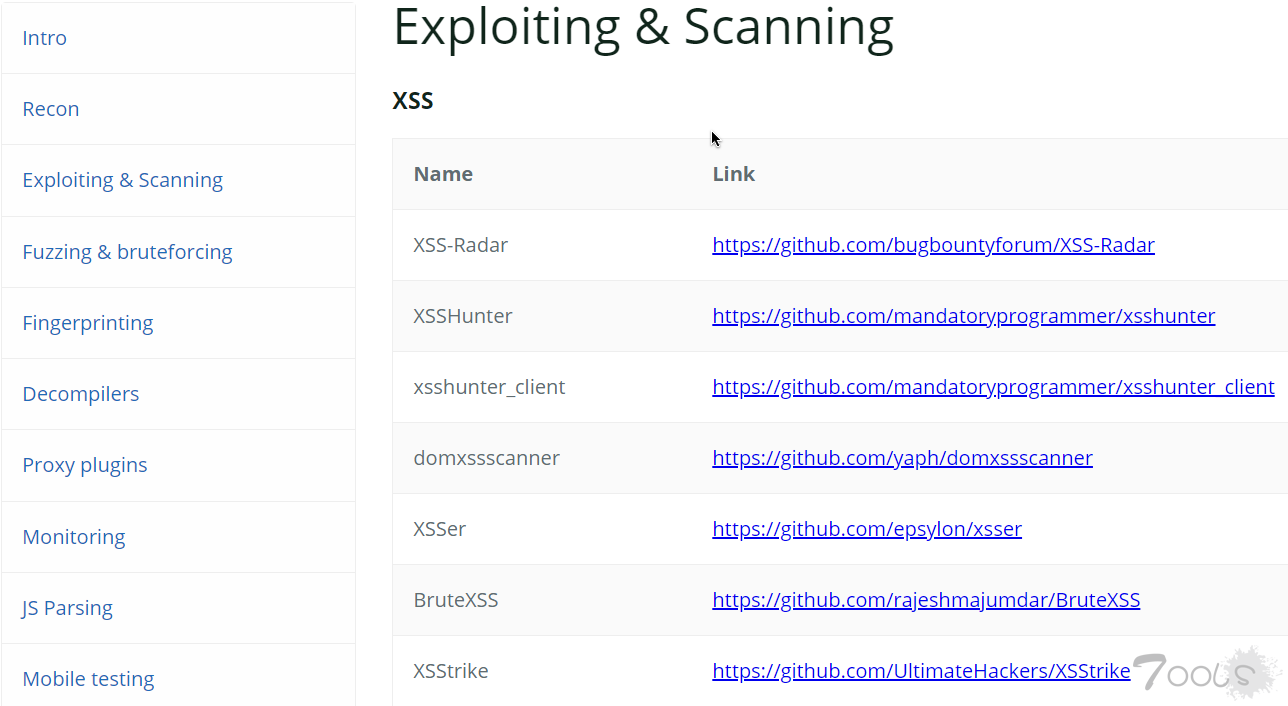

除了github之外,还有一些其他的平台也会对一些渗透测试工具进行收集,如下:

https://www.uedbox.com/tools/

https://bugbountyforum.com/tools/exploitation-scanning/

https://github.com/infosecn1nja/Red-Teaming-Toolkit

Red-Teaming-Toolkit是一个帮助红队运营的开源和商业工具的集合,这里可以找到大量的工具,目录如下:。

•Reconnaissance(侦察)

•Weaponization(武器化)

•Delivery(交付)

•Command and Control(命令&控制C2)

•Lateral Movement(横向移动)

•Establish Foothold(建立立足点)

•Escalate Privileges(提权)

•Data Exfiltration(数据过滤)

•Misc(杂项)

漏洞库

每周都会有数百个windows10、macOS和Linux漏洞被披露,其中许多漏洞都没有得到主流的关注。大多数用户甚至不知道新发现的漏洞,也不知道CVEs只需在网上的一些网上点击几下就能找到。

用于对已披露的漏洞和利用漏洞进行编目的编号参考系统被称为(Common Vulnerabilities and Exposures)常见漏洞和暴露(CVE)系统。

例如,Exploit数据库使用CVEs来识别与 "SSH v7.7 "这样的特定服务版本相关的单个漏洞,如下图所示,CVE-2018-15473。 所有漏洞利用数据库的操作和索引CVE都类似或完全类似于分配给此SSH用户名枚举漏洞的CVE编号。

国外漏洞库

•1、CIRCL

o https://cve.circl.lu/

• 2、vuldb

o https://vuldb.com/?search

• 3、securityfocus

o https://www.securityfocus.com/vulnerabilities

• 4、0day.today

o https://0day.today/

o 0day.today(可通过tor访问)是一个漏洞利用数据库,还出售高达5,000美元的私人漏洞利用。 尽管有数起关于私人销售发生诈骗的报道,但可搜索的公共数据库是相当合法的。

• 5、rapid7

o https://www.rapid7.com/db/?type=nexpose

• 6、NIST

o https://nvd.nist.gov/vuln/search

• 7、Packet Storm Security

o https://packetstormsecurity.com/files/tags/advisory/

• 8、Exploit Database

o Exploit数据库目前由Offensive Security组织维护,该组织专门从事高级Windows利用,Web应用程序安全性以及各种著名的渗透测试仪认证培训。

o 其可搜索的数据库目前具有40,000多个远程,本地,Web应用程序和拒绝服务漏洞的集合,以及Google黑客数据库,研究白皮书和数据库搜索功能。

o https://www.exploit-db.com/search?q=

o kali:Searchsploit

• 9、vulners

o https://vulners.com/search?query=order:published type:cve

• 10、MITRE

o https://cve.mitre.org/cgi-bin/cvekey.cgi?keyword=2018

o MITER是美国政府资助的组织,管理由联邦资助的研发中心(FFRDC)。 它的网站着重于商业出版物和与其FFRDC相关的信息,例如国家网络安全计划。 它还维护着目前最大的,被广泛引用的CVE数据库之一,可供公众搜索。

特定的操作系统漏洞,包括Microsoft、Android、Apple、Ubuntu、Debian、Redhat、Arch Linux等操作系统。

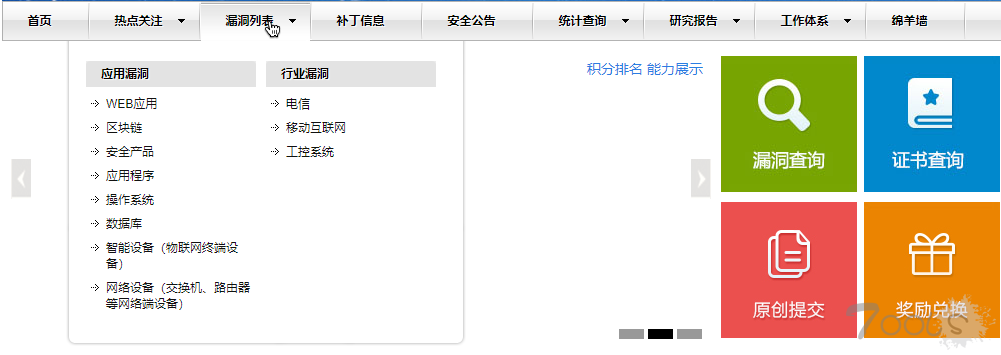

国内

除了国外的CVE漏洞平台之外,国内也有属于自己的漏洞平台,这里就以国家信息安全漏洞共享平台为主,CNVD每天都会公布各种漏洞,包括应用程序、工业控制系统等漏洞。也是一个国内比较活跃的平台。

补丁信息

CNNVD由中国信息安全测评中心(以下简称测评中心)维护。

国家信息安全漏洞库负责建设运维的国家信息安全漏洞库,面向国家、行业和公众提供灵活多样的信息安全数据服务,为我国信息安全保障提供基础服务。

WooYun公开漏洞查询

乌云数据库也有很多公开的漏洞可以查询,对于学习来说,是一个很好的一个平台。

工业控制系统

工业控制系统也慢慢的走进公众视野,工业控制系统漏洞导致的危害相比web应用程序大的多,所以现在越来越的攻击者也会关注工业控制漏洞,越来越多的企业也更加重视其工业控制系统的安全。针对工业控制系统,也有相应的漏洞库,可供大家查询。

由国家计算机网络应急技术处理协调中心搭建的工业系统行业漏洞网站提供了工业系统方面漏洞的查询。

同时国家计算机网络应急技术处理协调中心的ICS-CERT工业互联网安全应急响应中心也提供了相关工业系统的威胁预警。

除了国家建立的平台,国内的灯塔实验室也致力于工业控制系统漏洞的研究,“灯塔实验室”致力于工业控制系统(ICS)相关的安全研究与实践,提升行业用户对安全的意识。我们专注于工控安全研究,并且提供免费的公益服务。

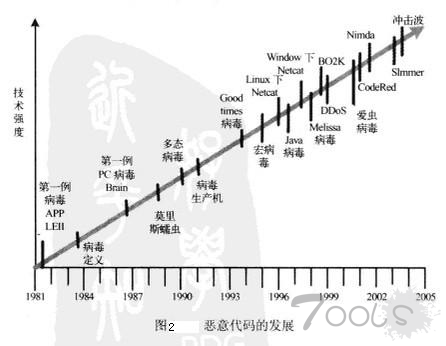

恶意代码库

恶意代码(malicious code)又称为恶意软件(malicious software,Malware),是能够在计算机系统中进行非授权操作的代码。

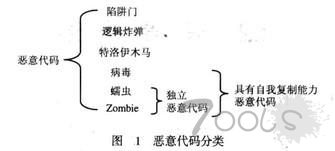

恶意代码分类

•陷阱门

o 陷阱门是某个程序的秘密入口,通过该入口启动程序,可以绕过正常的访问控制过程,因此,获悉陷阱门的人员可以绕过访问控制过程,直接对资源进行访问。

•逻辑炸弹

o 逻辑炸弹是包含在正常应用程序中的一段恶意代码,当某种条件出现,如到达某个特定日期、增加或删除某个特定文件等,将激发这一段恶意代码,执行这一段恶意代码将导致非常严重的后果,如删除系统中的重要文件和数据、使系统崩溃等。

•特洛伊木马

o 特洛伊木马也是包含在正常应用程序中的一段恶意代码,一旦执行这样的应用程序,将激发恶意代码。

•病毒

o 这里的病毒是狭义上的恶意代码类型,单指那种既具有自我复制能力,又必须寄生在其他实用程序中的恶意代码。

•蠕虫

o 从病毒的广义定义来说,蠕虫也是一种病毒,但它和狭义病毒的最大不同在于自我复制过程,病毒的自我复制过程需要人工干预,无论是运行感染病毒的实用程序,还是打开包含宏病毒的邮件,都不是由病毒程序自我完成的。

•Zombie(僵尸)

o Zombie(俗称僵尸)是一种具有秘密接管其他连接在网络上的系统,并以此系统为平台发起对某个特定系统的攻击功能的恶意代码。

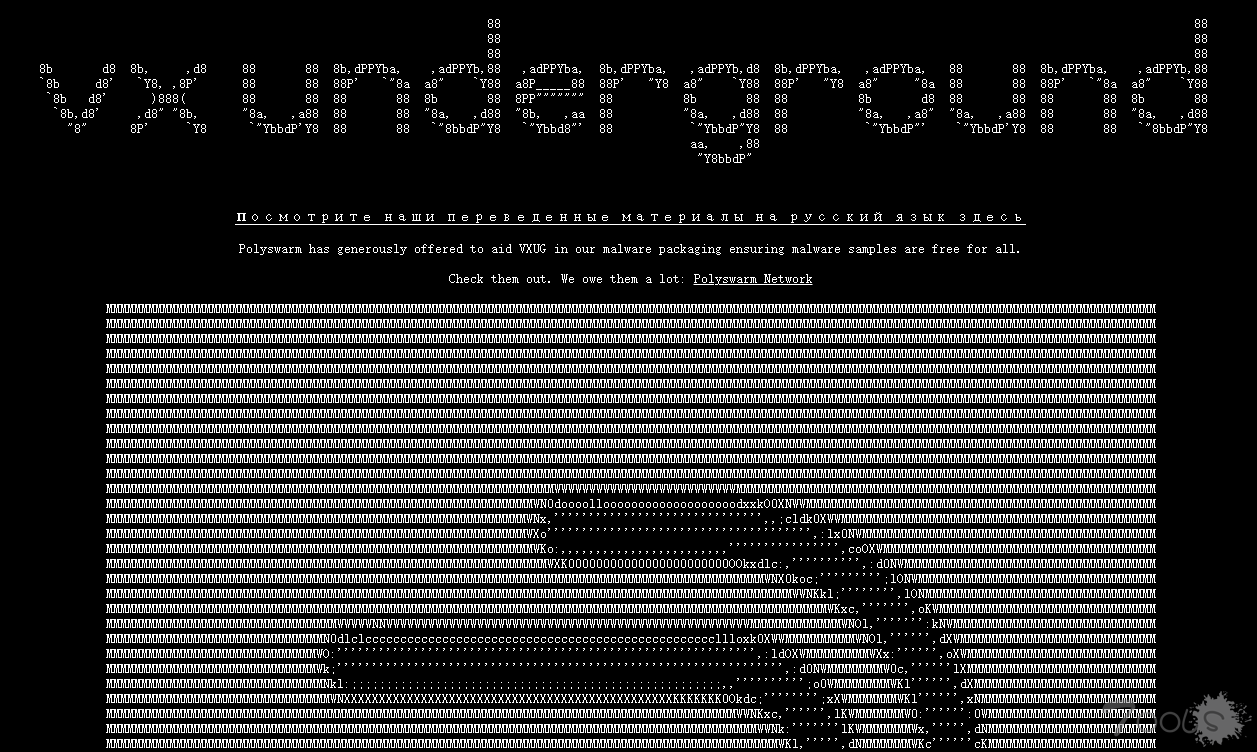

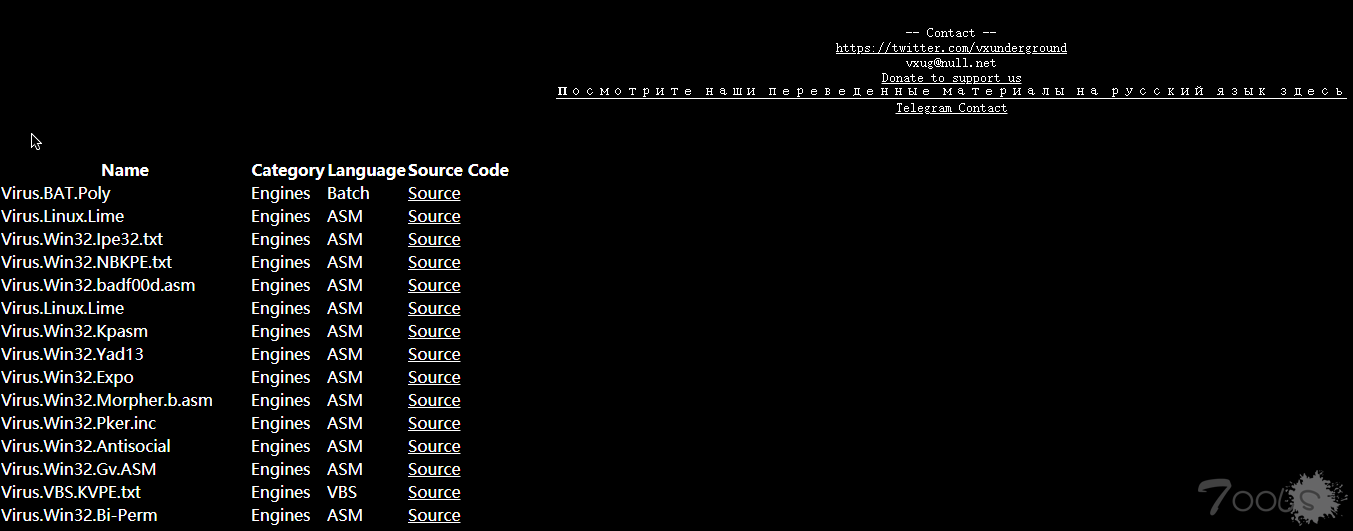

病毒样例下载

https://vxug.fakedoma.in//

恶意代码下载

恶意代码扫描

https://polyswarm.network/

恶意软件样本库

其他样本库

•Clean MX - 恶意软件和恶意域名的实时数据库

•Contagio - 近期的恶意软件样本和分析的收集

•Exploit Database - Exploit 和 shellcode 样本

•Infosec - CERT-PA - 恶意软件样本收集与分析

•InQuest Labs - 恶意 Microsoft 文档语料库

•Javascript Mallware Collection - 收集了将近四万个 JavaScript 恶意样本

•Malpedia - 为调查恶意软件提供快速可识别、可操作的上下文资源

•Malshare - 在恶意网站上得到的大量恶意样本库

•Open Malware Project - 样本信息和下载

•Ragpicker - 基于 malware crawler 的一个插件

•theZoo - 分析人员的实时恶意样本库

•Tracker h3x - Agregator 的恶意软件跟踪和下载地址

•vduddu malware repo - 多种恶意软件文件与源码收集

•VirusBay - 基于社区的恶意软件仓库

•ViruSign - 除 ClamAV 外的反病毒程序检出的恶意软件数据库

•VirusShare - 恶意软件库

•VX Vault - 恶意软件样本的主动收集

•Zeltser's Sources - 由 Lenny Zeltser 整理的恶意软件样本源列表

•Zeus Source Code - 2011 年 Zeus 源码泄露

具体连接参考:

参考:

https://github.com/rshipp/awesome-malware-analysis/

https://github.com/ganboing/malwarecookbook

评论1次

灌水灌水灌水