威胁行为者利用 LANSCOPE Endpoint Manager 的零日漏洞窃取机密数据

2025 年年中,研究人员发现了一场由中国国家支持的威胁组织 BRONZE BUTLER(又名 Tick)策划的复杂攻击活动,该活动的目标是依赖 Motex LANSCOPE Endpoint Manager 的组织。 攻击者利用了此前未知的零日漏洞 CVE-2025-61932,该漏洞允许远程攻击者以 SYSTEM 权限执行任意命令。 继 2016 年成功利用 SKYSEA Client View 之后,这标志着该组织继续以日本资产管理软件为目标。 JPCERT/CC 于 2025 年 10 月 22 日公开披露了该漏洞,促使全球各组织采取紧急行动。

攻击者利用了此前未知的零日漏洞 CVE-2025-61932,该漏洞允许远程攻击者以 SYSTEM 权限执行任意命令。

继 2016 年成功利用 SKYSEA Client View 之后,这标志着该组织继续以日本资产管理软件为目标。

JPCERT/CC 于 2025 年 10 月 22 日公开披露了该漏洞,促使全球各组织采取紧急行动。

该攻击活动揭示了一条精心策划的攻击链,该攻击链结合了多个恶意软件家族和合法工具,以建立持久性并窃取敏感信息。

Sophos 研究人员发现,攻击者利用零日漏洞获得了对易受攻击的面向互联网的 LANSCOPE 服务器的初始访问权限,然后转向在受损网络内进行横向移动。

美国网络安全和基础设施安全局在发布安全公告的当天,就将 CVE-2025-61932 添加到了其已知利用漏洞目录中,证实了该漏洞已被积极利用。

Sophos 分析人员认定 Gokcpdoor 恶意软件是此次行动中使用的主要命令和控制机制。

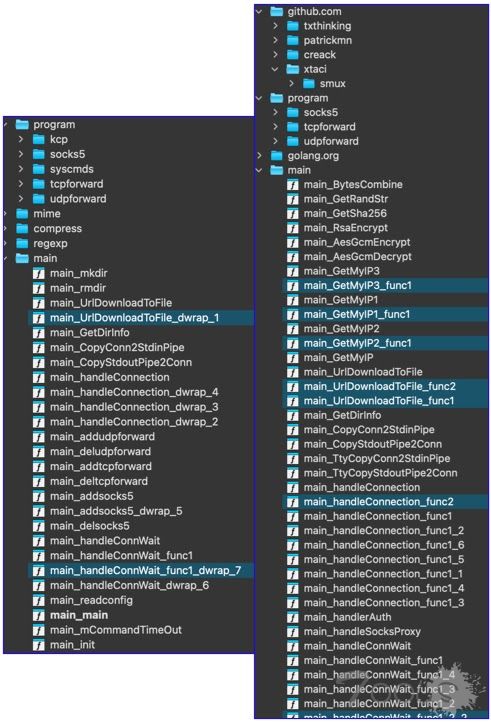

2025 版本代表了与早期版本相比的重大发展,它停止了对 KCP 协议的支持,同时使用第三方库实现了先进的多路复用通信功能,用于命令和控制通信。

通过恶意软件多路复用实现高级持久化

Sophos 研究人员发现了两种不同的 Gokcpdoor 变体,分别针对特定的操作目的而设计。

服务器版本会保持其嵌入式配置中指定的开放监听端口(通常使用端口 38000 或 38002),以建立传入的远程访问通道。

相反,客户端变体则主动连接到硬编码的命令和控制服务器,建立安全的通信隧道,这些隧道可以作为持久的后门。

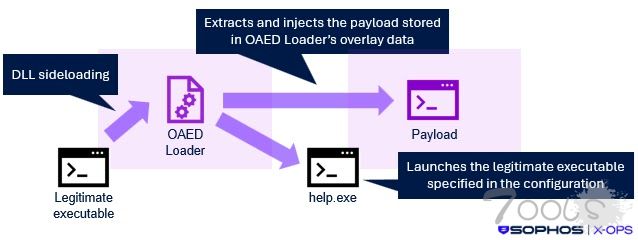

为了增加取证分析的难度并逃避检测,威胁行为者部署了 OAED Loader 恶意软件,该恶意软件会根据嵌入的配置将有效载荷注入到合法的可执行文件中。

在某些被攻破的主机上,攻击者完全用 Havoc 命令和控制框架替换了 Gokcpdoor,展现了其操作灵活性。

为了进行数据外泄和横向移动,BRONZE BUTLER 滥用了合法工具,包括 goddi(Go dump domain info)、远程桌面应用程序和 7-Zip 归档实用程序。

攻击者进一步利用远程会话期间通过网络浏览器访问的云存储服务(包括 io 和 LimeWire),成功窃取了机密组织数据。

评论0次