Void Banshee APT 利用 Microsoft MHTML 漏洞传播 Atlantida Stealer

Void Banshee APT 利用 Microsoft MHTML 漏洞传播 Atlantida Stealer

据观察,一个名为Void Banshee的高级持续性威胁 (APT) 组织利用微软 MHTML 浏览器引擎中最近披露的安全漏洞作为零日漏洞来传播名为Atlantida的信息窃取程序。

网络安全公司趋势科技 (Trend Micro) 于 2024 年 5 月中旬观察到了该活动,该漏洞(追踪为CVE-2024-38112)被用作使用特制的互联网快捷方式 (URL) 文件的多阶段攻击链的一部分。

安全研究人员 Peter Girnus 和 Aliakbar Zahravi表示: “Atlantida 活动的变种在整个 2024 年都非常活跃,并已发展到使用 CVE-2024-38112 作为 Void Banshee 感染链的一部分。”“像 Void Banshee 这样的 APT 组织能够利用 [Internet Explorer] 等已禁用的服务,这对全球组织构成了重大威胁。”

这一发现与 Check Point 先前披露的内容相吻合,Check Point 向 The Hacker News 透露,有一项活动利用了同样的漏洞来传播窃取程序。值得注意的是,微软在上周的补丁星期二更新中解决了 CVE-2024-38112 问题。

Windows 制造商将 CVE-2024-38112 描述为现已停用的 Internet Explorer 浏览器中使用的 MSHTML(又名 Trident)浏览器引擎中的一个欺骗漏洞。然而,零日计划 (ZDI) 声称这是一个远程代码执行漏洞。

ZDI 的 Dustin Childs指出: “如果供应商声明修复应该是纵深防御更新而不是完整的 CVE,会发生什么情况?”“如果供应商声明影响是欺骗,但漏洞导致远程代码执行,会发生什么情况?”

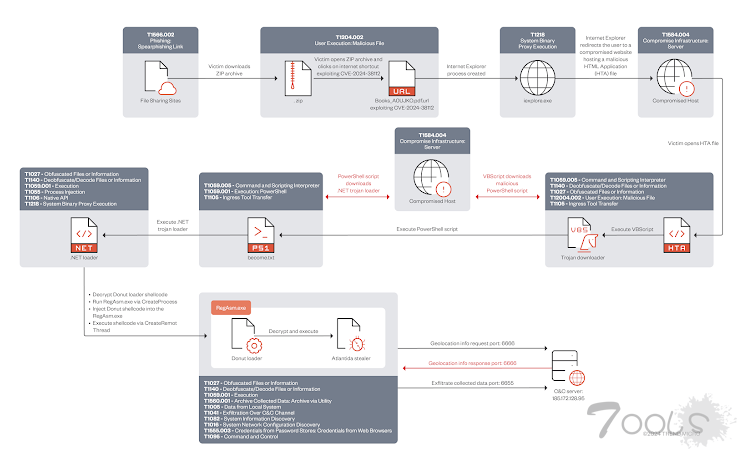

攻击链涉及使用鱼叉式网络钓鱼电子邮件,其中嵌入指向文件共享网站上托管的 ZIP 存档文件的链接,其中包含利用 CVE-2024-38112 的 URL 文件,将受害者重定向到托管恶意 HTML 应用程序 (HTA) 的受感染网站。

打开 HTA 文件会导致执行 Visual Basic 脚本 (VBS),该脚本又会下载并运行负责检索 .NET 木马加载器的 PowerShell 脚本,该脚本最终使用 Donut shellcode 项目解密并执行 RegAsm.exe 进程内存中的 Atlantida 窃取程序。

Atlantida 以NecroStealer和PredatorTheStealer等开源窃取程序为模型,旨在从网络浏览器和其他应用程序(包括 Telegram、Steam、FileZilla 和各种加密货币钱包)中提取文件、屏幕截图、地理位置和敏感数据。

研究人员表示:“通过使用包含 MHTML 协议处理程序和 x-usc! 指令的特制 URL 文件,Void Banshee 能够直接通过已禁用的 IE 进程访问并运行 HTML 应用程序 (HTA) 文件。”

“这种利用方法类似于CVE-2021-40444,这是另一个在零日攻击中使用的 MSHTML 漏洞。”

关于 Void Banshee,除了知道它曾以北美、欧洲和东南亚地区为目标窃取信息和获取经济利益外,我们对其了解不多。

与此同时,Cloudflare 透露,威胁行为者正在迅速将概念验证(PoC)漏洞纳入其武器库,有时甚至在公开发布后 22 分钟就将其纳入,正如CVE-2024-27198的情况所见。

该网络基础设施公司表示:“披露的 CVE 的利用速度通常比人类创建 WAF 规则或创建和部署补丁以缓解攻击的速度更快。”

此外,还发现了一项新的活动,该活动利用推广虚假 Windows 主题的 Facebook 广告来传播另一个名为SYS01stealer的窃取程序,该程序旨在劫持 Facebook 商业账户并进一步传播恶意软件。

Trustwave表示:“作为信息窃取者,SYS01 专注于窃取浏览器数据,例如凭证、历史记录和 cookie。其大部分负载都用于获取 Facebook 帐户的访问令牌,特别是那些拥有 Facebook 商业帐户的帐户,这可以帮助威胁行为者传播恶意软件。”

评论0次