MuddyWater 攻击中部署了新的 BugSleep 恶意软件植入程序

伊朗支持的 MuddyWater 黑客组织已部分转向使用新的定制恶意软件植入程序来窃取文件并在受感染的系统上运行命令。

伊朗支持的 MuddyWater 黑客组织已部分转向使用新的定制恶意软件植入程序来窃取文件并在受感染的系统上运行命令。

名为BugSleep 的新后门仍在积极开发中,是由 Check Point Research 的分析师发现的,当时它正在通过精心制作的网络钓鱼诱饵进行传播。

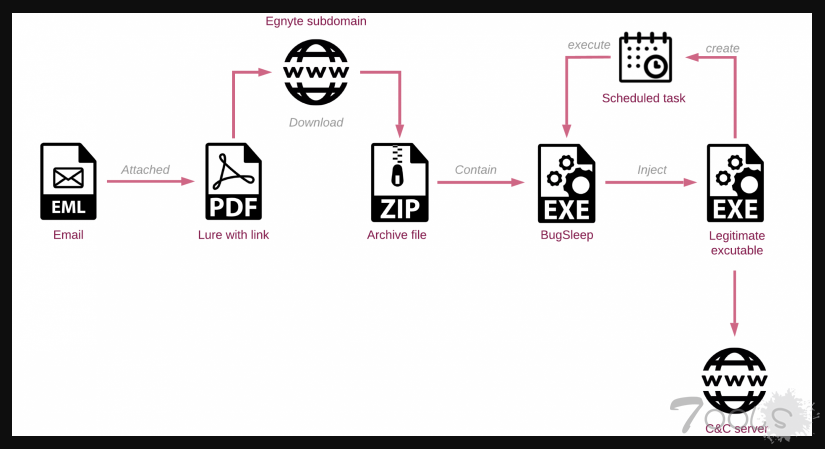

该组织通过伪装成网络研讨会或在线课程邀请的网络钓鱼电子邮件推送恶意软件。这些电子邮件将目标重定向到包含托管在Egnyte 安全文件共享平台上的恶意负载的档案。

发现的一些流行版本还附带一个自定义恶意软件加载器,旨在将其注入少数应用程序的活动进程中,包括 Microsoft Edge、Google Chrome、AnyDesk、Microsoft OneDrive、PowerShell 和 Opera。

“我们发现了正在传播的恶意软件的几个版本,每个版本之间的差异显示出改进和错误修复(有时还会创建新的错误)”,Check Point 表示,“这些更新发生在样本之间的短间隔内,表明了一种反复试验的方法。”

随着BugSleep 的转换,MuddyWater 已不再仅使用合法的远程管理工具 (RMM)(如 Atera Agent 和 Screen Connect)来保持对受害者网络的访问。

这种新恶意软件的攻击针对全球范围内的众多目标,从政府组织和市政当局到航空公司和媒体机构,目标是以色列以及土耳其、沙特阿拉伯、印度和葡萄牙的一些国家。

MuddyWater(也被称为 Earth Vetala、MERCURY、Static Kitten 和 Seedworm)于 2017 年首次出现。它以主要针对中东实体(重点是以色列目标)和不断升级其武器库而闻名。虽然与其他国家支持的黑客组织相比相对较新,但这个伊朗威胁组织非常活跃,针对许多行业部门,包括电信、政府(IT 服务)和石油工业组织。

自出现以来,该恶意软件已慢慢将攻击范围扩大到针对中亚和西南亚政府和国防实体以及北美、欧洲和亚洲组织的网络间谍活动。

2022 年 1 月,美国网络司令部 (USCYBERCOM) 正式将MuddyWater 与伊朗情报和安全部 (MOIS) 联系起来,后者是伊朗领先的政府情报机构。一个月后,美国和英国的网络安全和执法机构曝光了更多的MuddyWater 恶意软件,是一种名为Small Sieve 的新Python 后门,用于在受感染的网络中保持持久性并逃避检测。

评论0次