FortiOS 和 FortiSwitchManager 漏洞允许远程攻击者执行任意代码

Fortinet 披露了FortiOS 和 FortiSwitchManager 的 cw_acd 守护进程中存在一个严重的基于堆的缓冲区溢出漏洞(CWE-122)。 该漏洞使得远程未经身份验证的攻击者能够通过网络发送特制的请求来执行任意代码或命令。

Fortinet 披露了FortiOS 和 FortiSwitchManager 的 cw_acd 守护进程中存在一个严重的基于堆的缓冲区溢出漏洞(CWE-122)。

该漏洞使得远程未经身份验证的攻击者能够通过网络发送特制的请求来执行任意代码或命令。

依赖 Fortinet 防火墙、安全访问服务边缘 (SASE)解决方案和交换机管理工具的组织面临着高风险,尤其是在具有暴露的交换矩阵接口的环境中。

该漏洞由 Fortinet 产品安全团队成员 Gwendal Guégniaud 在内部发现,并于 2026 年 1 月 13 日发布。虽然尚未分配 CVE 标识符,但 Fortinet 敦促立即进行修补,因为存在未经身份验证导致整个系统被攻破的风险。

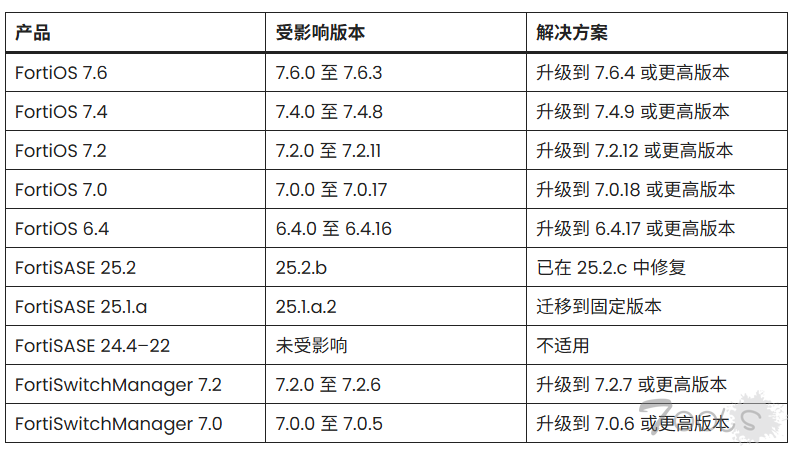

受影响版本及修复方案

多个 FortiOS 分支、FortiSASE 版本和 FortiSwitchManager 版本均受到影响。管理员应验证其部署情况,并使用 Fortinet 的升级工具按照推荐的升级路径进行操作。

缓解措施

在没有补丁的情况下,Fortinet 建议采取两种缓解措施。首先,禁用接口上的“fabric”访问:其次,通过本地策略阻止 CAPWAP-CONTROL 流量(UDP 端口 5246-5249),仅允许受信任的来源通过。定义自定义服务、地址组和策略,允许来自已批准 IP 地址的流量,同时拒绝其他来源的流量。

Fortinet建议优先进行升级,监控日志中是否存在异常的cw_acd活动,并对管理接口进行分段。此次漏洞凸显了企业网络中持续进行严格的补丁管理的重要性。

该漏洞使得远程未经身份验证的攻击者能够通过网络发送特制的请求来执行任意代码或命令。

依赖 Fortinet 防火墙、安全访问服务边缘 (SASE)解决方案和交换机管理工具的组织面临着高风险,尤其是在具有暴露的交换矩阵接口的环境中。

该漏洞由 Fortinet 产品安全团队成员 Gwendal Guégniaud 在内部发现,并于 2026 年 1 月 13 日发布。虽然尚未分配 CVE 标识符,但 Fortinet 敦促立即进行修补,因为存在未经身份验证导致整个系统被攻破的风险。

受影响版本及修复方案

多个 FortiOS 分支、FortiSASE 版本和 FortiSwitchManager 版本均受到影响。管理员应验证其部署情况,并使用 Fortinet 的升级工具按照推荐的升级路径进行操作。

缓解措施

在没有补丁的情况下,Fortinet 建议采取两种缓解措施。首先,禁用接口上的“fabric”访问:

text config system interface

edit "port1"

set allowaccess ssh https # Remove 'fabric'

next

endFortinet建议优先进行升级,监控日志中是否存在异常的cw_acd活动,并对管理接口进行分段。此次漏洞凸显了企业网络中持续进行严格的补丁管理的重要性。

评论0次