Windows云文件迷你筛选器驱动程序漏洞被利用以提升权限

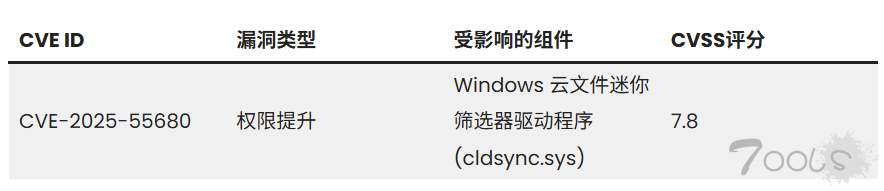

Windows Cloud Files Mini Filter Driver 中发现了一个权限提升漏洞,允许本地攻击者绕过文件写入保护并将恶意代码注入系统进程。 安全研究人员发现了CVE-2025-55680,这是一个 Windows 云文件迷你筛选器驱动程序中的高危权限提升漏洞。 该缺陷存在于云文件过滤器 (cldsync.sys) 驱动程序在占位符文件创建操作期间对文件路径验证的处理中。

Windows Cloud Files Mini Filter Driver 中发现了一个权限提升漏洞,允许本地攻击者绕过文件写入保护并将恶意代码注入系统进程。

安全研究人员发现了CVE-2025-55680,这是一个 Windows 云文件迷你筛选器驱动程序中的高危权限提升漏洞。

该缺陷存在于云文件过滤器 (cldsync.sys) 驱动程序在占位符文件创建操作期间对文件路径验证的处理中。

具体来说,该漏洞存在于调用链中:HsmFltProcessHSMControl → HsmFltProcessCreatePlaceholders → HsmpOpCreatePlaceholders。

微软此前曾于 2020 年修复过 Project Zero 报告的类似文件写入漏洞。然而,目前的实现方式存在一个严重的逻辑缺陷。

虽然微软添加了代码来防止文件路径中的反斜杠 ($$ 和冒号 (:)) 字符被用于阻止符号链接攻击,但验证检查可以通过检查时间使用时间 (TOCTOU) 竞争条件绕过。

攻击者可以在验证检查和实际文件操作之间修改内核内存中的路径字符串,从而使恶意路径能够通过安全控制。

漏洞利用原理

该攻击技术需要多个协调步骤。首先,攻击者启动远程访问服务(rasman),并使用云文件 API 创建一个云文件同步根目录。

接下来,它们通过 DeviceIoControl 调用连接到云文件筛选器驱动程序,并与筛选器管理器建立通信端口。

然后攻击者创建一个线程,不断修改内核内存中的路径字符串,将其从无害的文件名更改为指向系统目录(例如 C:\Windows\System32)的符号链接。

当一个线程执行文件创建操作时,另一个线程迅速修改内存位置,利用安全检查和文件创建之间的竞争条件窗口。

当时机完美契合时,驱动程序会创建具有提升的内核模式访问权限的文件,从而绕过标准访问控制。

攻击者利用此漏洞,将恶意 DLL 文件(例如 rasmxs.dll)写入受保护的系统目录。他们利用 RPC 调用强制特权服务加载被篡改的库,从而导致系统完全被攻陷,正如ssd-disclosure报告所述。

此漏洞对 Windows 系统构成严重的权限提升风险。攻击需要本地系统访问权限,但可实现完全的权限提升。

任何经过身份验证的用户都有可能利用此漏洞获得系统级权限,并通过合法的系统进程保持持久性。

运行存在漏洞的 Windows 版本的组织应立即优先进行修补,因为该漏洞的利用技术简单可靠。

安全研究人员发现了CVE-2025-55680,这是一个 Windows 云文件迷你筛选器驱动程序中的高危权限提升漏洞。

该缺陷存在于云文件过滤器 (cldsync.sys) 驱动程序在占位符文件创建操作期间对文件路径验证的处理中。

具体来说,该漏洞存在于调用链中:HsmFltProcessHSMControl → HsmFltProcessCreatePlaceholders → HsmpOpCreatePlaceholders。

微软此前曾于 2020 年修复过 Project Zero 报告的类似文件写入漏洞。然而,目前的实现方式存在一个严重的逻辑缺陷。

虽然微软添加了代码来防止文件路径中的反斜杠 ($$ 和冒号 (:)) 字符被用于阻止符号链接攻击,但验证检查可以通过检查时间使用时间 (TOCTOU) 竞争条件绕过。

攻击者可以在验证检查和实际文件操作之间修改内核内存中的路径字符串,从而使恶意路径能够通过安全控制。

漏洞利用原理

该攻击技术需要多个协调步骤。首先,攻击者启动远程访问服务(rasman),并使用云文件 API 创建一个云文件同步根目录。

接下来,它们通过 DeviceIoControl 调用连接到云文件筛选器驱动程序,并与筛选器管理器建立通信端口。

然后攻击者创建一个线程,不断修改内核内存中的路径字符串,将其从无害的文件名更改为指向系统目录(例如 C:\Windows\System32)的符号链接。

当一个线程执行文件创建操作时,另一个线程迅速修改内存位置,利用安全检查和文件创建之间的竞争条件窗口。

当时机完美契合时,驱动程序会创建具有提升的内核模式访问权限的文件,从而绕过标准访问控制。

攻击者利用此漏洞,将恶意 DLL 文件(例如 rasmxs.dll)写入受保护的系统目录。他们利用 RPC 调用强制特权服务加载被篡改的库,从而导致系统完全被攻陷,正如ssd-disclosure报告所述。

此漏洞对 Windows 系统构成严重的权限提升风险。攻击需要本地系统访问权限,但可实现完全的权限提升。

任何经过身份验证的用户都有可能利用此漏洞获得系统级权限,并通过合法的系统进程保持持久性。

运行存在漏洞的 Windows 版本的组织应立即优先进行修补,因为该漏洞的利用技术简单可靠。

评论2次

没EXP 啊,,,,怎么现在都没人发EXP了?

MS365 上好像也有这个筛选器 ,最近E5账号又被风控了 看来本地还是减少云端同步服务是最好的安全保障啊

看来本地还是减少云端同步服务是最好的安全保障啊