OneDrive 网络钓鱼诈骗诱骗用户运行恶意 PowerShell 脚本

OneDrive 网络钓鱼诈骗诱骗用户运行恶意 PowerShell 脚本

网络安全研究人员警告称,一项新的网络钓鱼活动针对 Microsoft OneDrive 用户,目的是执行恶意 PowerShell 脚本。

Trellix 安全研究员 Rafael Pena在周一的分析中表示: “这次活动严重依赖社会工程学手段来欺骗用户执行 PowerShell 脚本,从而危害他们的系统。”

该网络安全公司正在追踪名为“OneDrive Pastejacking”的“狡猾”网络钓鱼和下载器活动。

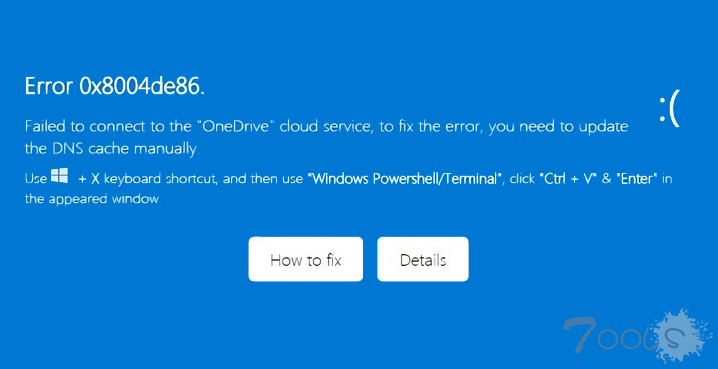

攻击通过一封包含 HTML 文件的电子邮件展开,该文件打开后会显示一个模拟 OneDrive 页面的图像,并包含以下错误消息:“无法连接到‘OneDrive’云服务。要修复此错误,您需要手动更新 DNS 缓存。”

该消息还附带两个选项,即“如何修复”和“详细信息”,后者将电子邮件收件人引导至有关 DNS 故障排除的合法 Microsoft Learn 页面。

但是,单击“如何修复”会提示用户按照一系列步骤操作,包括按“Windows 键 + X”打开快速链接菜单、启动 PowerShell 终端以及粘贴 Base64 编码的命令以修复该问题。

----------------------------------------------------------------------------------------------------------------------------------------------------------------------------

“该命令首先运行 ipconfig /flushdns,然后在 C: 驱动器上创建一个名为‘downloads’的文件夹,”Pena 解释道。“随后,它将一个存档文件下载到此位置,重命名,提取其内容(‘script.a3x’和‘AutoIt3.exe’),并使用 AutoIt3.exe 执行 script.a3x。”

据观察,该活动针对的是美国、韩国、德国、印度、爱尔兰、意大利、挪威和英国的用户

此次披露基于ReliaQuest、Proofpoint和McAfee Labs的类似发现,表明采用这种技术(也称为 ClickFix)的网络钓鱼攻击正变得越来越普遍。

这一进展是在发现一项新的基于电子邮件的社会工程活动的同时发生的,该活动分发虚假的 Windows 快捷方式文件,导致执行托管在 Discord 内容交付网络 (CDN) 基础设施上的恶意负载。

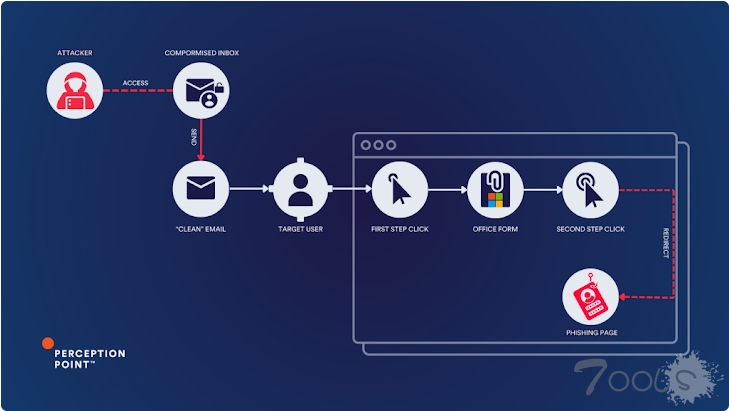

据观察,网络钓鱼活动越来越多地从之前被入侵的合法电子邮件帐户发送包含 Microsoft Office Forms 链接的电子邮件,以恢复 Outlook 邮件为借口诱使目标泄露其 Microsoft 365 登录凭据。

Perception Point表示: “攻击者在 Microsoft Office Forms 上创建看似合法的表单,并在表单中嵌入恶意链接。然后,这些表单以合法请求(例如更改密码或访问重要文档)为幌子,通过电子邮件大量发送给目标,模仿 Adobe 或 Microsoft SharePoint 文档查看器等受信任的平台和品牌。”

更重要的是,其他攻击浪潮利用以发票为主题的诱饵来诱骗受害者在托管在Cloudflare R2上的网络钓鱼页面上分享他们的凭证,然后通过 Telegram 机器人将这些凭证泄露给威胁行为者。

毫不奇怪,对手总是在不断寻找不同的方法,秘密地将恶意软件偷偷传送过安全电子邮件网关 (SEG),以增加攻击成功的可能性。

根据 Cofense 最近的一份报告,不法分子正在滥用 SEG 扫描 ZIP 存档附件的方式,通过DBatLoader(又名 ModiLoader 和 NatsoLoader)传播Formbook信息窃取程序。

具体来说,这涉及将 HTML 有效负载作为 MPEG 文件传递,以利用许多常见的档案提取器和 SEG 解析文件头信息但忽略可能包含有关文件格式的更准确信息的文件页脚这一事实来逃避检测。

该公司指出:“威胁行为者利用了 .ZIP 存档附件,当 SEG 扫描文件内容时,检测到存档包含 .MPEG 视频文件,因此没有对其进行阻止或过滤。”

“当使用常见/流行的存档提取工具(例如 7-Zip 或 Power ISO)打开此附件时,它似乎还包含一个 .MPEG 视频文件,但无法播放。但是,当在 Outlook 客户端或通过 Windows 资源管理器存档管理器打开存档时,.MPEG 文件(正确地)被检测为 .HTML [文件]。”

评论0次