@T00ls:

天行健,君子以自强不息。

热门文章

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

安全资讯破局者河图:专攻“疑难杂症”的实战派创业逻辑【T00ls人物专访第二十一期】

>追风赶月莫停留,平芜尽处是春山 ### 自我介绍我是河图,香港墨 ...

最新回复

<img dynsrc="javascript:alert(1)"><img ...

2026-02-15 14:40:59

這個AI有辦法單獨跟他對話嗎

2026-02-15 14:01:05

回复 1# Anonymous 你发帖讨论还仅作 ...

2026-02-15 13:23:11

下载这个https://github.com/lantongxue/ ...

2026-02-14 21:36:43

试一试效果咋样。

2026-02-14 16:28:17

精华推荐

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。当前正在使用CDN加速。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论79次

反正我没碰到过这种

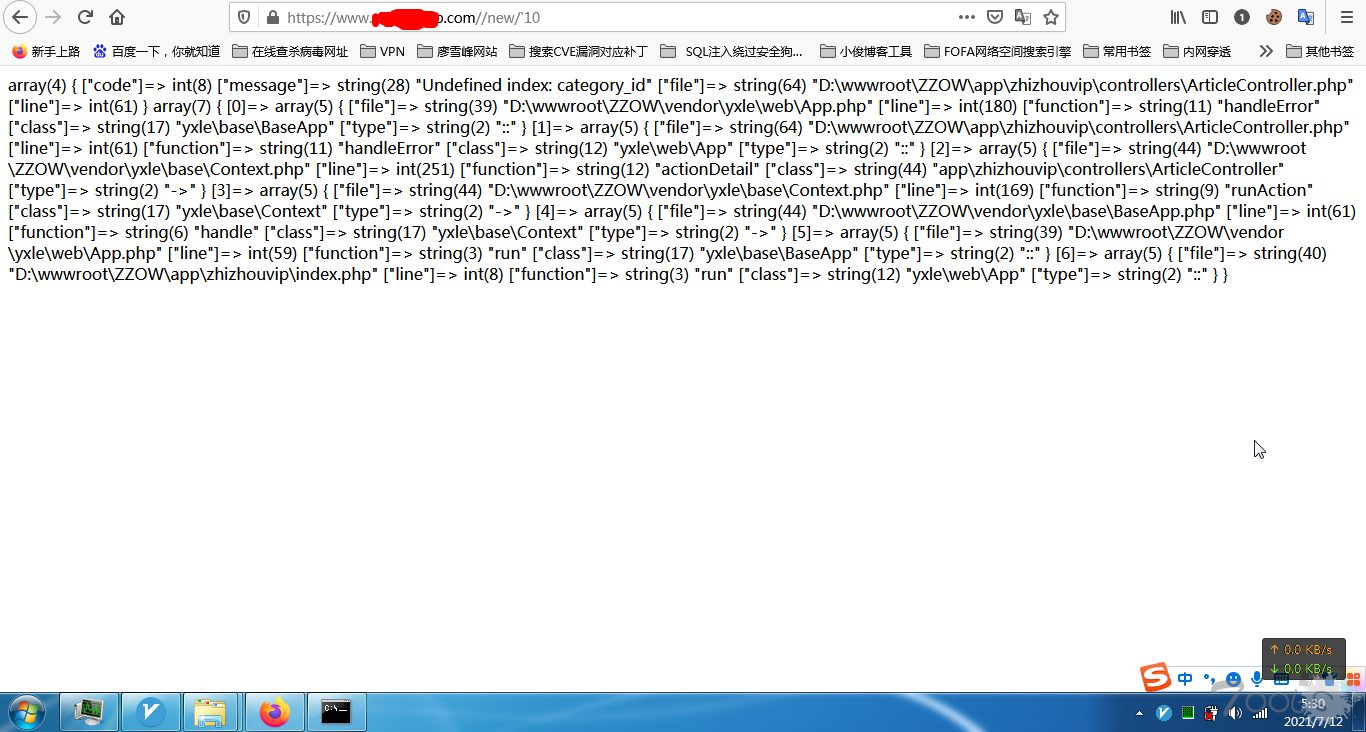

不是注入吧

报类型问题一般不是注入

报错不是sql相关,可能类型转换出错

这不是sql注入,信息泄露了

应该就是转换问题,不是注入

圖片裏是url模式代碼的問題。 另外這類僞靜態存在sql注入漏洞的可能性,可以嘗試參考框架文檔,將僞靜態轉換爲url參數的模式。

伪静态也会有sql注入,但你这个报错不是sql注入

像是print_r输出的信息。应该不是SQL注入。算是信息泄露吧。

这种应该是不存在注入点吧,之前我也遇到过这种网站研究了很久,如果楼主有遇到好的解决办法麻烦告知下。

静态页面不存在 sql injection 漏洞 需要与数据库连接的情况

应该是没有注入的

代码报错,不是注入,还是个windows

怎么判定伪静态网站呀。。

和SQL没关xi,没有SQL注入

这个码打得不严谨啊···网站也显示出来了

报错里面没有SQL相关信息

区分好静态/动态页面。。。 静态页面只要存在,uri输入特殊字符等出了404 403等,基本不会爆动态语言的错误…… 如果是存在sql注入,80%会有sql错误相关内容,也不排除其他类型sql注入。。 很明显这个不是sql注入。。

看起来好像没有注入问题

哈哈,楼主只是意思意思。