@T00ls:

努力只会及格,拼命才会优秀。

热门文章

渗透测试对抗前端反调试:编译免疫无限debugger的Chromium浏览器

## 前言最近在测试某系统的时候,发现瑞数好像最近又升级了,以 ...

安全资讯专访simeon:攻防深处,薪火相传【T00ls人物专访第二十期】

### 自我介绍simeon,前阿里巴巴集团安全部高级安全专家,曾就职 ...

安全资讯开源编辑器Notepad++更新程序存在安全漏洞被劫持流量投毒 请用户注意杀毒和更新

开源文本和代码编辑器 Notepad++ 日前被安全专家发现安全漏洞, ...

最新回复

可以的,国内的东西一般都可以的 ...

2026-01-03 04:10:04

国产的哪有不能取证的

2026-01-03 02:00:04

$_POST

2026-01-02 22:26:29

用ai写的mcp检测mcp的安全性😯,但是觉得 ...

2026-01-02 18:14:53

环境要求还是太苛刻了啊,,而且就算所有 ...

2026-01-02 18:12:37

精华推荐

渗透测试【渗透基础考核贴】史上最牛逼的答案原创与整理,学会这些,你就很牛逼,不服来辩。

【渗透基础考核贴】史上最牛逼的答案原创与整理,学会这些,你就很 ...

渗透测试Bypass 360主机卫士SQL注入防御(多姿势)

###0x00 前言上一篇文章 《(https://www.t00ls.com/thread-45736 ...

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。当前正在使用CDN加速。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论79次

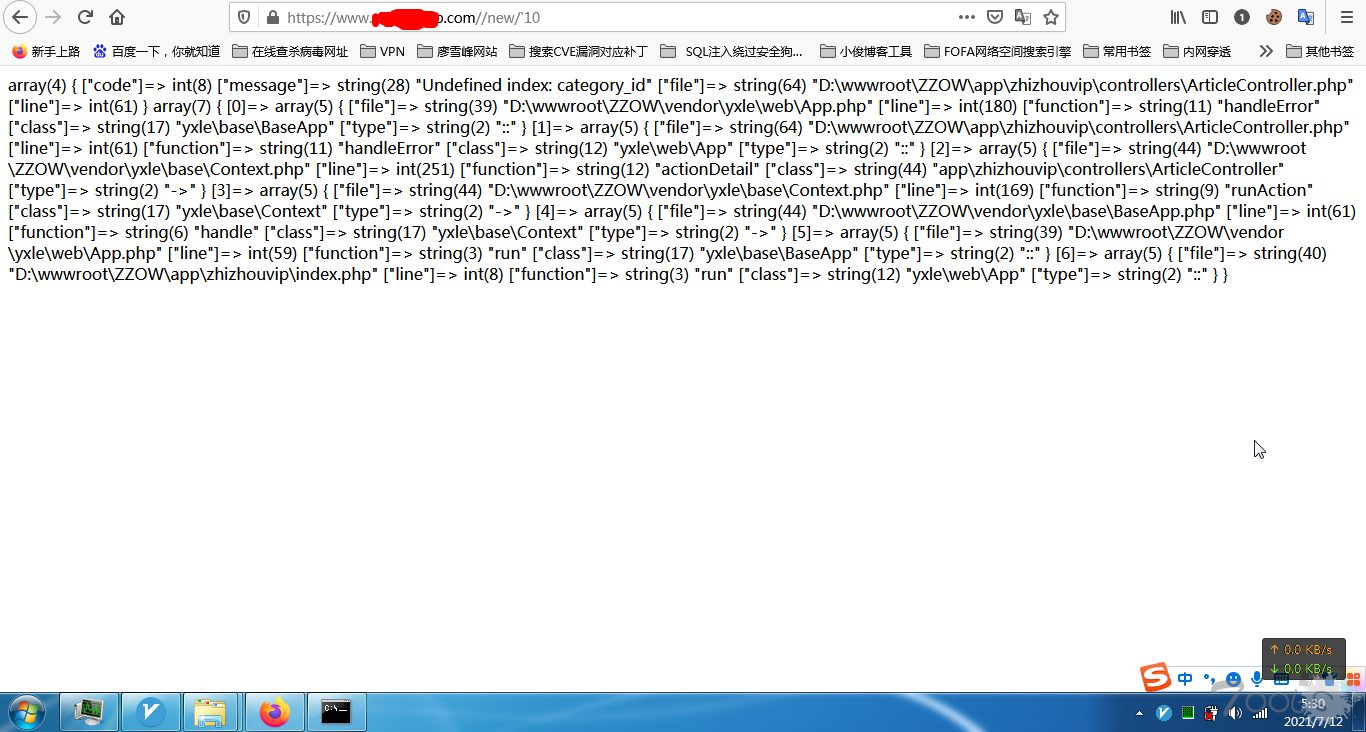

' #报错 ' --+ 正常 看看,如果满足,就存在注入!

看着不像是sql注入,是程序debug吧,绝对路径都出来了,算个信息泄露?

代码问题 没有报数据库错误

zhizhouvip

这不是注入吧,泄露了绝对路径,可以先记录一下,在发现其他漏洞时配合利用

不是注入但是报错信息出来了,每个信息都有用处,一般挖洞也适应破窗理论,可以看看其他漏洞,也许用的上

应该是页面模板问题,信息泄露

这个看报错,改的参数就没放到SQL运行,肯定不是注入点。

不是?带参数的 注入都很少

目录爆出来了,但不是sql的报错

能收集到信息就有利用的价值!

控制台看看是不是伪静态吧

最多也就是敏感信息泄露

之前在ctf遇到过,表哥你可以这样试试/https://ip/newsshow/id/529 如果是伪静态的话,他其实是这样的https://ip/newsshow?id=529这样注入试试

是这样的

这个是代码逻辑写的不规范吧,报错不是这样的

zhizhouvip 两处露点,第一张图的内容 和第二张图的字符

这个只能收集下报错信息,在发现其他漏洞,比如文件包含时候利用

源码报错了 可以收集下路径 找找其它面页有没有漏洞

不是注入,php debug模式

这个不是sql注入