记一次失败的goby使用-寻找机场的宝塔未授权

入行不久的菜鸟,求轻喷,仅仅分享思路

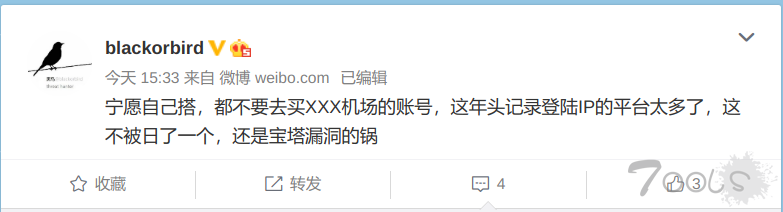

1. 网上看到黑鸟的这个微博 ,好像机场很多都是宝塔搭建的。

2. 想到可以找ssr的dork,然后利用fofa找到搭建ssr的点,最后尝试最近宝塔的未授权。

3. 一开始只是网页上随便点点试试,一个个的点击,手动的效果不太理想。

4. 想过批量扫:由于linux系统网上的fofa GUI版本基本不好用,论坛里面的几个python的脚本也不太好使用,而且还要去找如何探测的888是否开放的服务的脚本,作为一个脚本小子,好像事情一下变得有点难。

想到goby自带fofa插件,同时也可以直接扫IP对应端口开放情况,于是就开整

首先利用goby自带fofa插件得到地址(不用其他人写的脚本)

然后将得到的IP导入后,设定扫描的端口为888(也不用写脚本,虽然这种批量检测端口存活的脚本很容易写)

最后根据扫描888的情况看网站的title,是否可以成功

思路:使用goby:①fofa插件得到ssr的IP②利用IP批量扫888端口③查看扫描的情况

总结:虽然最后结果并不如意,没成功。但作为一个脚本小子,不会自己写代码的话,goby还是很值得尝试。

评论22次

你这个文章也太水了吧、而且你只扫端口不应该禁止掉漏洞扫描吗、扫完了还是要去验证的吧、不如直接写个goby的poc直接一次完成。。。。

额 这是能算是工具小子吧

要是又指纹就好了, 很多匿名就能用

用别人的机场得留多少信息在对方的服务器啊。心真大

机场得买老牌子喔 这种贪便宜很多钓鱼的

我觉得我写的fofa工具还行

我也是用goby的fofa提权IP,不过验证用burp跑的

请问是跑的host吗?burp包中的host和burp设置的host咋能对应起来

直接枚举模块

我也是用goby的fofa提权IP,不过验证用burp跑的

请问是跑的host吗?burp包中的host和burp设置的host咋能对应起来

这样也算是脚本小子吗。楼主

这其实没啥用,给zf用来封梯子到是不错

已经有两个机场信息被泄露了

goby最新版支持宝塔检测了orn

所以,机场也得买大牌的...

万一它不是888端口改了其他端口呢?用dork指纹也可以

①批量的话,只考虑888了,考虑其他的端口都扫也不太现实②用dork的话要考虑,本身找ssr的dork就对应的80 443端口,和宝塔的dork不太相容

可以参考下:https://github.com/YIGEBEACH/BT-UNAUTH-Access-PHPMyAdmin

感谢!

万一它不是888端口改了其他端口呢?用dork指纹也可以

①批量的话,只考虑888了,考虑其他的端口都扫也不太现实②用dork的话要考虑,本身找ssr的dork就对应的80 443端口,和宝塔的dork不太相容

可以参考下:https://github.com/YIGEBEACH/BT-UNAUTH-Access-PHPMyAdmin

万一它不是888端口改了其他端口呢?用dork指纹也可以

①批量的话,只考虑888了,考虑其他的端口都扫也不太现实②用dork的话要考虑,本身找ssr的dork就对应的80 443端口,和宝塔的dork不太相容

昨天测试了下 ,成功率太低

是啊,我看到https://www.t00ls.com/thread-57579-1-1.html里面讨论的,基本短信通知+会员自动升级就修完了。我也就只是黑鸟那条微博,然后突发奇想也想试一试,万一呢,哈哈哈哈

昨天测试了下 ,成功率太低

goby的fofa插件还是要会员,难受

你这个文章也太水了吧、而且你只扫端口不应该禁止掉漏洞扫描吗、扫完了还是要去验证的吧、不如直接写个goby的poc直接一次完成。。。。

恩恩,所以我自己也称自己是脚本小子+菜鸟,poc或者脚本只用网上的的,不会自己造,见谅啦大牛。至于那个通用漏洞是忘了消掉。验证的话,我也只是看下title,403的基本上也就不存在这个点,然后此次过程就结束了。不过你说的直接编写poc,确实是个好思路,但是没想那么深入emm

万一它不是888端口改了其他端口呢?用dork指纹也可以