CSDN博客里的一个有趣的存储型XSS分析

前言

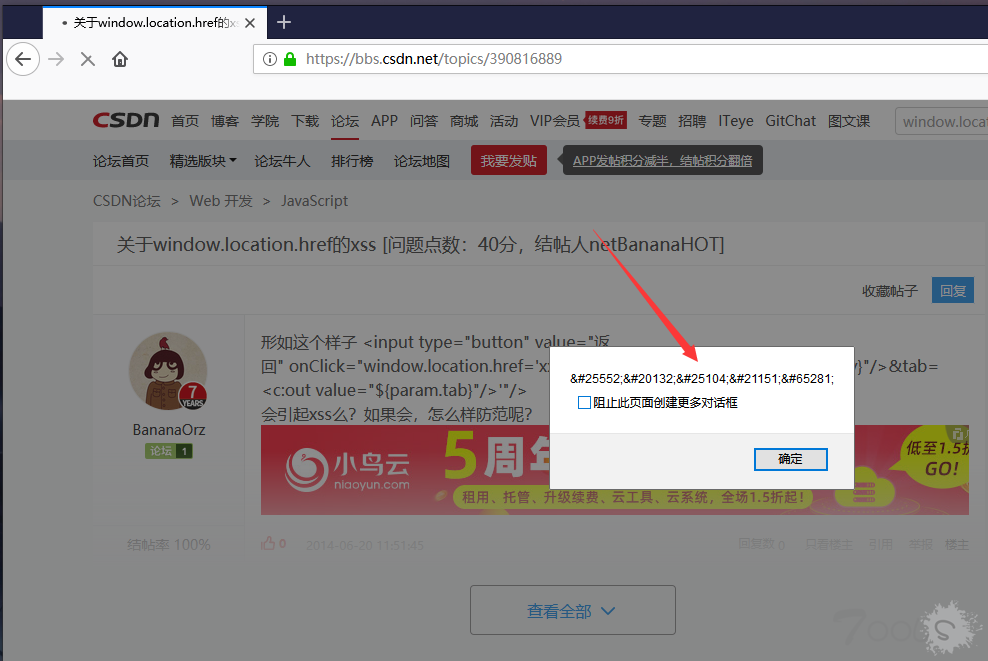

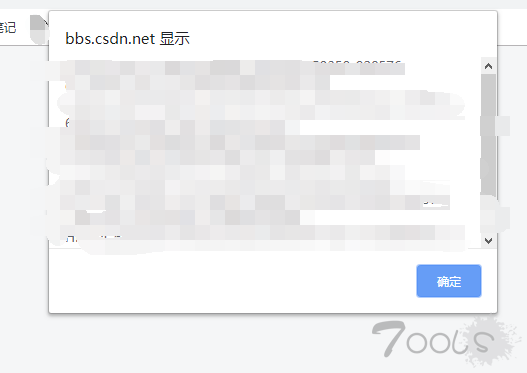

本想百度某个知识点时,点击此CSDN链接竟然弹窗了!竟然弹窗了!竟然弹窗了!重要的事说三遍。

那还不赶紧研究下呢!

分析过程

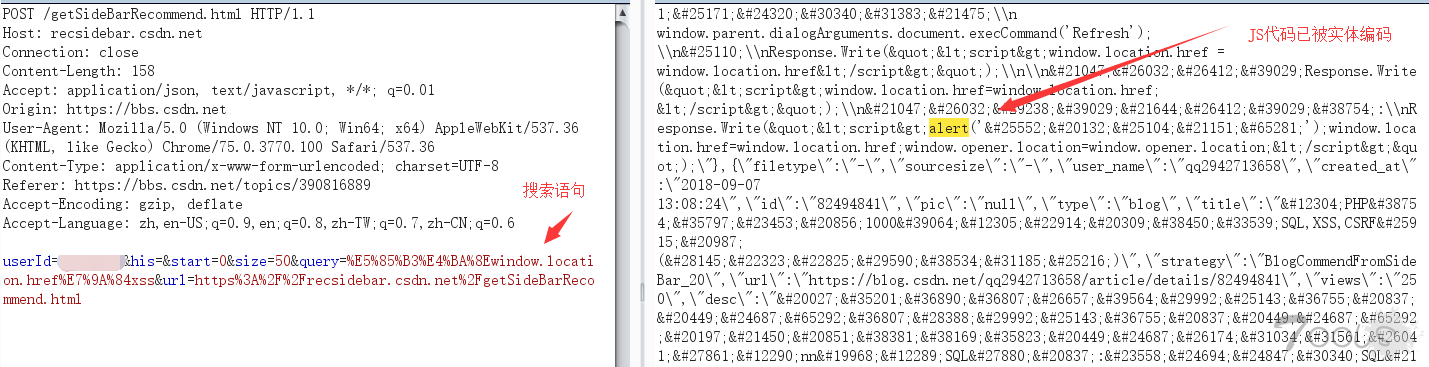

通过分析和抓包,确定来源于这个post请求:这个请求功能是通过搜索关键字返回相关的关键字博客链接和说明

默认的返回包数据太多,不利于JS调试,修改返回包插入2条包含XSS代码的数据,可看到这里数据已经经过HTML实体编码了。

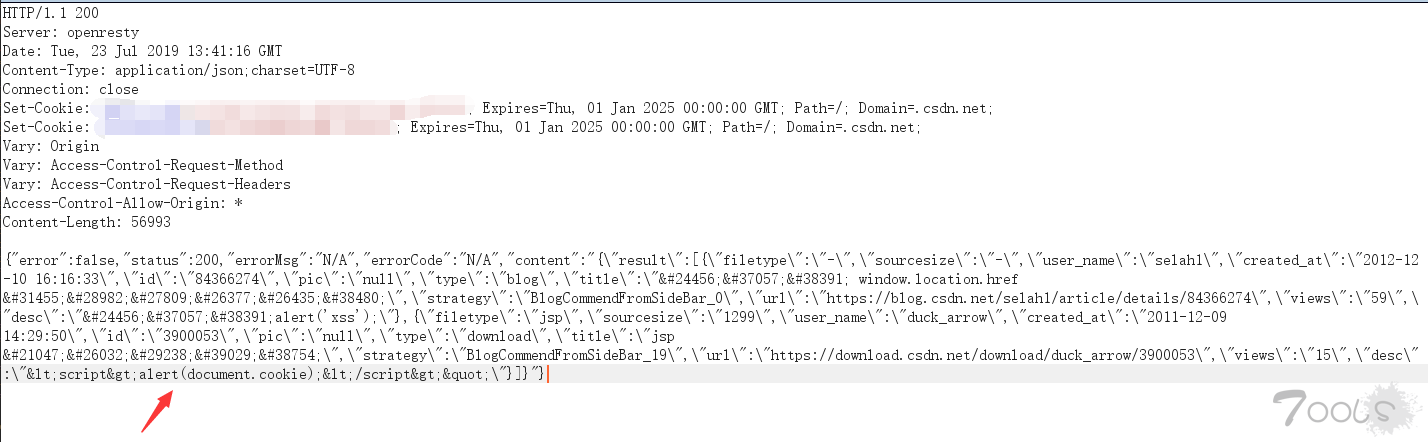

那么既然弹窗了,肯定是本地js解析了,就是不知道是在script里直接执行还是写出文档进行执行(写出文档那么要把html实体编码转换为正常的字符才行)

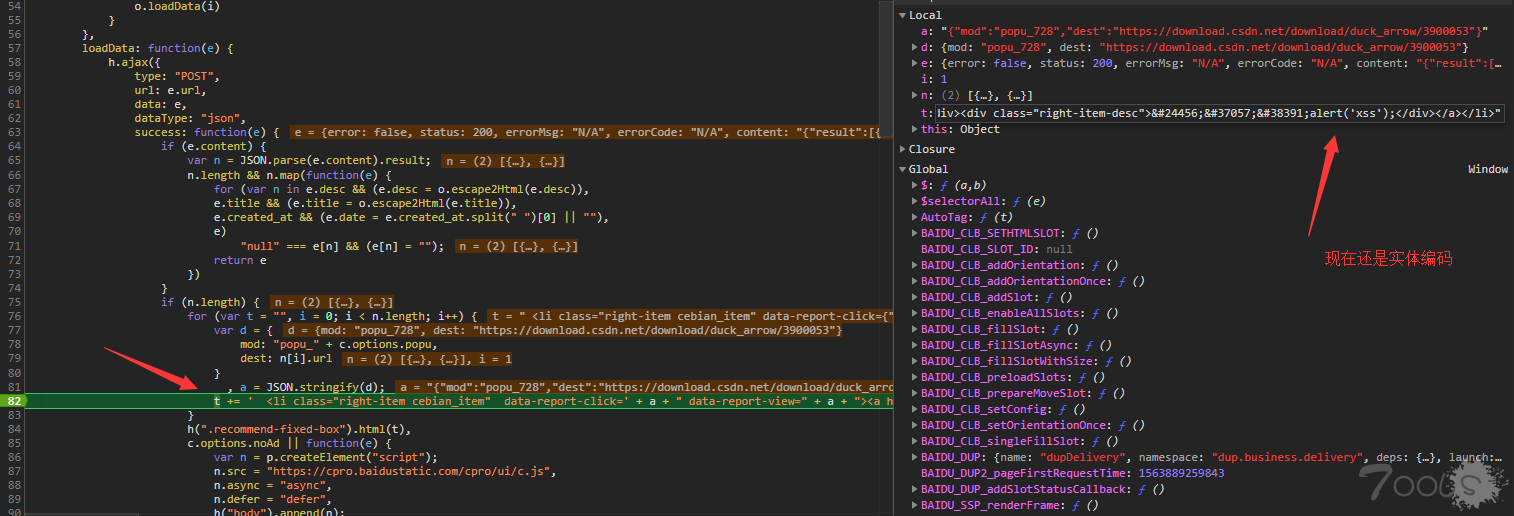

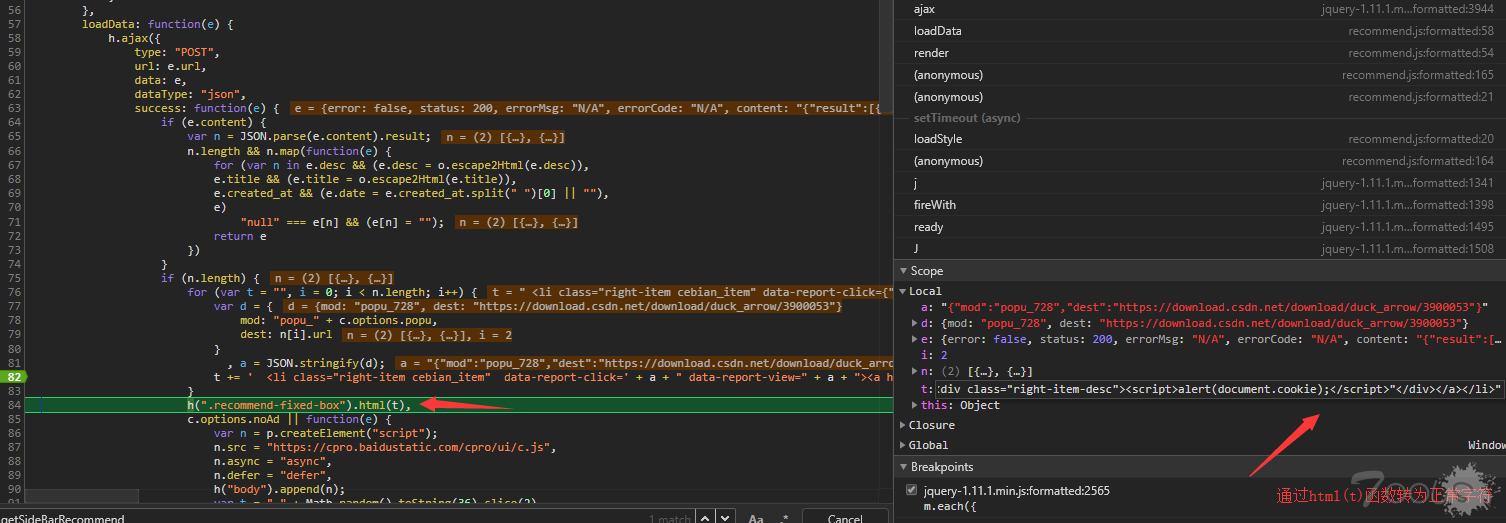

下断点,可看到loadData这个函数负责解析返回数据的,这里t拼接时还是实体编码字符

继续走,可看到html()函数把实体编码转换为正常字符:

" <li class="right-item cebian_item" data-report-click={"mod":"popu_728","dest":"https://blog.csdn.net/selah1/article/details/84366274"} data-report-view={"mod":"popu_728","dest":"https://blog.csdn.net/selah1/article/details/84366274"}><a href=https://blog.csdn.net/selah1/article/details/84366274 target="_blank"><div class="content clearfix"><h5 class="" title=很郁闷 window.location.href 竟然没有权限>很郁闷 window.location.href 竟然没有权限</h5><span class="time">2012-12-10</span><span class="read so_read"> <svg class="icon no-active hover-hide" aria-hidden="true"><use xlink:href="#yuedushu"></use></svg>59</span></div><div class="right-item-desc">很郁闷alert('xss');</div></a></li> <li class="right-item cebian_item" data-report-click={"mod":"popu_728","dest":"https://download.csdn.net/download/duck_arrow/3900053"} data-report-view={"mod":"popu_728","dest":"https://download.csdn.net/download/duck_arrow/3900053"}><a href=https://download.csdn.net/download/duck_arrow/3900053 target="_blank"><div class="content clearfix"><h5 class="" title=jsp 刷新父页面>jsp 刷新父页面</h5><span class="time">2011-12-09</span><span class="read so_read"> <svg class="icon no-active hover-hide" aria-hidden="true"><use xlink:href="#yuedushu"></use></svg>15</span></div><div class="right-item-desc"><script>alert(document.cookie);</script>"</div></a></li>"写出文档就弹窗了:

漏洞利用

这个post包我只发现只有打开论坛帖子链接时才会发送,打开普通博客链接则不会发送。

所以,需要在论坛发一个帖子,帖子的标题改成和你已经发表了的一篇博客有关,那么打开此帖子就会通过关键字找到你的博客帖子。

然后就是修改你的博客帖子,里面插入xss代码,反正这个jS函数会进行html实体转换。

尴尬的一点来了:修改博客内容插入XSS代码,打开这个论坛帖子,发现博客内容没有变,应该这个POST读取的是以前缓存的博客,也不知道什么时候能把缓存更新了才行。

TCV:1

评论21次

然后这个玩意不久之后就被恶意利用了

可能csdn不在乎xss,学xi了,

这个可以的 好详细师傅

可以问下,这么多js文件怎么快速定位到某一个js的函数的吗?

这也行。。。学xi了

怎么在我的印象里,很久以前CSDN有过一个类似的XSS 不过是在博客里相关标题触发的

csdn要被你们玩坏了,不过csdn的洞比较多,这只是冰山一角

我记得很久之前就有人吐槽过CSDN的XSS问题

然后这个玩意不久之后就被恶意利用了

下午就在Q群看到,现在就有分析的了,点赞

这么巧呀,我晚上无意中百度,下午Q群就有了。

不是哦,晚上正准备找下绕过dom型xss,无意点到的。,q群那个你确定是这个链接? 我只能说太巧了,有缘。

我在Q群看到的不是这个链接,但是也有弹xss

csdn会不会默默得修复?

以前也碰到过csdn的xss,但似乎是没实体编码前被别人插入的,看到大佬思路,后悔没再去看看原因

这个和csdn 以前wooyun上报的xss一样。。

这触发方式好像有点苛刻,但这个有点奇葩,大佬厉害,这都能搞出来

楼主不直接提交漏洞么 说不定有个小奖励啥的

上次同学挖到了博客园的csrf xss,6库币……

csdn 的xss从来不修 的

下午就在Q群看到,现在就有分析的了,点赞

这么巧呀,我晚上无意中百度,下午Q群就有了。

我还以为你是在Q群看到别人有发,然后才去分析的

不是哦,晚上正准备找下绕过dom型xss,无意点到的。,q群那个你确定是这个链接? 我只能说太巧了,有缘。

下午就在Q群看到,现在就有分析的了,点赞

这么巧呀,我晚上无意中百度,下午Q群就有了。

我还以为你是在Q群看到别人有发,然后才去分析的

下午就在Q群看到,现在就有分析的了,点赞

这么巧呀,我晚上无意中百度,下午Q群就有了。

下午就在Q群看到,现在就有分析的了,点赞

楼主不直接提交漏洞么 说不定有个小奖励啥的