记一次渗透测试

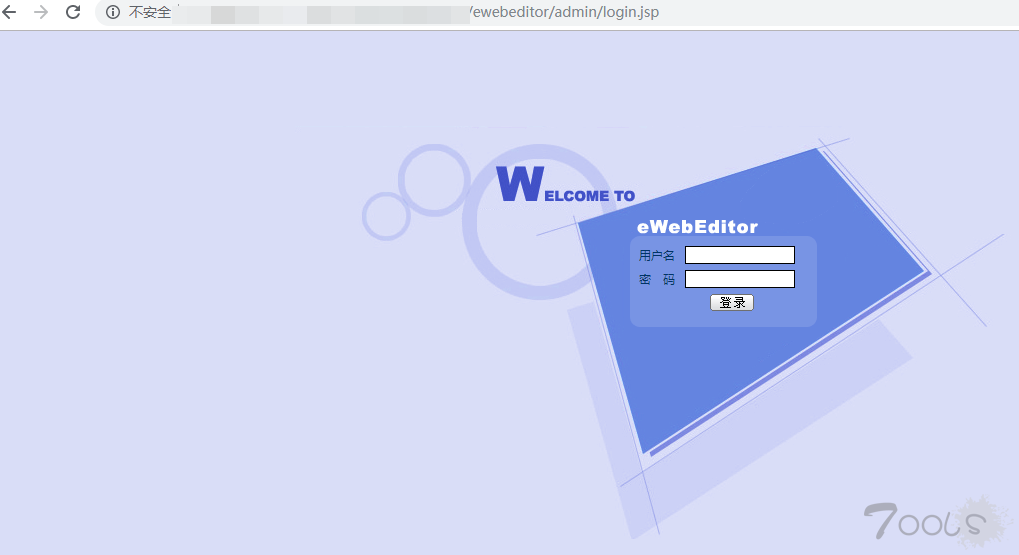

朋友给了个站,点开一看就是登录页面

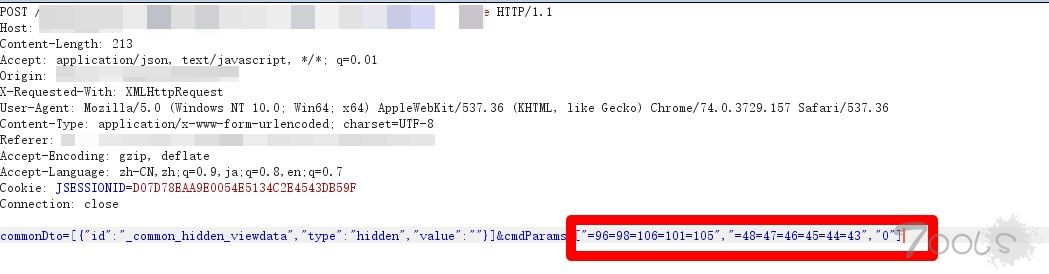

我们先爆破一手弱口令, what尽然是ASSIC的加密方式,算了算了。

还是手动测试几个账户吧,admin 11111成功登陆后台

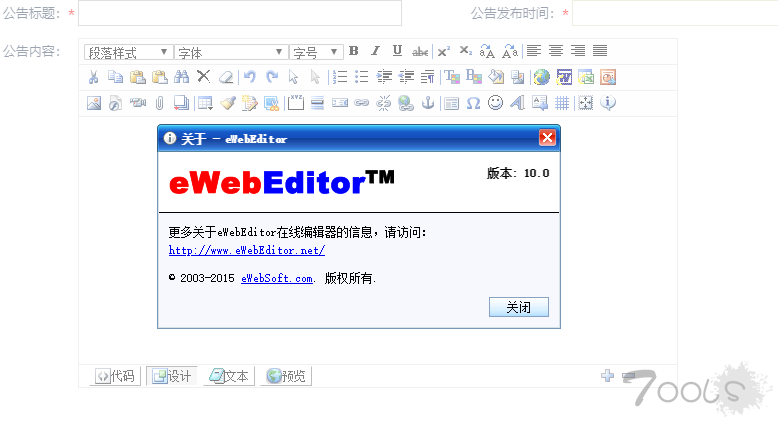

进去一顿梭哈,没发现逻辑漏洞、sql注入等,正当我心灰意冷时,突然发现公告处有个操作手册,肯定有个编辑器,找啊找,找到编辑器发现是ewbeditor。

尝试通过编辑器上传一句话木马,发现白名单限制。无法上传一句话木马

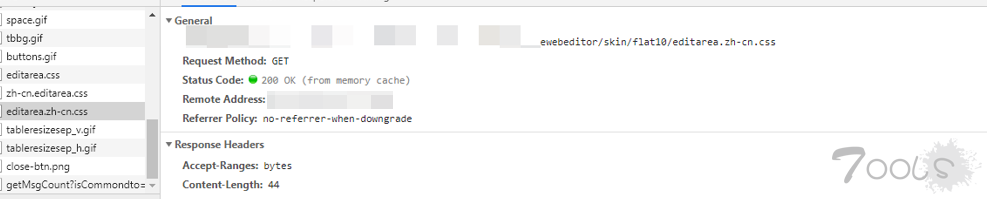

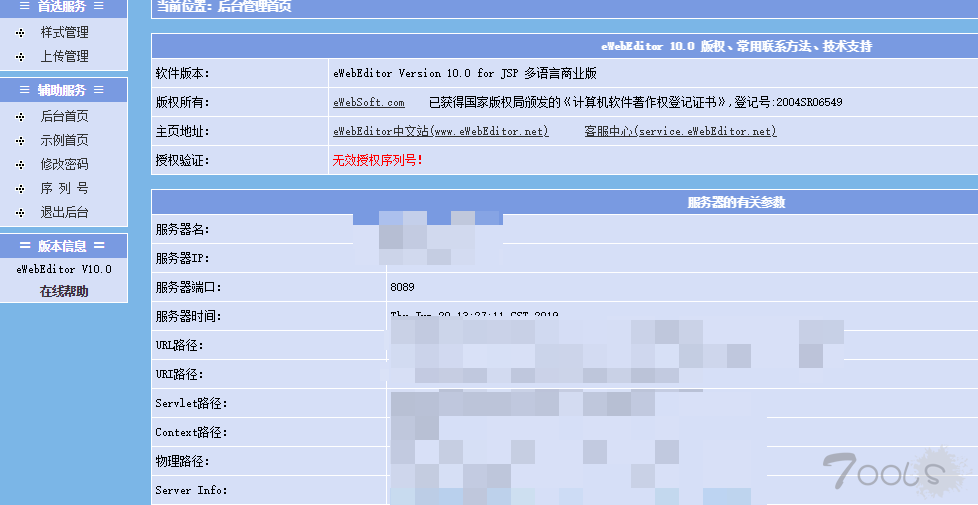

在我的记忆当中他是有一个web后台的,寻找一波后台,猜测绝对路径,在组合一下成功获得后台地址

尝试默认用户名密码 admin、admin,登陆成功大多数的ewbeditor后台都可以getshell

样式管理-设置样式-图片类型把jsp的类型加进去-预览样式

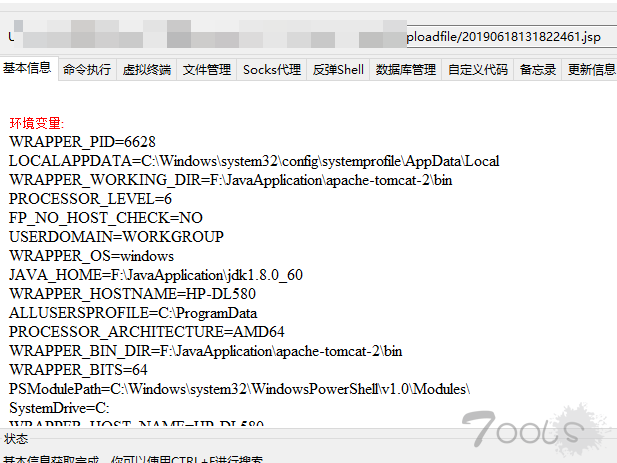

直接上传jsp的一句话木马,成功getshell。

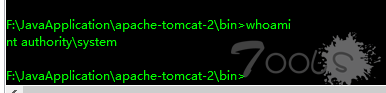

权限是system

通过对他数据库密码分析和尝试,测试出administrator的密码为XXXXX

尝试远程桌面连接,发现系统做了安全策略,登录成功后自动注销,无法连接远程,算了算了

TCV 1

我们先爆破一手弱口令, what尽然是ASSIC的加密方式,算了算了。

还是手动测试几个账户吧,admin 11111成功登陆后台

进去一顿梭哈,没发现逻辑漏洞、sql注入等,正当我心灰意冷时,突然发现公告处有个操作手册,肯定有个编辑器,找啊找,找到编辑器发现是ewbeditor。

尝试通过编辑器上传一句话木马,发现白名单限制。无法上传一句话木马

在我的记忆当中他是有一个web后台的,寻找一波后台,猜测绝对路径,在组合一下成功获得后台地址

尝试默认用户名密码 admin、admin,登陆成功大多数的ewbeditor后台都可以getshell

样式管理-设置样式-图片类型把jsp的类型加进去-预览样式

直接上传jsp的一句话木马,成功getshell。

权限是system

通过对他数据库密码分析和尝试,测试出administrator的密码为XXXXX

尝试远程桌面连接,发现系统做了安全策略,登录成功后自动注销,无法连接远程,算了算了

TCV 1

评论70次

技术可以用人品来弥补是真的

admin 111111 安全9分运气,一分技术,一切的开始都是运气说了,那么强的加密算法。陪运气的账号密码完美.gif)

记得教我的老哥说过,任何时候弱口令都是最高危的漏洞

弱口令已经解决的问题不需要exp或Nday

我之前遇到过 没有去尝试后台。。我以为只有asp aspxxi列的。。。

楼主脸好,最重要一步,最简单以下就搞定。

三分技术,七分运气,说不定就能捡到一个漏洞可利用

经验值加运气=实力

三分技术,七分运气

看来数据库能get到system,有了这个用mm也可以的,只要杀软不是太苛刻,msf也可以解决问题

现在的后台感觉弱口令爆破一波 我效果理想

后面可以继续再深入点。。。

弱口令+eweb?仿佛一下子回到了10年前...

这运气,谁挡的住

还能找到这么古老的eWebEditor,也就那些GW老网站了吧

技术可以用人品来弥补是真的

那也得看遇到的站是什么样的

我始终相信运气是实力的一部分,不过我遇到的弱口令太少了

很老的站存在这个漏洞不足为奇,前段时间护网就碰见一个

运气真好这个ewebeditor编辑器已经n多年没碰到了

看着像几年前的,讲真..

我的天,这运气简直好到炸