记一次渗透测试

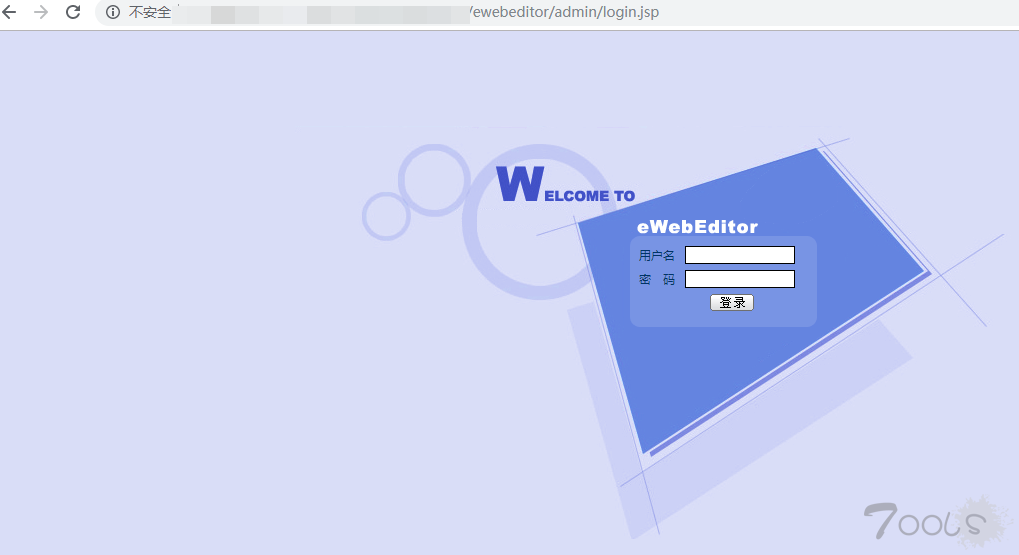

朋友给了个站,点开一看就是登录页面

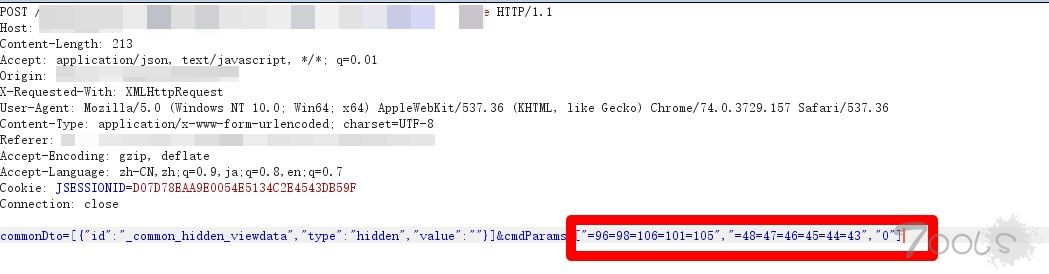

我们先爆破一手弱口令, what尽然是ASSIC的加密方式,算了算了。

还是手动测试几个账户吧,admin 11111成功登陆后台

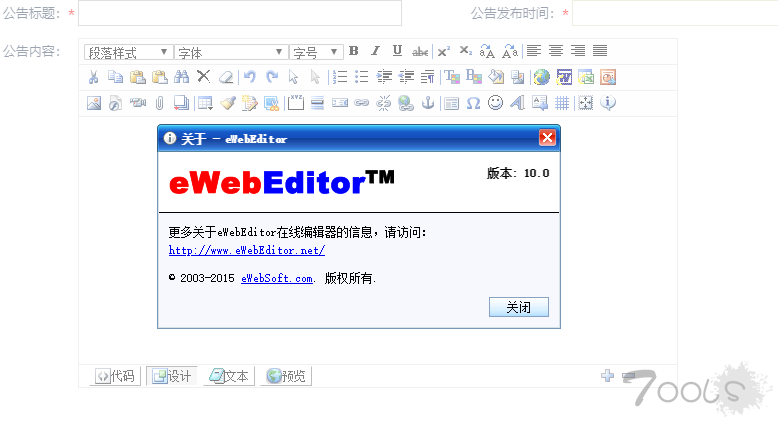

进去一顿梭哈,没发现逻辑漏洞、sql注入等,正当我心灰意冷时,突然发现公告处有个操作手册,肯定有个编辑器,找啊找,找到编辑器发现是ewbeditor。

尝试通过编辑器上传一句话木马,发现白名单限制。无法上传一句话木马

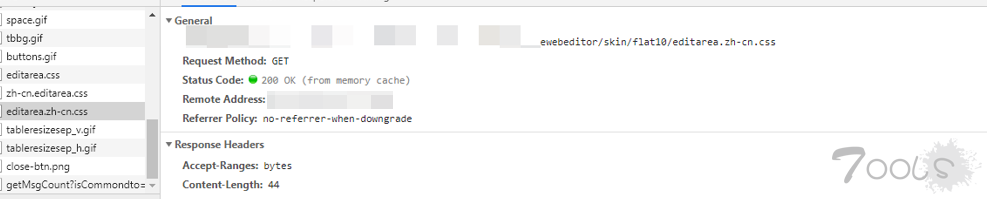

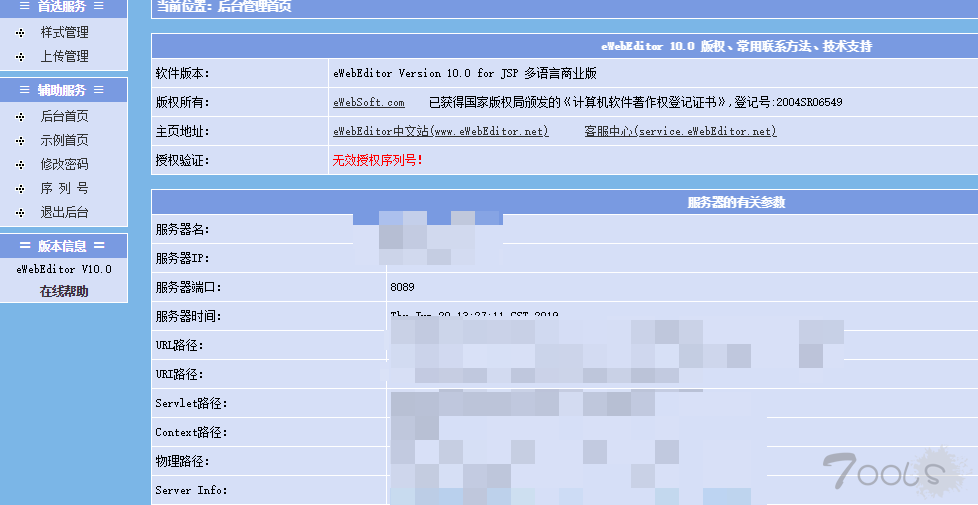

在我的记忆当中他是有一个web后台的,寻找一波后台,猜测绝对路径,在组合一下成功获得后台地址

尝试默认用户名密码 admin、admin,登陆成功大多数的ewbeditor后台都可以getshell

样式管理-设置样式-图片类型把jsp的类型加进去-预览样式

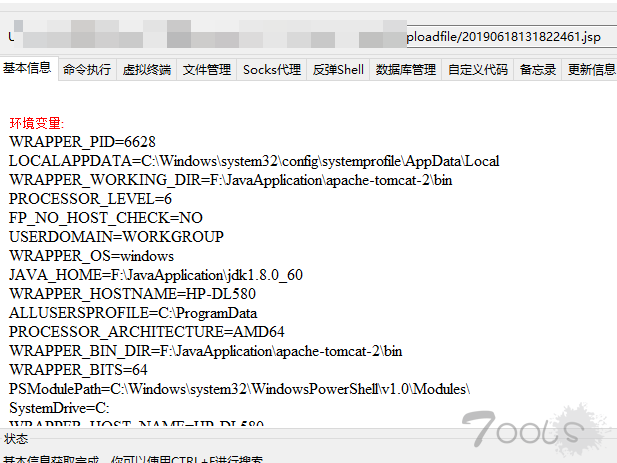

直接上传jsp的一句话木马,成功getshell。

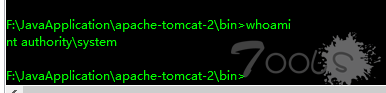

权限是system

通过对他数据库密码分析和尝试,测试出administrator的密码为XXXXX

尝试远程桌面连接,发现系统做了安全策略,登录成功后自动注销,无法连接远程,算了算了

TCV 1

我们先爆破一手弱口令, what尽然是ASSIC的加密方式,算了算了。

还是手动测试几个账户吧,admin 11111成功登陆后台

进去一顿梭哈,没发现逻辑漏洞、sql注入等,正当我心灰意冷时,突然发现公告处有个操作手册,肯定有个编辑器,找啊找,找到编辑器发现是ewbeditor。

尝试通过编辑器上传一句话木马,发现白名单限制。无法上传一句话木马

在我的记忆当中他是有一个web后台的,寻找一波后台,猜测绝对路径,在组合一下成功获得后台地址

尝试默认用户名密码 admin、admin,登陆成功大多数的ewbeditor后台都可以getshell

样式管理-设置样式-图片类型把jsp的类型加进去-预览样式

直接上传jsp的一句话木马,成功getshell。

权限是system

通过对他数据库密码分析和尝试,测试出administrator的密码为XXXXX

尝试远程桌面连接,发现系统做了安全策略,登录成功后自动注销,无法连接远程,算了算了

TCV 1

评论70次

技术可以用人品来弥补是真的

总是发现是弱口令入侵后台的文章

有时候一个弱口令就能决定getshell还是毫无所获..包括一些意想不到的站,大部分tz内的都做了等保 ,对这些都有所控制,但是旁站还是不少的

数据库密码推出xi统密码这里可以说一下, 看来这个部署是个新人。.gif)

弱口令密码我都是试admin 123456 ,看来以后要多试几个了

7分实力三分运气,运气是实力的一部分。没毛病,我以前也有运气好的时候,虽有输入一个账号密码,然后就拿下服务器了

我不知道 你想说什么

人品真的很重要啊 弱口令的后台也就罢了 JSP的eweb居然也是默认 好歹做上一点权限上的限制啊 tomcat居然也是system运行 敢情这管理员全程一顿默认安装呗 仿佛等着来被日一样。

屌屌屌,这运气也太好啦吧。。。

图中那个ew编辑器的版本有漏洞吗。实战遇见过几次

除开管理安全意识低以外,这运气没谁了

。。这人品

至今没有遇到过弱口令 ,运气真好

,运气真好

拿到了system权限,可以直接用tv啊,也能试试用mimi抓密码

手工爆破6666

运气好了,一把梭;运气不好,连续通宵日站。

上一次提权是system权限还是好几年前了。不过administrator权限倒是上上个月 哈哈哈

system权限策略可以改吧。

运气真好,还遇到ewe编辑器

这运气。。。

弱口令还是最大的漏洞,另外可以试试论坛的tv后门