Alien带你一起插爱死(一|前戏入门篇)

标题: Alien带你一起插爱死(一|前戏入门篇)

时间: 2013年2月14日

作者: Alien

Xss系列的教程让大家久等了,这段时间谁都忙你们也懂得。 看到标题也许你就猥琐了。

亲,我喜欢把 Xss叫做 插爱死 既然你猥琐了,那么我们就一起猥琐吧,闲话不多说

第一章: 到底什么是Xss 插爱死?

XSS全称是cross site scripting,中文译为跨站脚本攻击。

XSS有什么作用呢? 它做为一种攻击方式,主要是用来窃取信息用的。

对一个网页来讲,XSS就是在未经授权的情况下,向里面插入内容,因为未经用户授权所以就是漏洞缺陷。

引用瘦子的话说,XSS的存在,一定是伴随着输入,与输出2个概念的。如果输入和输出都没过滤。 那么漏洞将是显而易见的。

Xss也就是 xsser 进行插入恶意代码,然后在程序员未经过滤的情况下 在前端进行输出,受害者访问后导致获取受害者的Cookies

但大家更多的关注的不是授权,而是插入内容,这个内容经常带有危害性。

插爱死最大的受害者是网民,是用户,但是插爱死也是需要环境的,那么Xss的环境是什么?

一般将Xss笼统分为持久性和非持久性,两者都有打开某个链接然后自动运行插爱死的特点

持久性:

持久性也可以称之为存储型,它就是将代码保存在服务端的数据库,比如网站用户名,自我介绍等程序员如果不做过滤就会存在Xss

当我访问你的页面,因为你的名字是一段代码,因为程序员为过滤,所以我这里执行了这段代码,所以,很荣幸,你成了受害者!

非持久性:

非持久型也可以称之为反射型,其实就简单的说就是一个Link,链接。

链接里面有参数,链接里面有输入,就像前面说到的,Xss是伴随着输入和前台输出造成的,所以链接有参数。

当我们打开了Xsser大神们构造的反射型插爱死之后,因为链接是有包含经我们加工过的,包含恶意代码参数。

之后,浏览器肯定会在前端显示,当然,前提也是程序员未过滤代码,就算过滤了,思路独特的我们也会想办法构造绕过过滤。

第二章: 我们插爱死为了什么?

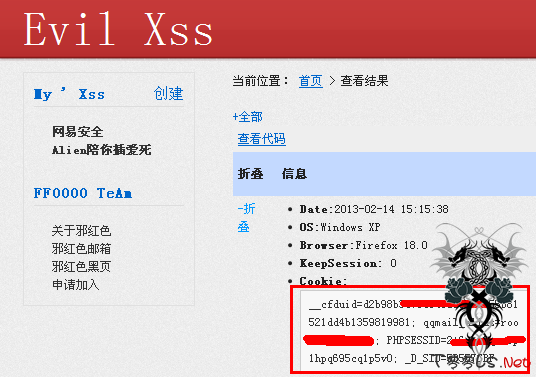

大家应该看到了上面的图片,其中为什么我打马赛克?因为这是账户的数据,也就是我们所说的Cookies!

我们插爱死为的是什么? 都说过了,是未经用户的允许,我们来强制执行自己构造的恶意代码!

更多关于Cookies的介绍请点击:请点击我

所以我们现在已经目的明确了吧,构造恶意代码,然后偷取用户的Cookies饼干,那么 也就是传说中的插爱死了。

怎么去偷呢? 那么邪红色Evil Xss平台就会在后面突出它的优势

Alien带你一起插爱死系列教程将从浅到深的陪您一起玩遍插爱死,但是如果想深入的话,需要具有Javascript的基础喔~

推荐大家好好学习 Javascript以及略懂英语吧 lololol 真正的插爱死 不是简单的一个alert的 亲。记住喔~

亲,不要再啰嗦了,我们开始吧! Xss Attack! 好的,说开始我们就开始!

第三章: 未过滤的反射型Xss

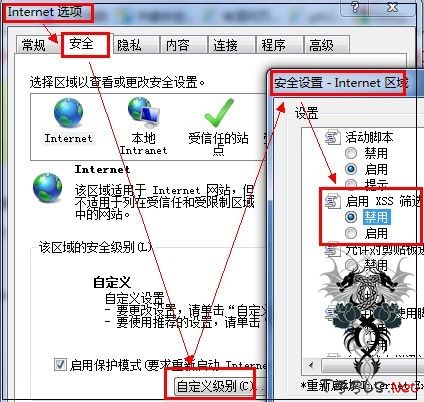

首先我们要说一下,本地自己测试的时候最好关闭IE8 9 10 自带的Xss筛选器功能,以防阻止

打开IE->菜单栏->安全->Internet->自定义级别->脚本->启用XSS筛选器->关闭->确定

反射型插爱死,也可以称为 html-context XSS,这种XSS最大的优点是,存在数目多也就是为过滤的多,但是危害越来越小,为什么?

随着技术的发展,各大浏览器都会过滤他们!虽然早期出现了一些绕过过滤器的方法,但也随着历史的发展湮灭。

引用Gai牛的话,这就是为什么利用程度越来越小了。

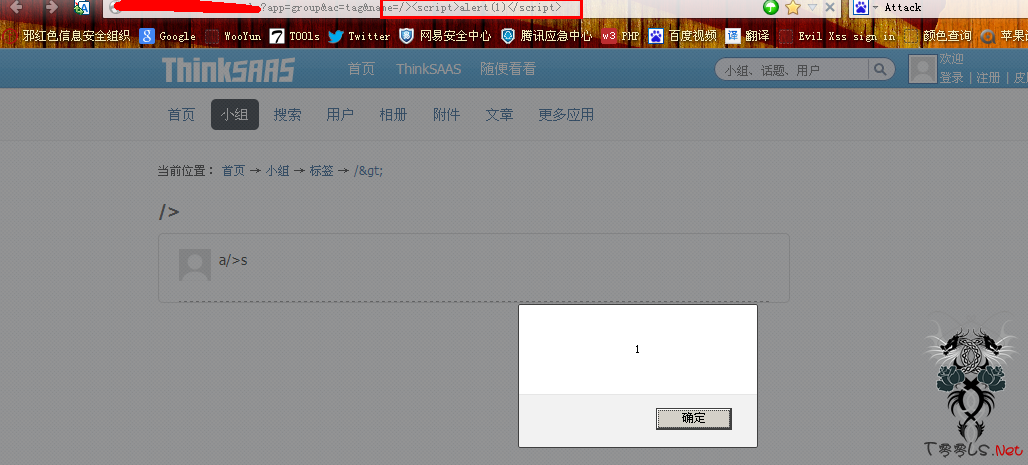

ff0000.cc/index.php?app=group&ac=tag&name=我是标签

上图拿ThinkSaaS官方做个例子,大家可以看到,上面的连接最后有我是标签的输入,当我们回车后前台将输出,找到或者未找到我是标签

那么也就是可以我们自定义伪造一个反射型插爱死,在name后面构造弹窗: /><script>alert(1)</script>

回车访问后成功弹窗,以上漏洞已经联系邱君修复,大家可寻找其他自行测试

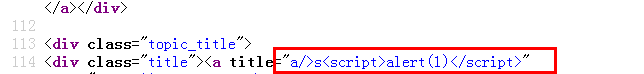

前台没有显示我们插入的插爱死,但是我们右击查看源代码呢?

这里简单的解释一下,/> 结束这个标记,<script>alert(1)</script> 开始js脚本,并执行弹窗。

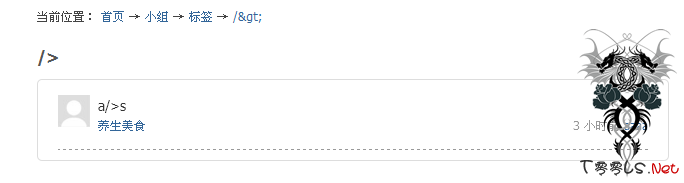

上面所谈的就是典型的神马符号都没有过滤的情况,下面我们在看一下存储型插爱死是什么效果?

先不要着急问 出现过滤了 情况咋办,以后会慢慢讨论,因为这刚刚是个开始。 ( 前戏 )

第四章: 未过滤的存储型Xss

我们前面已经说道了什么是存储型Xss,这种漏洞当我们输入一次后插爱死代码就会被数据库存储下来,所以称之为持久性。

以后每次访问被插爱死的网页,都会执行我们的恶意代码。

存储型插爱死原理其实也很简单,如下:

代码被我们提交给网站->>数据库存储后保持持久性

当我们再访问的时候->>数据库继续调用我们插入的代码,所以导致了存储型插爱死

二话不说,说干就干,刚刚冉冉升起就给大家找到了一枚猫友项目的Xss 也是未进行任何过滤的情况

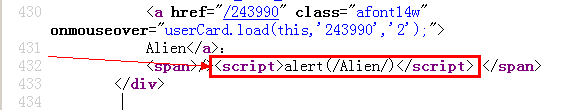

同样,因为是未进行任何代码过滤,导致了我们输入提交的 /><script>alert(/Alien/)</script>

在前台输出后,造成了代码执行,这里我们可以插入恶意脚本,不要说我们邪恶,请看邪红色这三个字,你参谋出了些什么?

关于插入恶意脚本获取对方Cookies 这里是完全可以达到效果的,但是因为时间原因,鱼儿不好上钩,所以先构造了弹窗。

我们继续查看源代码?:

大家可以看到,这里依然是没有进行任何过滤的情况,这种插爱死的漏洞要比前面的反射型非持久性的危害力要强的多的多。

第五章: 如何过滤掉存储型Xss

过滤掉反射型非持久性的我们以后再谈,先谈谈如何过滤存储型?

htmlspecialchars(); 函数是非常实用的函数,他可以把任何代码都直接明文输出 导致无法执行恶意代码

你们肯定会说,这么简单,那程序员不都用这玩意给过滤了,我们去哪找?

房间确实也许只有那么三扇门,程序员也许确实给封锁的很好,但是你们注意窗户了吗?

PDF电子书版本下载:

时间: 2013年2月14日

作者: Alien

Xss系列的教程让大家久等了,这段时间谁都忙你们也懂得。 看到标题也许你就猥琐了。

亲,我喜欢把 Xss叫做 插爱死 既然你猥琐了,那么我们就一起猥琐吧,闲话不多说

第一章: 到底什么是Xss 插爱死?

XSS全称是cross site scripting,中文译为跨站脚本攻击。

XSS有什么作用呢? 它做为一种攻击方式,主要是用来窃取信息用的。

对一个网页来讲,XSS就是在未经授权的情况下,向里面插入内容,因为未经用户授权所以就是漏洞缺陷。

引用瘦子的话说,XSS的存在,一定是伴随着输入,与输出2个概念的。如果输入和输出都没过滤。 那么漏洞将是显而易见的。

Xss也就是 xsser 进行插入恶意代码,然后在程序员未经过滤的情况下 在前端进行输出,受害者访问后导致获取受害者的Cookies

但大家更多的关注的不是授权,而是插入内容,这个内容经常带有危害性。

插爱死最大的受害者是网民,是用户,但是插爱死也是需要环境的,那么Xss的环境是什么?

一般将Xss笼统分为持久性和非持久性,两者都有打开某个链接然后自动运行插爱死的特点

持久性:

持久性也可以称之为存储型,它就是将代码保存在服务端的数据库,比如网站用户名,自我介绍等程序员如果不做过滤就会存在Xss

当我访问你的页面,因为你的名字是一段代码,因为程序员为过滤,所以我这里执行了这段代码,所以,很荣幸,你成了受害者!

非持久性:

非持久型也可以称之为反射型,其实就简单的说就是一个Link,链接。

链接里面有参数,链接里面有输入,就像前面说到的,Xss是伴随着输入和前台输出造成的,所以链接有参数。

当我们打开了Xsser大神们构造的反射型插爱死之后,因为链接是有包含经我们加工过的,包含恶意代码参数。

之后,浏览器肯定会在前端显示,当然,前提也是程序员未过滤代码,就算过滤了,思路独特的我们也会想办法构造绕过过滤。

第二章: 我们插爱死为了什么?

大家应该看到了上面的图片,其中为什么我打马赛克?因为这是账户的数据,也就是我们所说的Cookies!

我们插爱死为的是什么? 都说过了,是未经用户的允许,我们来强制执行自己构造的恶意代码!

更多关于Cookies的介绍请点击:请点击我

所以我们现在已经目的明确了吧,构造恶意代码,然后偷取用户的Cookies饼干,那么 也就是传说中的插爱死了。

怎么去偷呢? 那么邪红色Evil Xss平台就会在后面突出它的优势

Alien带你一起插爱死系列教程将从浅到深的陪您一起玩遍插爱死,但是如果想深入的话,需要具有Javascript的基础喔~

推荐大家好好学习 Javascript以及略懂英语吧 lololol 真正的插爱死 不是简单的一个alert的 亲。记住喔~

亲,不要再啰嗦了,我们开始吧! Xss Attack! 好的,说开始我们就开始!

第三章: 未过滤的反射型Xss

首先我们要说一下,本地自己测试的时候最好关闭IE8 9 10 自带的Xss筛选器功能,以防阻止

打开IE->菜单栏->安全->Internet->自定义级别->脚本->启用XSS筛选器->关闭->确定

反射型插爱死,也可以称为 html-context XSS,这种XSS最大的优点是,存在数目多也就是为过滤的多,但是危害越来越小,为什么?

随着技术的发展,各大浏览器都会过滤他们!虽然早期出现了一些绕过过滤器的方法,但也随着历史的发展湮灭。

引用Gai牛的话,这就是为什么利用程度越来越小了。

ff0000.cc/index.php?app=group&ac=tag&name=我是标签

上图拿ThinkSaaS官方做个例子,大家可以看到,上面的连接最后有我是标签的输入,当我们回车后前台将输出,找到或者未找到我是标签

那么也就是可以我们自定义伪造一个反射型插爱死,在name后面构造弹窗: /><script>alert(1)</script>

回车访问后成功弹窗,以上漏洞已经联系邱君修复,大家可寻找其他自行测试

前台没有显示我们插入的插爱死,但是我们右击查看源代码呢?

这里简单的解释一下,/> 结束这个标记,<script>alert(1)</script> 开始js脚本,并执行弹窗。

上面所谈的就是典型的神马符号都没有过滤的情况,下面我们在看一下存储型插爱死是什么效果?

先不要着急问 出现过滤了 情况咋办,以后会慢慢讨论,因为这刚刚是个开始。 ( 前戏 )

第四章: 未过滤的存储型Xss

我们前面已经说道了什么是存储型Xss,这种漏洞当我们输入一次后插爱死代码就会被数据库存储下来,所以称之为持久性。

以后每次访问被插爱死的网页,都会执行我们的恶意代码。

存储型插爱死原理其实也很简单,如下:

代码被我们提交给网站->>数据库存储后保持持久性

当我们再访问的时候->>数据库继续调用我们插入的代码,所以导致了存储型插爱死

二话不说,说干就干,刚刚冉冉升起就给大家找到了一枚猫友项目的Xss 也是未进行任何过滤的情况

同样,因为是未进行任何代码过滤,导致了我们输入提交的 /><script>alert(/Alien/)</script>

在前台输出后,造成了代码执行,这里我们可以插入恶意脚本,不要说我们邪恶,请看邪红色这三个字,你参谋出了些什么?

关于插入恶意脚本获取对方Cookies 这里是完全可以达到效果的,但是因为时间原因,鱼儿不好上钩,所以先构造了弹窗。

我们继续查看源代码?:

大家可以看到,这里依然是没有进行任何过滤的情况,这种插爱死的漏洞要比前面的反射型非持久性的危害力要强的多的多。

第五章: 如何过滤掉存储型Xss

过滤掉反射型非持久性的我们以后再谈,先谈谈如何过滤存储型?

htmlspecialchars(); 函数是非常实用的函数,他可以把任何代码都直接明文输出 导致无法执行恶意代码

你们肯定会说,这么简单,那程序员不都用这玩意给过滤了,我们去哪找?

房间确实也许只有那么三扇门,程序员也许确实给封锁的很好,但是你们注意窗户了吗?

PDF电子书版本下载:

评论76次

不错的文章,多谢分享

关注技术文章,补基础知识

挺不错的,继续分享

关注.继续更新吧.

不错 路过 学xi一下

关注中。。。感谢分享

给力,共同学xi!!!

每次wvs都看到xss。。。不知道怎么利用,正好学xi下

支持!~~ 期待后续

Fuck you , ShuangbuShuang.!?

头像真indown

啊 哈哈 不知道该怎么继续写了,这几天太忙了

好东西的 完结楼主可以出书了

学xi了,试了一个站 结果都是360WEBSEC的提示。。

现在打站基本上都是XXS来搞的

XSS太多了.

膜拜传说中的脚本小子大牛

向楼主学xi

大牛啊!!