恶意 Chrome 扩展程序窃取 90 万用户的 ChatGPT 和 DeepSeek 对话

两款恶意 Chrome 扩展程序通过秘密地将 ChatGPT 和 DeepSeek 对话以及完整的浏览历史记录泄露到攻击者服务器,导致超过 90 万用户受到侵害。

两款恶意 Chrome 扩展程序通过秘密地将 ChatGPT 和 DeepSeek 对话以及完整的浏览历史记录泄露到攻击者服务器,导致超过 90 万用户受到侵害。

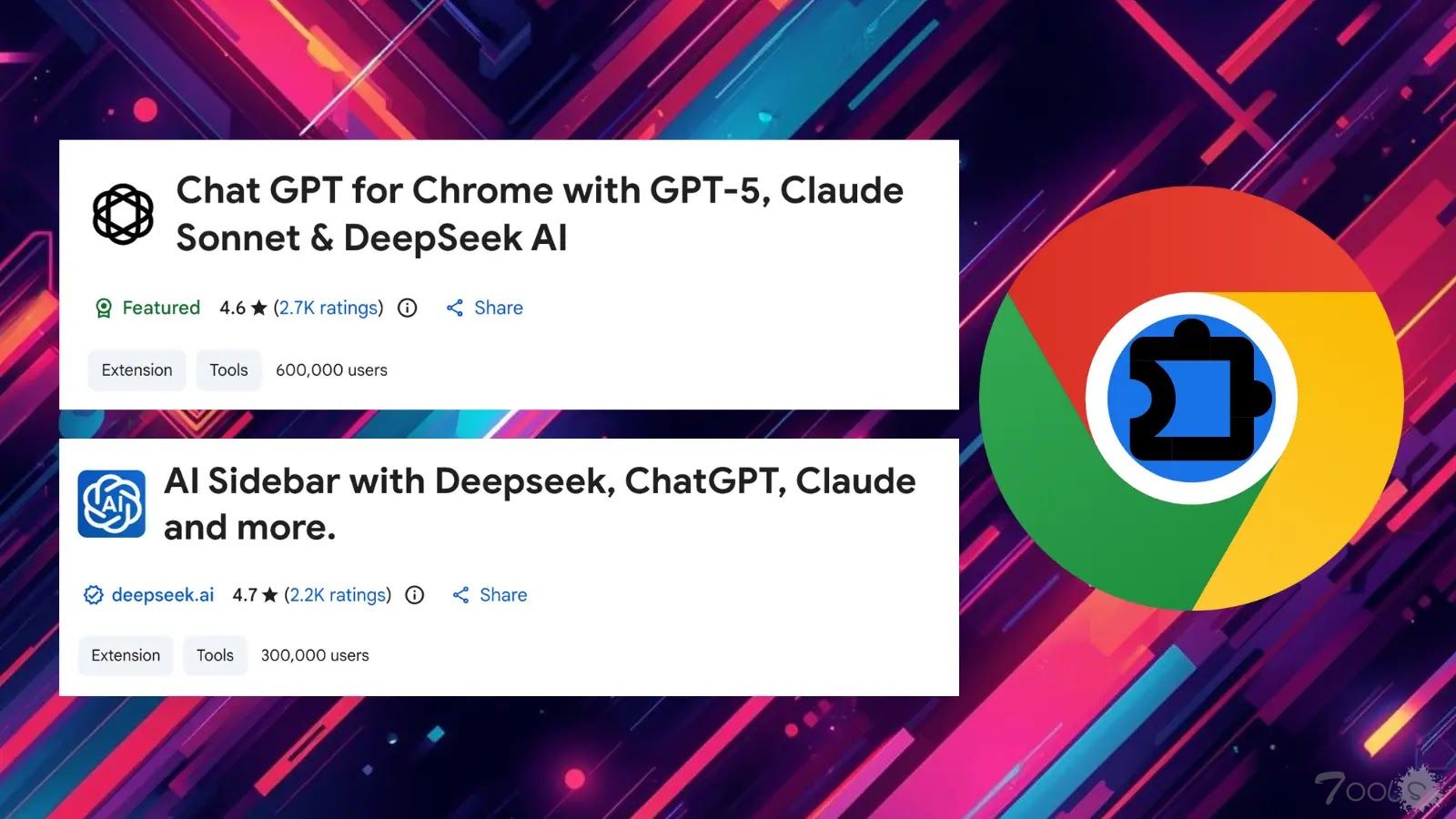

该恶意软件由 OX Security 研究人员发现,它冒充合法的 AITOPIA AI 侧边栏工具,其中一个假冒版本甚至获得了 Google 的“精选”徽章。

OX 研究团队在例行分析中发现了这一威胁,揭示了克隆 AITOPIA 界面的扩展程序,该界面用于与 GPT 和 Claude 等 LLM 进行聊天。

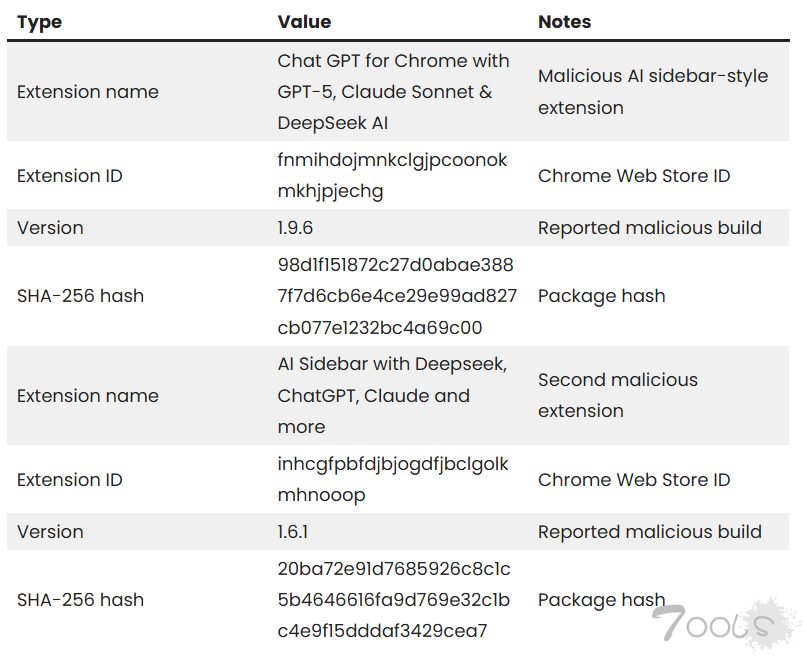

名为“Chat GPT for Chrome with GPT-5, Claude Sonnet & DeepSeek AI”(600K+ 用户,ID:fnmihdojmnkclgjpcoonokmkhjpjechg,版本 1.9.6)和“AI Sidebar with Deepseek, ChatGPT, Claude and more”(300K+ 用户,ID:inhcgfpbfdjbjogdfjbclgolkmhnooop)的插件请求“匿名分析”同意,以掩盖数据窃取行为。

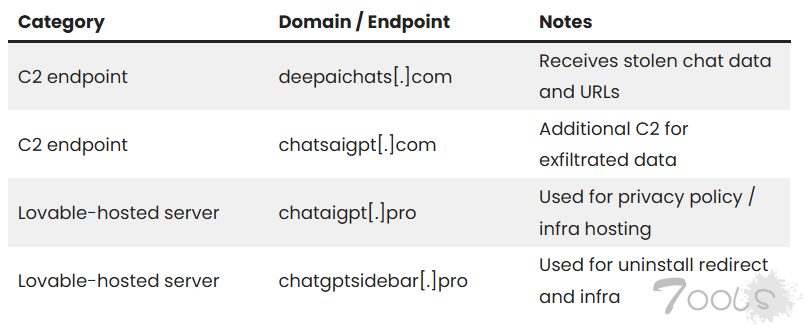

威胁行为者将隐私政策托管在 Lovable.dev 上以掩盖其来源,而未卸载的扩展程序会重定向到另一个网站。

恶意软件的运作方式

已安装的扩展程序通过 chrome.tabs.onUpdated API 监控标签页,为每个受害者生成唯一的“gptChatId”。一旦检测到 chatgpt.com 或 deepseek.com 的 URL,它们就会抓取 DOM 元素以获取提示、回复和会话 ID,并将数据存储在本地,然后进行 Base64 编码,并每 30 分钟将一批数据发送到 deepaichats.com 或 chatsaigpt.com 等C2 服务器。

这捕获了 AITOPIA 公开的服务器存储中遗漏的专有代码、业务策略、PII、搜索查询和内部 URL。

窃取的聊天记录可能泄露知识产权、商业机密和个人数据,导致间谍活动或在暗网论坛上出售。浏览日志会暴露用户的习惯、活动标记和组织结构,从而使受影响的企业更容易遭受网络钓鱼或身份盗窃。

截至 2026 年 1 月 7 日,这两个扩展程序仍然可以下载,第一个扩展程序在披露后被取消了“特色”状态,但最近一次更新是在 2025 年 10 月。

用户应访问 chrome://extensions,按 ID 删除,或使用应用商店页面: ChatGPT 扩展程序、AI Sidebar。无论是否有徽章,都应避免使用未经验证的扩展程序;请坚持使用信誉良好的来源。

IoCs

Network and C2 IoCs

评论2次

不知名的扩展说实话 很少去用就算要用 都是丢虚拟机

我差点使用第2个扩展,我差点中招了啊 😃 还好我看到了楼主这个文章,楼主的这1篇文章很及时。