Web安全

发个WP-Sendsms的XXS漏洞

从国外网站译下来的,大家看看哈。WP-Sendsms是一款wordpress 的发送短信的插件,插件有自己的配置页面,可以配置sms的网关。这个XXS漏洞允许你通过跨站请求漏洞触发来修改网关配置。XSS地址http://127.0.0.1/wordpress-3.5.1/wordpress/wp-admin/admin.php?page=sms攻击代码如下:<html><head><script

dedecms漏洞getshell EXP最新可用

看贴不回,没JJ漏洞大家都知道是哪个。其实我一直在玩。。郁闷 虽然这个漏洞不是我第一个发现的,以前也是朋友告诉我。但是没公开。我承认想自己留着玩。。以前这个漏洞应该很多人知道没发出来而已。刚看了出的几个exp .. 进后台。还得找后台路径 太麻烦了吧?getshell 很容易 。 既然刚发出来的是 sql

ECShop的一个getshell

在很久很久以前 这个漏洞就已经存在了,但是由于demo/这个目录一般都已经被删除了,所以挺鸡肋的。昨天看到有同学发了一个demo/目录下的 本地包含(无法截断的情况下,实在没有太大意义),所以我就在回复中提了这个漏洞,原来我以为,出于技术交流目的,那提示已经完全足够了,后来发现我错了{:6_440:

ECShop网店系统最新版本地包含漏洞

ECShop网店系统最新版本地包含漏洞 BY:风之传说这个洞,其实我在2012年1月的时候看ecshop就分析出来过,当初由于感觉鸡肋就没怎么放出来。刚下了个官网最新版的,没想到还存在。Seay大牛的微博说,靠他的神器挖出一个漏洞,不知道是不是我找的这个,仔细看了下,他那个是GET提交的,应该不是我这个。

我来说说最新这个dedecms getshell 不成功的原因吧

如题直接给代码data/config.cache.inc.php$cfg_mysql_type = 'mysql';include/common.inc.php//引入数据库类if ($GLOBALS == 'mysqli' && function_exists("mysqli_init")) //如果配置的是 mysql 或者 mysqli_init() 支持这个函数 都是可以成功的{ require_once(DEDEINC.'/dedesqli.class.php');} e

dedecms最新版本修改任意管理员漏洞

此漏洞无视gpc转义,过80sec注入防御。起因是全局变量$GLOBALS可以被任意修改,随便看了下,漏洞一堆,我只找了一处。include/dedesql.class.php if(isset($GLOBALS)) { $v1 = $v2 = ''; for($i=0;isset($arrs1);$i++) { $v1 .= chr($arrs1); } for($i=0;isset($arrs2);$i++)

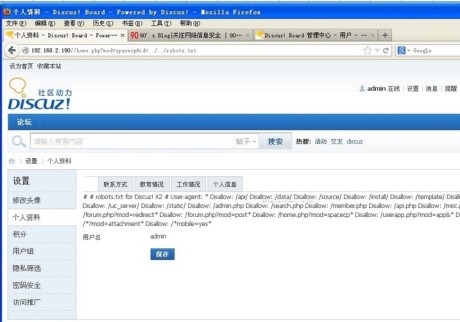

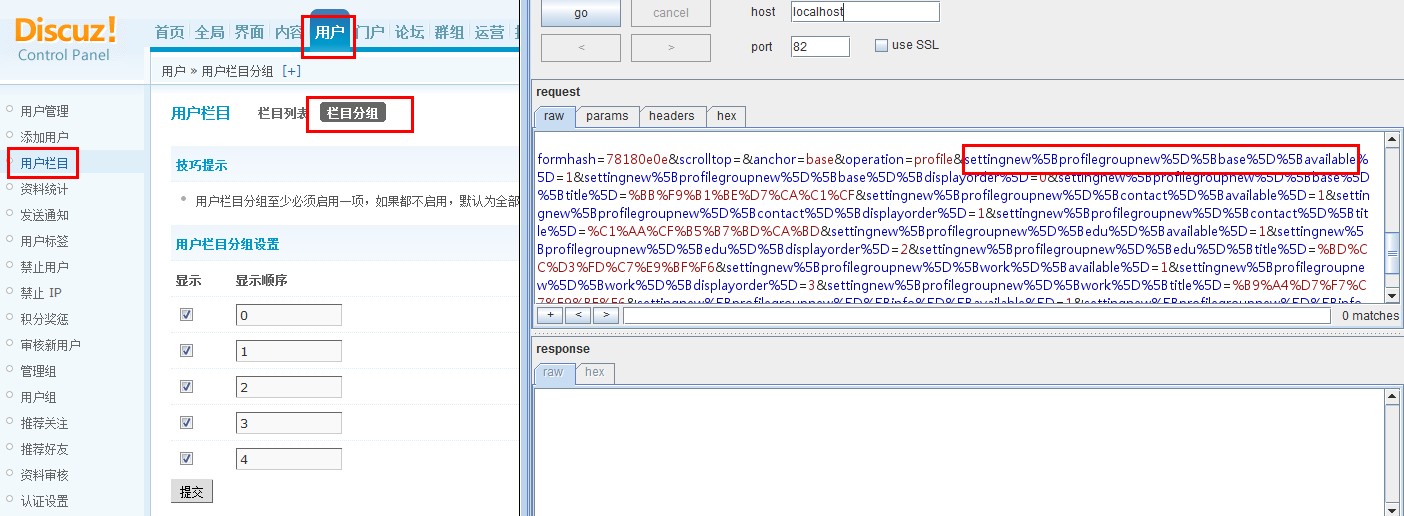

discuz x2-3 后台拿shell简要分析

(discuz都x3了,你的BMW x3在哪) by fake首先原文地址 http://www.unhonker.com/bug/1217.html 先跳过这第一步"查看源代码打印帮助Content-Disposition: form-data; name="settingnew"改为Content-Disposition: form-data; name="settingnew""这个先不管直接看/home.php?mod=spacecp&id=../../robots

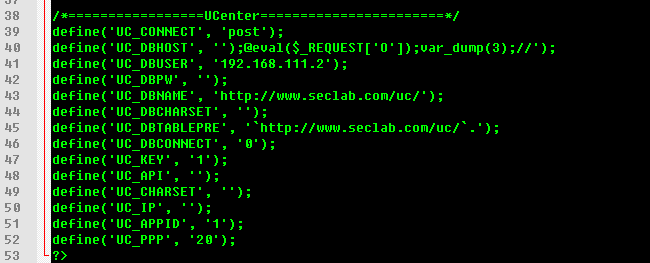

MetInfo_v5.1.3任意文件上传漏洞

MetInfo 23号发布了新版本5.1.5,修补了本文提到的漏洞,当然严格来说应该是任意变量覆盖漏洞....ps:欢迎各种形式转载,首发t00ls.net注:请勿利用本文内容从事一切非法活动,否则后果自负author:my5t3ry废话不多说,看代码:include\common.inc.php 20 - 39$db_settings = parse_ini_file(ROOTPATH.'

discuz x 最新后台getshell

原帖地址内容:http://zone.wooyun.org/content/3894用户 - 用户栏目 - 栏目分组 抓包Content-Disposition: form-data; name="settingnew"改为Content-Disposition: form-data; name="settingnew"访问/home.php?mod=spacecp&id=../../robots.txt%0057 ***********************************************

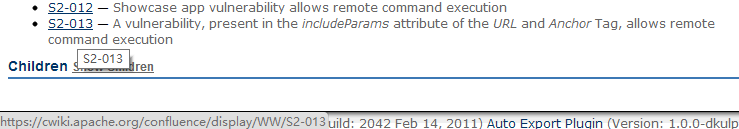

Struts2远程代码执行漏洞分析(S2-013)

微博看到的所以转来 by 空虚浪子心 http://www.inbreak.net 微博:http://t.qq.com/javasecurity摘要Apache官方的struts2产品,最近出了一个远程代码执行漏洞,编号“S2-013”,目前是0DAY,官方没有修补方案出现。http://struts.apache.org/development/2.x/docs/security-bulletins.html — (公告)