@T00ls:

努力只会及格,拼命才会优秀。

热门文章

安全资讯专访simeon:攻防深处,薪火相传【T00ls人物专访第二十期】

### 自我介绍simeon,前阿里巴巴集团安全部高级安全专家,曾就职 ...

安全资讯MongoDB 存在严重未经身份验证的漏洞,可通过 zlib 压缩泄露敏感数据

漏洞通报:MongoDB 严重安全漏洞 (CVE-2025-14847)一个编号为 CV ...

最新回复

不错不错,是自己搞的吗?

2026-02-08 01:46:05

52破解不是有开源的吗,是DLL直接放进去 ...

2026-02-08 00:18:48

还是hunter的好用

2026-02-07 21:36:42

僵尸网络 配合 远程控制工具 ,只要有人 ...

2026-02-07 15:30:09

它这个 泄露了约 140 万个客户帐户的个人 ...

2026-02-07 15:27:58

精华推荐

T00ls.Com版权所有。T00ls所有原创文章未经管理团队许可,禁止一切形式的转载。当前正在使用CDN加速。

Copyright © 2008 - 2026 T00ls All Rights Reserved.

评论10次

眼睛好累。

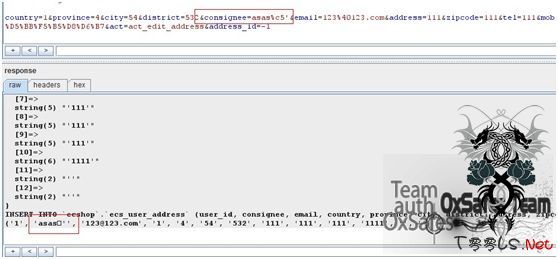

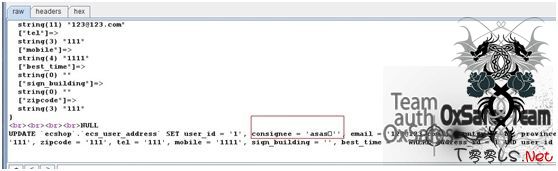

图不能放大么 ? 首发 0xsafes 啊, 没有邀请码的说。

话说看得有点头疼

顶上来 就是截图看不清啊

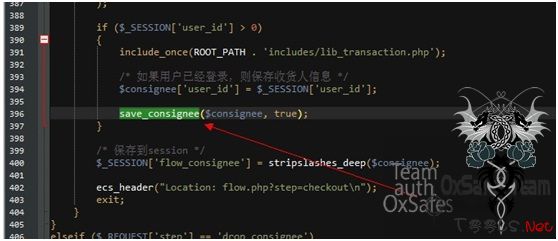

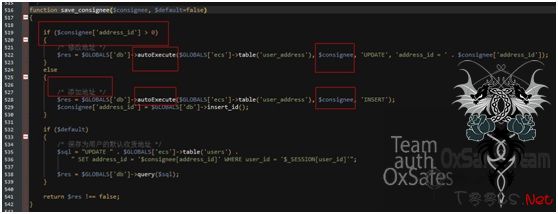

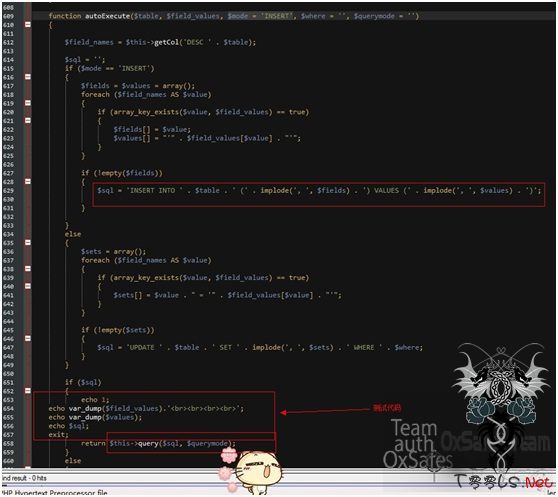

无需exp,照样拿shell

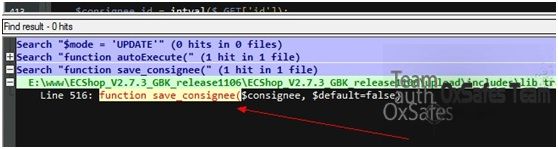

INSERT 和UPDATE的作用不大吧 还有一处在AFFICHE.php里也有一样的情况

神器 burp

@panda 6.jpg是什么工具啊

Exp就不写了

感谢楼主的分享~