渗透测试

利用腾讯云1元服务器低成本搭建外网Metasploit

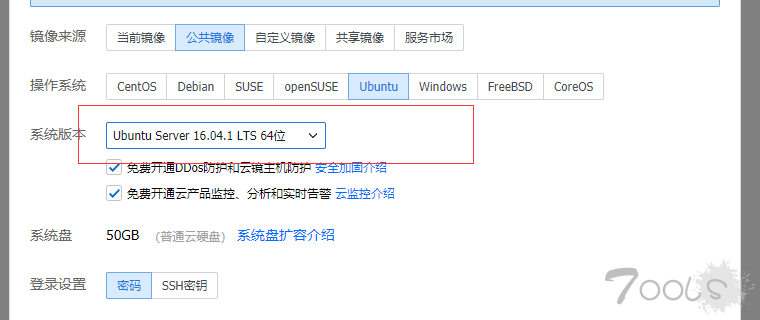

本文中心不是能不能买学生服务器,,中心是腾讯云服务器不用借助第三方工具做内网穿透。网上大部分是借助ngrok做内网穿透。。。。准备工作:腾讯云服务器(本文使用腾讯云1元学生服务器),Xshell5,一台存在MS17010漏洞的机器,一双勤劳的双手腾讯云一元云服务器地址(以前是1元,现在不知道是多少了

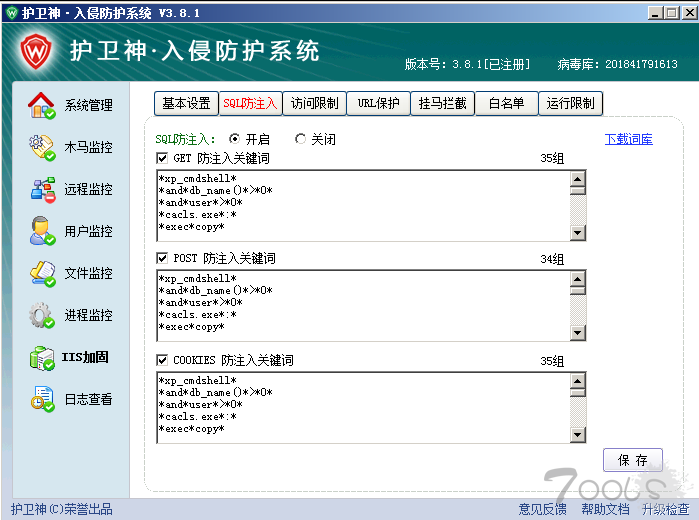

Bypass 护卫神SQL注入防御(多姿势)

###0x00 前言护卫神一直专注服务器安全领域, 其中有一款产品,护卫神·入侵防护系统 ,提供了一些网站安全防护的功能,在IIS加固模块中有一个SQL防注入功能。这边主要分享一下几种思路,Bypass 护卫神SQL注入防御。###0x01 环境搭建 护卫神官网:http://www.huweishen.com软件版本:护卫神·入侵防

乌.试炼

一个基础渗透测试思路。用途:扩展渗透测试思路(肯定还是不足的,望广大t00ls网友大家一起完善把。)为什么要用代码标签框起来呢?因为在写的过程中是使用的notepad++写的,使用notepad++打开黏贴,视觉效果整体整洁度也是nice的一批一批的。百变不离其宗的渗透测试 基础 一.得到目标网站第一

Bypass 360主机卫士SQL注入防御(多姿势)

###0x00 前言上一篇文章 《(https://www.t00ls.com/thread-45736-1-1.html) 》有幸被管理加精,激发了我做技术分享的热情。这里立个flag,如果这一篇文章也有幸被加精,就努力多找几款WAF,写成一个Bypass系列,彻底贯彻我的id。在服务器客户端领域,曾经出现过一款360主机卫士,目前已停止更新和维护

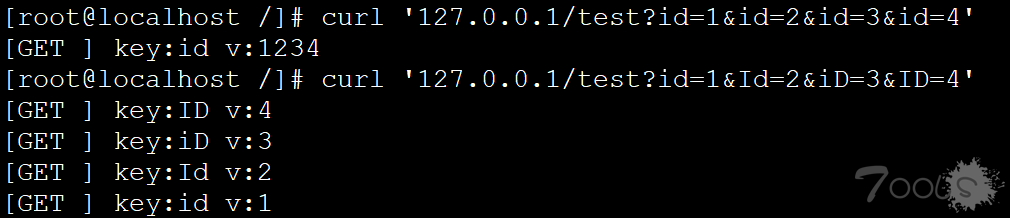

Bypass ngx_lua_waf SQL注入防御(多姿势)

0x00 前言ngx_lua_waf是一款基于ngx_lua的web应用防火墙,使用简单,高性能、轻量级。默认防御规则在wafconf目录中,摘录几条核心的SQL注入防御规则:select.+(from|limit)(?:(union(.*?)select))(?:from\W+information_schema\W)这边主要分享三种另类思路,Bypass ngx_lua_waf SQL注入防御。0x01 环境

CSRF之你登陆我账户-业务逻辑组合拳劫持你的权限

#### 转载自安全客 https://www.anquanke.com/post/id/106961> 作者: 启明星辰(江苏)-Vulkey_Chen 米斯特安全攻防实验室## 前言这是一个理论上通杀很多大型企业网站的漏洞缺陷~可能很多朋友点击来看见标题就觉得,这家伙在吹牛逼了我倒要看看这货能怎么吹,CSRF之登陆我的账号能有啥玩意危害?先按奈住

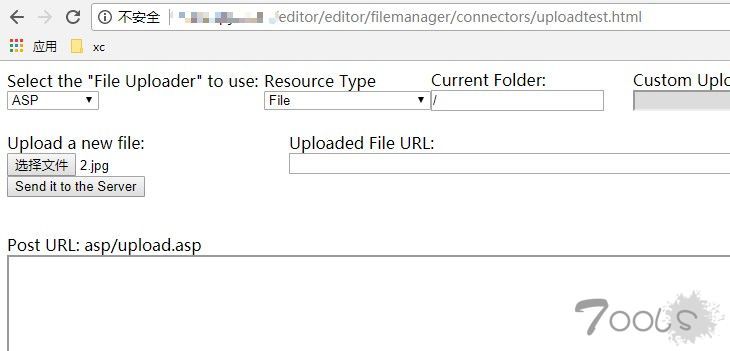

投稿文章:手动修复fck编辑器漏洞

###手动修复fck编辑器漏洞某天看到这样一个编辑器,显然是fck编辑器,手动搜索了一下该编辑器的漏洞,大部分都没利用成功,自己动手试试。正常传一张图片试试,可以正常上传在文件名后加空格可轻易绕过检测虽然文件上传成功了,但是没有执行权限,尝试将其传到上一级目录,改了好几个参数,比如:Curre

Weblogic引发的血案-2

起因第二篇本来打算不发的,因为很多地方都和第三篇的一样,但T00ls大大发来信息说让我出第二篇,那就有始有终,不断片吧。shell直接用WebLogic_Wls-Wsat_RCE_Exp.jar exp获取到shell,和上一篇文章一样。(最近新出的Weblogic漏洞,不知大家试了没)hostname -->OXXXsysteminfo -->Windows Serverr 2008

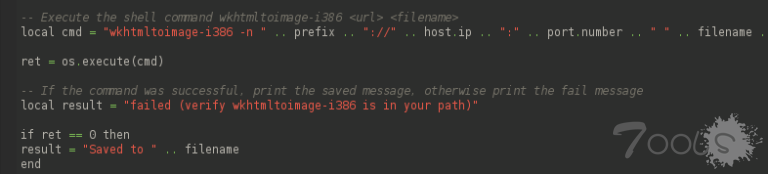

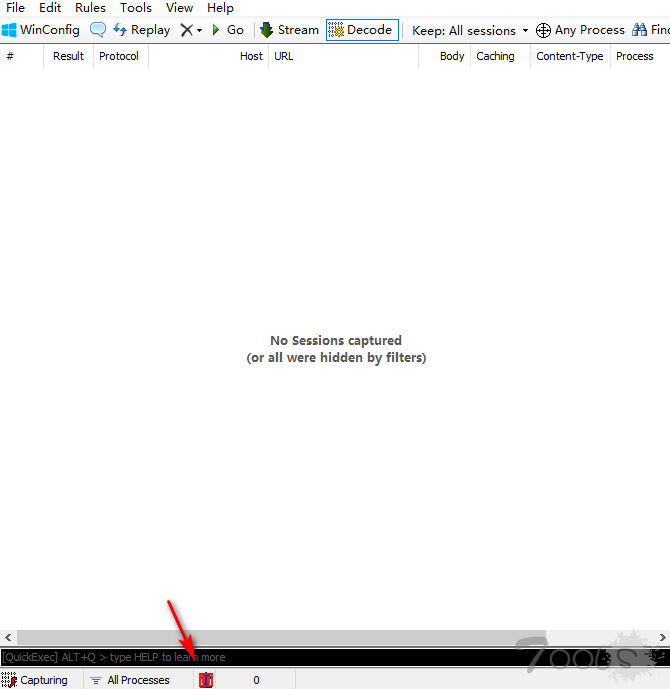

Nmap扫描截图 服务

渗透测试时,您可以发现许多甚至不运行Web 应用程序的服务。为了解决此问题并仅查看特定服务正在运行的应用程序Trustwave SpiderLabs创建了一个Nmap脚本,允许您截取正在运行的Web服务。这个脚本依赖于wkhtmltoimage工具以提高工作效率。因此,第一步是下载它,解压缩并将其复制到/ usr/local/bin 文件

Web安全测试学习手册-业务逻辑测试

>本文已经首发i春秋了,首先感谢朋友倾璇的邀请 http://payloads.online/archivers/2018-03-21/1 ,参与了<web安全测试学习手册>的相关撰写,目前负责业务逻辑测试这一块的撰写,目前初步已经成型,先发出来让大家看看,欢迎点评(后期会增加上图文案例),也可以加入我们一起来撰写~# 业务逻辑测试介