江森自控多款关键产品曝出严重漏洞,可致远程SQL注入攻击

一份紧急安全通告指出,江森自控(Johnson Controls)多款工业控制系统(ICS)产品中存在一个严重的SQL注入漏洞。 该漏洞编号为CVE-2025-26385,其在CVSS v3评分体系中获得了满分10.0分的最高严重性评级,表明其对受影响基础设施构成最高级别的风险。

一份紧急安全通告指出,江森自控(Johnson Controls)多款工业控制系统(ICS)产品中存在一个严重的SQL注入漏洞。

该漏洞编号为CVE-2025-26385,其在CVSS v3评分体系中获得了满分10.0分的最高严重性评级,表明其对受影响基础设施构成最高级别的风险。

此漏洞源于对命令注入中使用的特殊元素处理不当,使得远程攻击者无需身份验证即可执行任意SQL命令。

成功利用此漏洞可使攻击者篡改、删除或窃取受影响系统中的敏感数据。

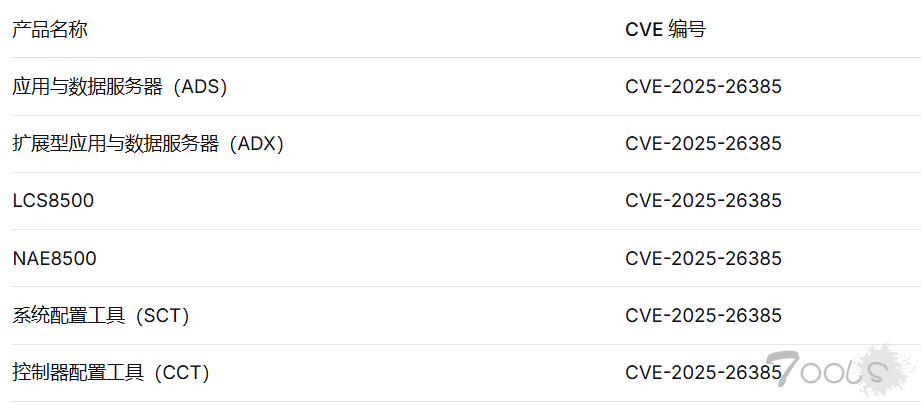

该漏洞影响了江森自控的六款产品,这些产品广泛应用于全球各关键基础设施领域。江森自控的产品部署于商业设施、关键制造业、能源生产、政府运营及交通系统等多个关键行业。

该公司总部位于爱尔兰,业务遍布全球,使得此漏洞的影响范围极为广泛。

建议的防御措施

美国网络安全和基础设施安全局(CISA)建议各组织采取以下防御措施以降低漏洞利用风险:

必须将控制系统网络与互联网隔离,并部署在防火墙之后,与企业业务网络基础设施进行分隔。

对于需要远程访问的情况,应部署已安装最新安全补丁的虚拟专用网络(VPN),同时需认识到VPN的安全性依赖于所连接设备自身的安全性。

对于无法立即安装补丁的遗留系统,网络分段和物理隔离是至关重要的保护策略。

受影响产品及范围

该漏洞影响以下江森自控应用程序:

当前情况与协调披露

截至本通告发布日期(2026年1月27日),CISA尚未记录到任何公开利用此漏洞的行为。然而,该漏洞的严重评级及其影响的广泛性,要求系统管理员和安全团队立即予以关注。

本通告编号为ICSA-26-027-04,是江森自控最初发布的安全通告(JCI-PSA-2026-02)的再次发布。江森自控已将此漏洞报告给CISA,促成了协调披露,使得安全团队在潜在攻击尝试前有充足的准备时间。

行动建议

各组织在部署防御措施前,应优先进行影响分析和风险评估,以避免对业务运营造成中断。若观察到任何可疑活动,应将相关发现报告给CISA,以便与其他上报事件进行关联分析并进行全面的威胁追踪。

评论0次