文章列表

针对 Microsoft 365 用户的 一键钓鱼工具“Quantum Route Redirect 正在世界各地进行收割

这个自动化平台将复杂的网络钓鱼作转变为简单的一键攻击,轻松绕过传统的安全措施。据安全公司 KnowBe4 称,该工具允许经验不足的攻击者进行需要高水平专业知识的网络犯罪活动,从而给网络钓鱼格局带来危险的变化。已经证实,已有90个国家有受害者,其中美国占76%。网络钓鱼攻击消除了技术障碍......即

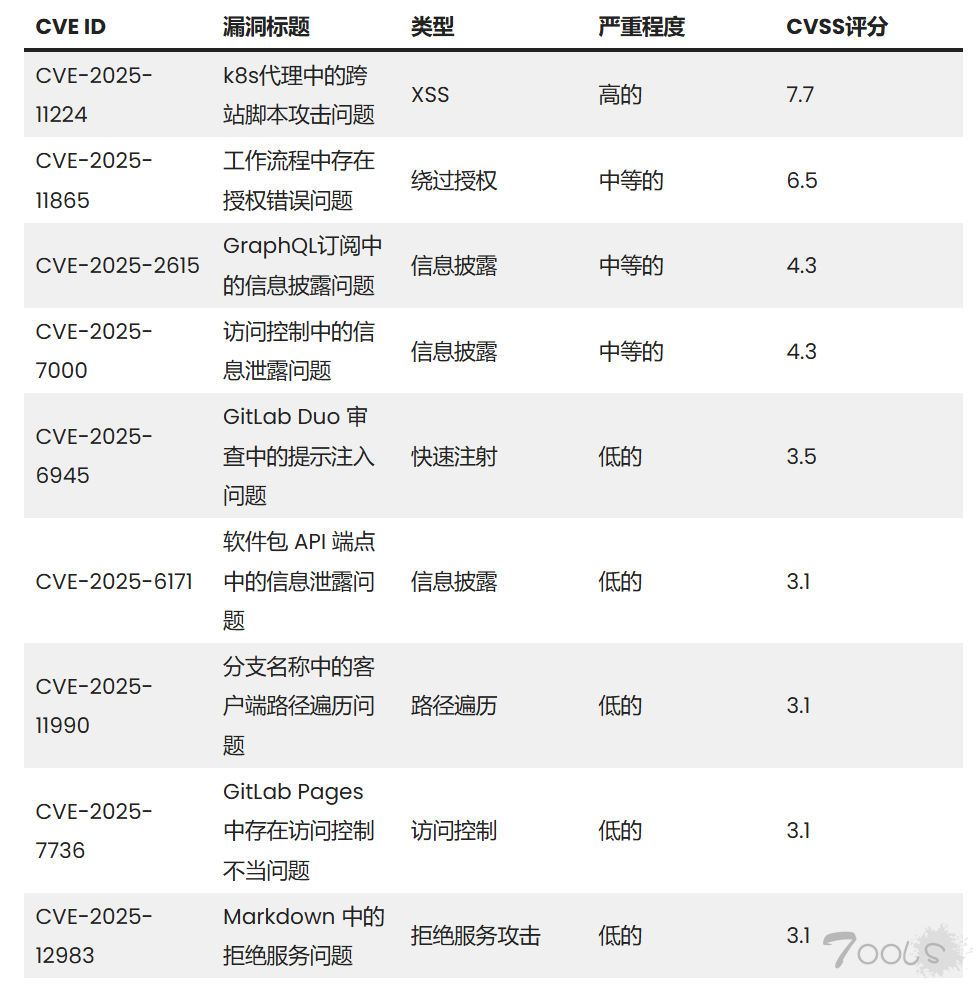

GitLab 多个漏洞允许攻击者注入恶意提示信息以窃取敏感数据

GitLab 发布了紧急安全补丁,修复了影响社区版和企业版的多个漏洞。该公司发布了 18.5.2、18.4.4 和 18.3.6 版本,以修复可能允许攻击者泄露敏感信息和绕过访问控制的关键安全问题。最令人担忧的漏洞涉及 GitLab Duo 审查功能中的提示注入攻击。攻击者可以直接将隐藏的恶意提示注入合并请求评论中。这

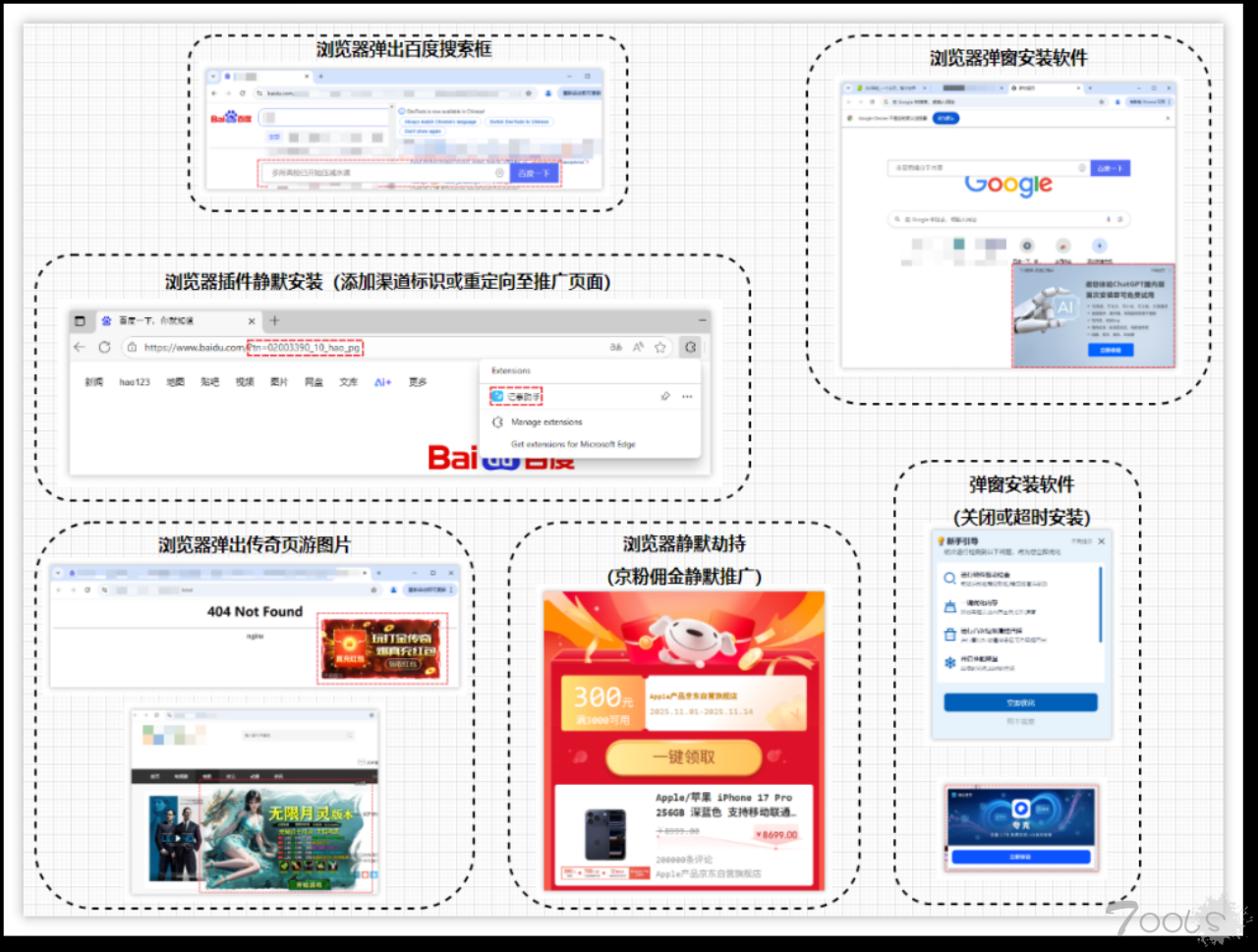

火绒安全曝光360旗下鲁大师及其关联公司利用云控等技术进行复杂流量劫持的黑幕

昨天下午网络安全软件开发商火绒安全发布详细的技术分析报告揭露 360 旗下硬件检测软件鲁大师以及美化工具小鸟壁纸等利用极其复杂的云控技术进行流量劫持,大量不明所以的用户被鲁大师等软件劫持且隐私安全遭到严重侵害。报告显示鲁大师等软件在没有获得用户明确同意的情况下弹窗安装推广软件、篡改京

与伊朗有联系的集团以色列防务公司被黑客入侵,澳大利亚军方提供的韩华战车信息也被泄露

通过以色列国防公司进行“供应链黑客攻击”据澳大利亚《网络日报》报道,他们入侵了 17 个直接或间接为以色列国防工业服务的机构和公司,获得了数十 TB 的个人数据、行政文件、技术图纸、语音通话和视频记录。Cyber Tupan 发布的泄露信息包括有关澳大利亚国防军 (ADF) 70 亿澳元(约合 7 万亿韩元)

关于域名被墙或污染的原理?大神求指点。

最近有一些组织或者机构,一直在操作域名,导致域名“被墙”或“污染”。甚至有些域名直接强制解析到 127.0.0.1或0.0.0.0 直接无法接触。有没有懂的大神,了解这东西原理怎么搞的?探讨一下呗,这一块遇到盲区了。很多人都不懂。寻找很久这个事情了,还是有人会做?

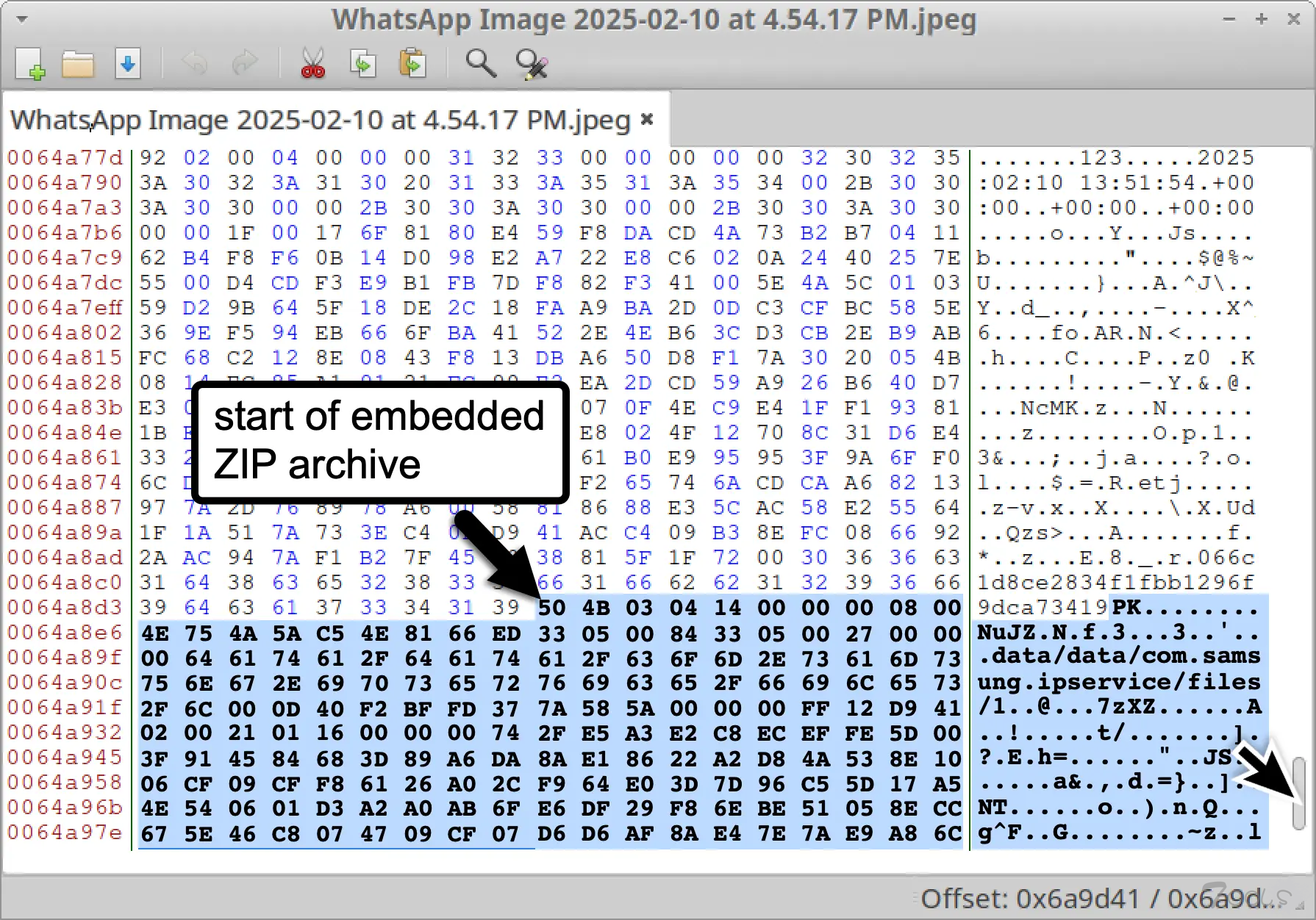

黑客利用零日漏洞,通过一张 WhatsApp 图片劫持三星 Galaxy 手机

一款名为 LANDFALL 的复杂间谍软件攻击三星 Galaxy 设备,利用零日漏洞通过在WhatsApp上分享的看似无害的图片来渗透手机。这项自 2024 年年中开始的攻击活动,使攻击者能够部署商业级 Android 恶意软件,该软件能够在无需用户交互的情况下对设备进行全面监控。这一发现凸显了中东地区国家相关监控工具

黑客组织 Scattered Spider 和 DragonForce 攻击了 英国领先的零售公司玛莎百货

黑客攻击发生后,玛莎百货投入1.016亿英镑(约合1915亿韩元)用于数据恢复、网络修复、客户通知和危机应对沟通等工作。此外,该公司还花费3400万英镑(约合640亿韩元)对其技术和物流系统进行了全面升级。黑客组织 Scattered Spider 和 DragonForce 联合攻击了 英国领先的零售公司玛莎百货之后,导致

有匿名黑客入侵了美国宾夕法尼亚大学,通过社会工程攻击的手段窃取校友和捐赠者的敏感信息

黑客攻击的事实是在上个月31日(当地时间)发现的。黑客使用被劫持员工的 PennKey SSO 帐户来访问该大学的 Salesforce 实例、Qlik 分析平台、SAP 商业智能系统、SharePoint 文件等。120 万个捐赠者数据库被盗黑客从大学 SharePoint 和盒子存储中窃取了 1.71 GB 的内部文档,包括电子表格、财务信息和校

专访xiya:从破解到构建,一名团队负责人的安全观【T00ls人物专访第十九期】

### 自我介绍大家好,我是陈博(ID:xiya),目前就职于启明星辰集团有限公司,任职创新事业群总经理、集团合伙人,现任北京海淀区青联委员、中国青年科协委员,北京市未成年人保护工作先进个人。致力于网络安全领域十五年,云众可信团队创始人,云子可信团队负责人。### 先来让我们看看朋友们对他的看

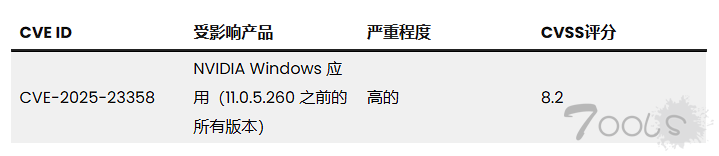

NVIDIA NVApp for Windows 漏洞允许攻击者执行恶意代码

NVIDIA 已修复其 Windows 应用程序中的一个严重漏洞,该漏洞可能允许本地攻击者在受影响的系统上执行任意代码并提升权限。该漏洞编号为CVE-2025-23358,存在于安装程序组件中。它对运行该应用程序的 Windows 用户构成重大安全风险。该漏洞源于 NVIDIA 应用程序安装程序中的搜索路径元素问题,被归类为