RansomHub 集团在最新网络攻击中部署了新的 EDR 攻击工具

RansomHub 集团在最新网络攻击中部署了新的 EDR 攻击工具

据观察,与 RansomHub 勒索软件有关联的网络犯罪组织正在使用一种新工具,用于终止受感染主机上的端点检测和响应 (EDR) 软件,该组织与AuKill(又名 AvNeutralizer)和Terminator等其他类似程序一样。

网络安全公司 Sophos 将这款 EDR 杀伤实用程序称为 EDRKillShifter,该公司在 2024 年 5 月的一次失败的勒索软件攻击中发现了该工具。

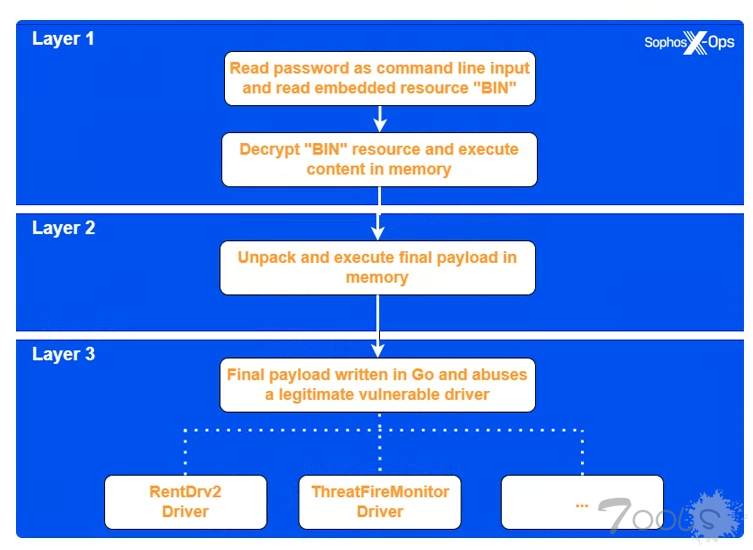

安全研究员 Andreas Klopsch表示: “EDRKillShifter 工具是一种‘加载器’可执行文件,是一种合法驱动程序的交付机制,但这种驱动程序容易受到滥用(也称为‘自带易受攻击的驱动程序’,简称BYOVD工具) 。”“根据威胁行为者的要求,它

可以交付各种不同的驱动程序负载。”

RansomHub是 Knight 勒索软件的疑似改名,于 2024 年 2 月浮出水面,利用已知的安全漏洞获取初始访问权限并放弃合法的远程桌面软件(例如 Atera 和 Splashtop)以获得持续访问权限。

上个月,微软透露,臭名昭著的电子犯罪集团 Scattered Spider 已将 RansomHub 和 Qilin 等勒索软件纳入其武器库。

该可执行文件通过命令行和密码字符串输入执行,解密名为 BIN 的嵌入资源并在内存中执行。BIN 资源解压并运行基于 Go 的最终混淆负载,然后利用不同的易受攻击的合法驱动程序来获得提升的权限并解除 EDR 软件的武装。

Klopsch 表示:“该二进制文件的语言属性为俄语,这表明恶意软件作者在具有俄罗斯本地化设置的计算机上编译了可执行文件。所有未打包的 EDR 杀手都在 .data 部分嵌入了一个易受攻击的驱动程序。”

为了减轻威胁,建议保持系统更新、在 EDR 软件中启用防篡改保护并对 Windows 安全角色实行严格的卫生措施。

Klopsch 表示:“只有当攻击者提升其控制的权限,或获得管理员权限时,这种攻击才有可能实现。用户权限和管理员权限之间的分离有助于防止攻击者轻易加载驱动程序。”

在此之前,有人观察到威胁行为者通过修改 BitDefender、Malwarebytes 和 Sophos 的合法防病毒二进制文件来传播一种名为 SbaProxy 的新型隐秘恶意软件,并使用伪造的证书再次对文件进行签名,以便通过命令和控制 (C2) 服务器建立代理连接,作为正在进行的活动的一部分。

SbaProxy 旨在在客户端和目标之间建立代理连接,以便将流量路由到 C2 服务器和受感染的机器。该恶意软件仅支持 TCP 连接。

AT&T LevelBlue 实验室表示:“这种威胁影响巨大,因为它可用于创建代理服务,从而促进恶意活动,并可能出售以获取经济利益。该工具以 DLL、EXE 和 PowerShell 脚本等各种格式分发,由于其复杂的设计和合法的外观,很难检测。”

评论0次