黑客入侵 NGINX 服务器以重定向用户流量

黑客入侵 NGINX 服务器以重定向用户流量

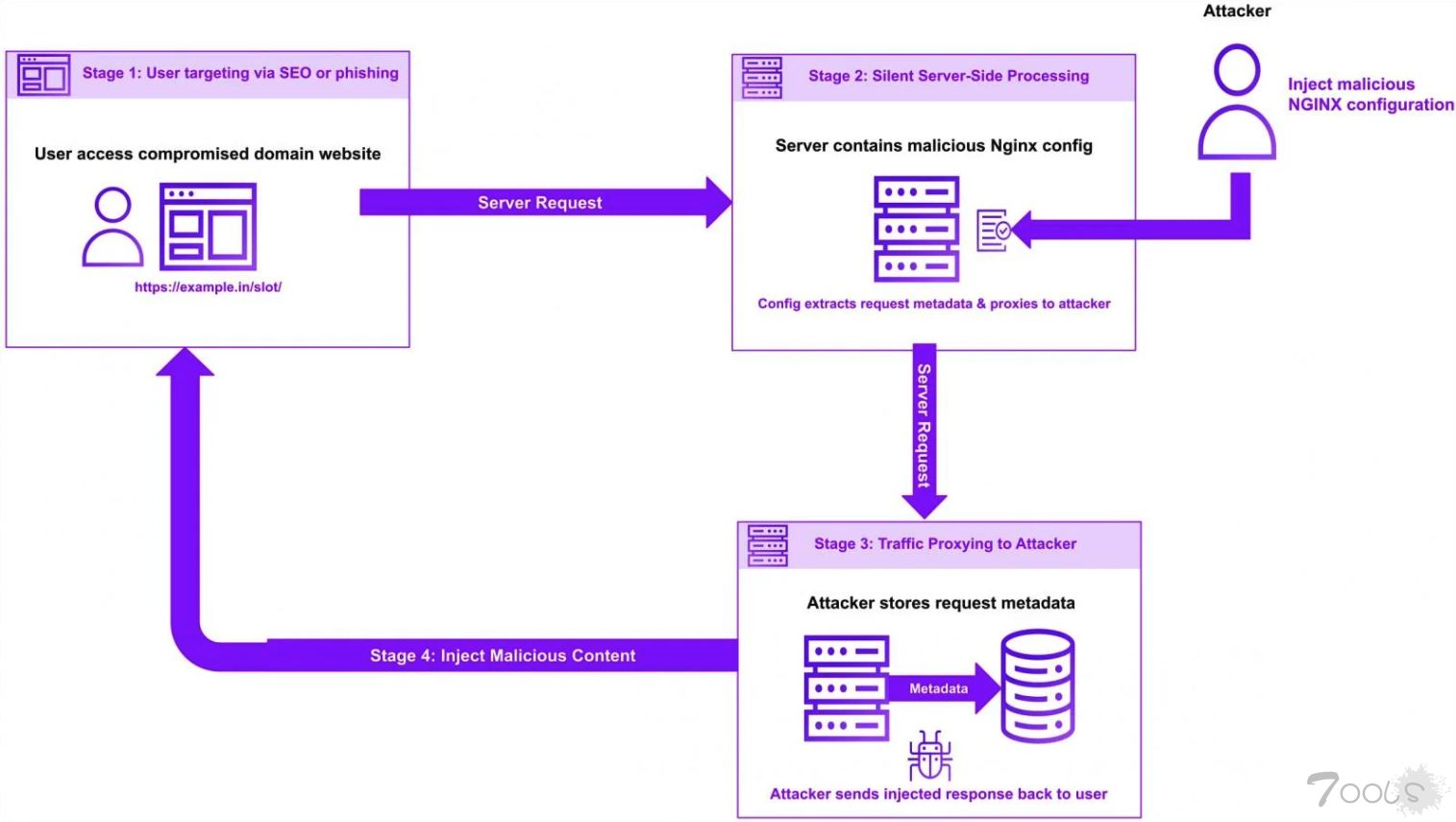

攻击者正在入侵 NGINX 服务器,劫持用户流量并将其重新路由到攻击者的后端基础设施。

NGINX 是一款用于网络流量管理的开源软件。它充当用户和服务器之间的连接桥梁,并用于网站服务、负载均衡、缓存和反向代理。

DataDog 安全实验室的研究人员发现,此次恶意活动的目标是亚洲顶级域名(.in、.id、.pe、.bd 和 .th)以及政府和教育网站(.edu 和 .gov)使用的 NGINX 安装和 Baota 主机管理面板。

攻击者通过注入恶意“location”块来修改现有的 NGINX 配置文件,从而捕获攻击者选择的 URL 路径上的传入请求。

然后,他们重写这些 URL,使其包含完整的原始 URL,并通过“proxy_pass”指令将流量转发到攻击者控制的域。

被滥用的指令通常用于负载均衡,允许 NGINX 将请求重新路由到备用后端服务器组以提高性能或可靠性;因此,滥用该指令不会触发任何安全警报。

请求头(例如“Host”、“X-Real-IP”、“User-Agent”和“Referer”)会被保留,以使流量看起来合法。

该攻击使用脚本化的多阶段工具包来执行 NGINX 配置注入。该工具包分五个阶段运行:

第一阶段 – zx.sh:作为初始控制脚本,负责下载并执行剩余阶段。它包含一个备用机制,如果 curl 或 wget 不可用,则会通过 TCP 发送原始 HTTP 请求。

第二阶段 – bt.sh:针对由 Baota 控制面板管理的 NGINX 配置文件。它会根据 server_name 值动态选择注入模板,安全地覆盖配置,并重新加载 NGINX 以避免服务中断。

第三阶段 – 4zdh.sh:枚举常见的 NGINX 配置位置,例如 sites-enabled、conf.d 和 sites-available。它使用 csplit 和 awk 等解析工具来防止配置损坏,通过哈希和全局映射文件检测先前的注入,并在重新加载之前使用 nginx -t 验证更改。

第四阶段 – zdh.sh:采用更精准的目标定位方法,主要针对 /etc/nginx/sites-enabled 文件,尤其关注 .in 和 .id 域名。它遵循相同的配置测试和重新加载流程,并以强制重启 (pkill) 作为备用方案。

第五阶段 – ok.sh:扫描被入侵的 NGINX 配置,构建被劫持域名、注入模板和代理目标的映射图。收集到的数据随后被泄露到 158.94.210[.]227 的命令与控制 (C2) 服务器。

这些攻击很难被检测到,因为它们不利用 NGINX 漏洞;相反,它们将恶意指令隐藏在 NGINX 的配置文件中,而这些配置文件很少被仔细检查。

此外,用户流量仍然会到达预期目的地,通常是直接到达,因此除非进行专门的监控,否则不太可能注意到攻击者基础设施的经过。

NGINX 是一款用于网络流量管理的开源软件。它充当用户和服务器之间的连接桥梁,并用于网站服务、负载均衡、缓存和反向代理。

DataDog 安全实验室的研究人员发现,此次恶意活动的目标是亚洲顶级域名(.in、.id、.pe、.bd 和 .th)以及政府和教育网站(.edu 和 .gov)使用的 NGINX 安装和 Baota 主机管理面板。

攻击者通过注入恶意“location”块来修改现有的 NGINX 配置文件,从而捕获攻击者选择的 URL 路径上的传入请求。

然后,他们重写这些 URL,使其包含完整的原始 URL,并通过“proxy_pass”指令将流量转发到攻击者控制的域。

被滥用的指令通常用于负载均衡,允许 NGINX 将请求重新路由到备用后端服务器组以提高性能或可靠性;因此,滥用该指令不会触发任何安全警报。

请求头(例如“Host”、“X-Real-IP”、“User-Agent”和“Referer”)会被保留,以使流量看起来合法。

该攻击使用脚本化的多阶段工具包来执行 NGINX 配置注入。该工具包分五个阶段运行:

第一阶段 – zx.sh:作为初始控制脚本,负责下载并执行剩余阶段。它包含一个备用机制,如果 curl 或 wget 不可用,则会通过 TCP 发送原始 HTTP 请求。

第二阶段 – bt.sh:针对由 Baota 控制面板管理的 NGINX 配置文件。它会根据 server_name 值动态选择注入模板,安全地覆盖配置,并重新加载 NGINX 以避免服务中断。

第三阶段 – 4zdh.sh:枚举常见的 NGINX 配置位置,例如 sites-enabled、conf.d 和 sites-available。它使用 csplit 和 awk 等解析工具来防止配置损坏,通过哈希和全局映射文件检测先前的注入,并在重新加载之前使用 nginx -t 验证更改。

第四阶段 – zdh.sh:采用更精准的目标定位方法,主要针对 /etc/nginx/sites-enabled 文件,尤其关注 .in 和 .id 域名。它遵循相同的配置测试和重新加载流程,并以强制重启 (pkill) 作为备用方案。

第五阶段 – ok.sh:扫描被入侵的 NGINX 配置,构建被劫持域名、注入模板和代理目标的映射图。收集到的数据随后被泄露到 158.94.210[.]227 的命令与控制 (C2) 服务器。

这些攻击很难被检测到,因为它们不利用 NGINX 漏洞;相反,它们将恶意指令隐藏在 NGINX 的配置文件中,而这些配置文件很少被仔细检查。

此外,用户流量仍然会到达预期目的地,通常是直接到达,因此除非进行专门的监控,否则不太可能注意到攻击者基础设施的经过。

评论0次