微软365 Outlook加载项被恶意利用,可在不留痕迹的情况下窃取敏感电子邮件数据

微软 365 生态系统中存在一个重大的架构盲点,使得威胁行为者能够在不留下任何取证痕迹的情况下窃取敏感的电子邮件数据。 这种攻击技术被称为“Exfil Out&Look”,它利用 Outlook 加载项框架来隐蔽地拦截对外通信。

微软 365 生态系统中存在一个重大的架构盲点,使得威胁行为者能够在不留下任何取证痕迹的情况下窃取敏感的电子邮件数据。

这种攻击技术被称为“Exfil Out&Look”,它利用 Outlook 加载项框架来隐蔽地拦截对外通信。

与依赖软件漏洞的传统攻击方法不同,该技术滥用 Outlook Web Access (OWA) 中的合法功能来绕过统一审计日志,从而有效地使数据泄露对标准安全监控工具不可见。

Exfil Out&Look 的技术分析

Exfil Out&Look 攻击的核心机制依赖于滥用 Outlook 加载项,这些加载项是使用 HTML、CSS 和 JavaScript 等标准 Web 技术构建的应用程序。

这些加载项通过清单文件(XML)运行,该文件规定了 Office 产品中的权限和集成点。

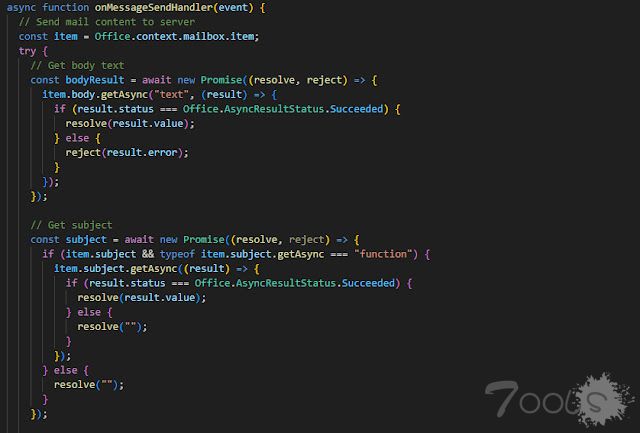

Varonis 研究团队证明,恶意行为者可以利用OnMessageSend事件来构造插件,该功能旨在允许合法应用程序在发送电子邮件之前对其进行处理。

通过配置清单文件并赋予其最小权限(特别是ReadWriteItem功能),该插件可以访问活动电子邮件的主题行、正文内容和收件人详细信息。

至关重要的是,这种级别的访问权限不会触发通常会向用户或管理员发出警报的高优先级授权流程。一旦用户发送电子邮件,恶意 JavaScript 有效载荷就会异步执行,利用简单的 fetch() 调用将捕获的数据传输到攻击者控制的第三方服务器。

该过程在后台进行,不会中断用户体验,也不需要像Mailbox.Read这样的高级权限,否则会引起审查。

这项发现最令人担忧之处在于 Outlook 桌面版和Outlook Web Access 的日志记录行为存在差异。当通过 Outlook 桌面客户端安装加载项时,Windows 事件查看器会生成事件 ID 45,从而创建一个可供取证团队调查的本地痕迹。

然而,Varonis发现通过 OWA 执行的安装不会在 Microsoft 365 统一审核日志中生成相应的条目。

这种日志记录漏洞造成了这样一种局面:攻击者(无论是已经入侵帐户的外部威胁行为者还是恶意内部人员)都可以安装一个无限期持续存在的数据收集插件。

即使在拥有 Microsoft 365 E5 许可证并启用完整审核的环境中,加载项的安装和后续执行仍然不会被记录。

该研究强调,虽然从技术上讲,出站流量在网络边界是可见的,但在 Microsoft 365 租户内部没有任何关联表明电子邮件内容被访问或泄露。

Varonis 于 2025 年 9 月 30 日向微软安全响应中心 (MSRC) 披露了这些发现。经审查,微软将此问题归类为“低严重性产品漏洞或建议”,并表示目前没有立即修复或补丁的计划。因此,“Exfil Out&Look”技术仍然是数据窃取的有效途径。

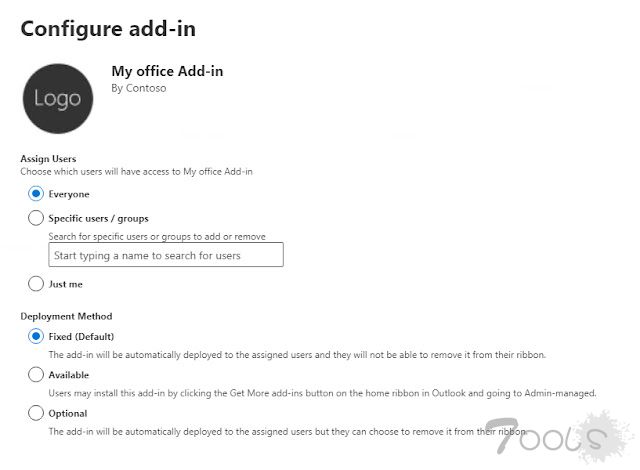

安全团队必须转变思路,从依赖默认日志转向主动治理,以降低这种风险。管理员应严格执行插件安装策略,阻止用户发起的安装,并仅通过 Microsoft 365 管理中心管理允许列表。

此外,组织应监控Azure Active Directory中异常的服务主体创建或应用程序注册,因为这些可能是组织范围内部署恶意插件的唯一指标。

评论0次