超过 1 万台 Fortinet 防火墙暴露于已被主动利用的双因素认证绕过漏洞中

超过 10,000 台 Fortinet 防火墙仍然暴露在网络上,容易受到持续攻击,这些攻击利用了一个存在了五年的严重双因素身份验证 (2FA) 绕过漏洞。

超过 10,000 台 Fortinet 防火墙仍然暴露在网络上,容易受到持续攻击,这些攻击利用了一个存在了五年的严重双因素身份验证 (2FA) 绕过漏洞。

Fortinet 于 2020 年 7 月发布了 FortiOS 版本 6.4.1、6.2.4 和 6.0.10 来解决此漏洞(跟踪编号为 CVE-2020-12812 ),并建议无法立即修补的管理员关闭用户名区分大小写功能,以阻止针对其设备的 2FA 绕过尝试。

FortiGate SSL VPN 中发现了一个不适当的身份验证安全漏洞(严重程度评级为 9.8/10),攻击者可以通过更改用户名的大小写,在未打补丁的防火墙上登录,而无需提示输入第二个身份验证因素(FortiToken)。

上周,Fortinet 警告客户,攻击者仍在利用 CVE-2020-12812 漏洞 ,攻击需要启用 LDAP(轻量级目录访问协议)的易受攻击配置的防火墙。

“Fortinet 观察到,最近有人利用特定配置滥用 2020 年 7 月的漏洞 FG-IR-19-283 / CVE-2020-12812。” 该公司表示 。

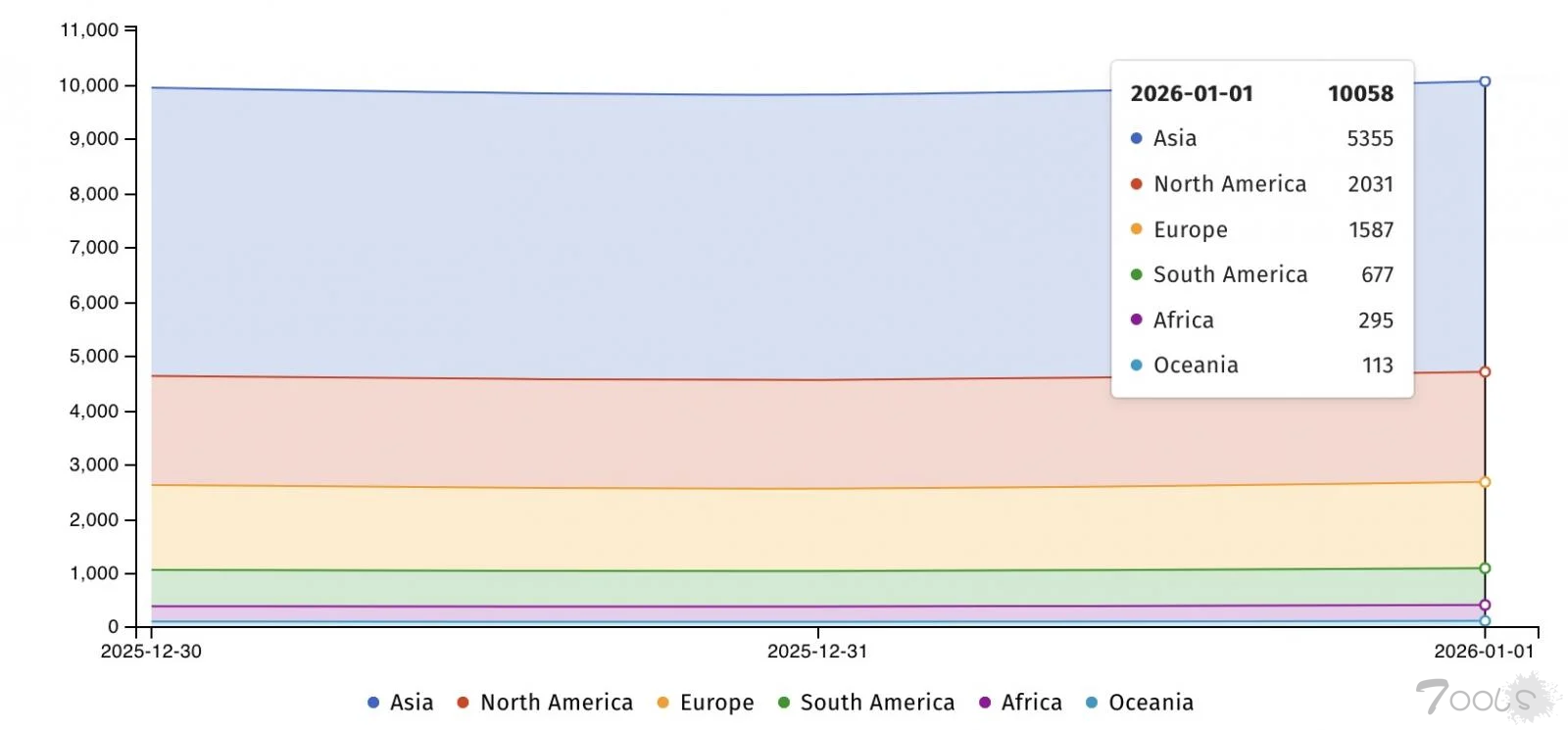

周五,互联网安全监管机构 Shadowserver 透露,目前它追踪到超过 10,000 台 Fortinet 防火墙仍然暴露在互联网上,这些防火墙尚未针对 CVE-2020-12812 漏洞进行修补,容易受到这些持续攻击,其中超过 1,300 个 IP 地址位于美国。

Fortinet 防火墙暴露于 CVE-2020-12812 攻击(Shadowserver)

CISA 和 FBI 在 2021 年 4 月发出警告 ,国家支持的黑客组织正在利用多个漏洞攻击 Fortinet FortiOS 实例,其中包括利用 CVE-2020-12812 绕过双因素身份验证的漏洞。

七个月后,CISA 将 CVE-2020-12812 添加到其已知被利用漏洞列表中 ,将其标记为勒索软件攻击中被利用的漏洞,并命令美国联邦机构在 2022 年 5 月之前保护其系统。

Fortinet 漏洞经常被攻击者利用(通常是零日漏洞)。例如,网络安全公司 Arctic Wolf 在 12 月发出警告 ,威胁行为者已经开始利用一个严重的身份验证绕过漏洞(CVE-2025-59718)通过恶意单点登录(SSO)劫持管理员帐户。

一个月前,Fortinet 警告称 FortiWeb 存在一个正在被积极利用的零日漏洞 (CVE-2025-58034); 一周后,该公司确认已悄悄修复了第二个 FortiWeb 零日漏洞 (CVE-2025-64446),该漏洞曾被用于广泛的攻击 。

2025 年 2 月,该组织还披露 , 中国 Volt Typhoon 威胁组织利用 FortiOS 的两个漏洞(CVE-2023-27997 和 CVE-2022-42475)通过定制的 Coathanger 远程访问木马恶意软件,对荷兰国防部军事网络进行后门操作。

Fortinet 于 2020 年 7 月发布了 FortiOS 版本 6.4.1、6.2.4 和 6.0.10 来解决此漏洞(跟踪编号为 CVE-2020-12812 ),并建议无法立即修补的管理员关闭用户名区分大小写功能,以阻止针对其设备的 2FA 绕过尝试。

FortiGate SSL VPN 中发现了一个不适当的身份验证安全漏洞(严重程度评级为 9.8/10),攻击者可以通过更改用户名的大小写,在未打补丁的防火墙上登录,而无需提示输入第二个身份验证因素(FortiToken)。

上周,Fortinet 警告客户,攻击者仍在利用 CVE-2020-12812 漏洞 ,攻击需要启用 LDAP(轻量级目录访问协议)的易受攻击配置的防火墙。

“Fortinet 观察到,最近有人利用特定配置滥用 2020 年 7 月的漏洞 FG-IR-19-283 / CVE-2020-12812。” 该公司表示 。

周五,互联网安全监管机构 Shadowserver 透露,目前它追踪到超过 10,000 台 Fortinet 防火墙仍然暴露在互联网上,这些防火墙尚未针对 CVE-2020-12812 漏洞进行修补,容易受到这些持续攻击,其中超过 1,300 个 IP 地址位于美国。

Fortinet 防火墙暴露于 CVE-2020-12812 攻击(Shadowserver)

CISA 和 FBI 在 2021 年 4 月发出警告 ,国家支持的黑客组织正在利用多个漏洞攻击 Fortinet FortiOS 实例,其中包括利用 CVE-2020-12812 绕过双因素身份验证的漏洞。

七个月后,CISA 将 CVE-2020-12812 添加到其已知被利用漏洞列表中 ,将其标记为勒索软件攻击中被利用的漏洞,并命令美国联邦机构在 2022 年 5 月之前保护其系统。

Fortinet 漏洞经常被攻击者利用(通常是零日漏洞)。例如,网络安全公司 Arctic Wolf 在 12 月发出警告 ,威胁行为者已经开始利用一个严重的身份验证绕过漏洞(CVE-2025-59718)通过恶意单点登录(SSO)劫持管理员帐户。

一个月前,Fortinet 警告称 FortiWeb 存在一个正在被积极利用的零日漏洞 (CVE-2025-58034); 一周后,该公司确认已悄悄修复了第二个 FortiWeb 零日漏洞 (CVE-2025-64446),该漏洞曾被用于广泛的攻击 。

2025 年 2 月,该组织还披露 , 中国 Volt Typhoon 威胁组织利用 FortiOS 的两个漏洞(CVE-2023-27997 和 CVE-2022-42475)通过定制的 Coathanger 远程访问木马恶意软件,对荷兰国防部军事网络进行后门操作。

评论0次